L'évolution des logiciels malveillants

La société de cybersécurité ESET a découvert qu'un groupe de piratage informatique connu et insaisissable déploie discrètement un malware qui a des cibles spécifiques. Le malware exploite une porte dérobée qui est passée sous le radar avec succès dans le passé. De plus, le logiciel effectue des tests intéressants pour s'assurer qu'il cible un ordinateur activement utilisé. Si le logiciel malveillant ne détecte pas d'activité ou n'est pas satisfait, il s'arrête simplement et disparaît pour maintenir une furtivité optimale et échapper à une éventuelle détection. Le nouveau malware recherche des personnalités importantes au sein de l'appareil gouvernemental de l'État. En termes simples, le malware s'attaque aux diplomates et aux départements gouvernementaux du monde entier

le Ke3chang Le groupe de menaces persistantes avancées semble avoir refait surface avec une nouvelle campagne de piratage ciblée. Le groupe lance et gère avec succès des campagnes de cyberespionnage depuis au moins 2010. Les activités et exploits du groupe sont assez efficaces. Combiné avec les cibles prévues, il semble que le groupe soit parrainé par une nation. La dernière souche de malware déployée par le Ke3chang le groupe est assez sophistiqué. Les chevaux de Troie d'accès à distance et autres logiciels malveillants précédemment déployés étaient également bien conçus. Cependant, le nouveau malware va au-delà de l'infection aveugle ou massive des machines ciblées. Au lieu de cela, son comportement est assez logique. Le malware tente de confirmer et d'authentifier l'identité de la cible et de la machine.

Les chercheurs en cybersécurité d'ESET identifient de nouvelles attaques par Ke3chang:

Le groupe de menaces persistantes avancées Ke3chang, actif depuis au moins 2010, est également identifié comme APT 15. Le populaire antivirus, pare-feu et autre société de cybersécurité slovaque ESET a identifié des traces confirmées et des preuves des activités du groupe. Les chercheurs d'ESET affirment que le groupe Ke3chang utilise ses techniques éprouvées et fiables. Cependant, le malware a été considérablement mis à jour. De plus, cette fois-ci, le groupe tente d'exploiter une nouvelle porte dérobée. La porte dérobée jusqu'alors inconnue et non signalée est provisoirement surnommée Okrum.

Les chercheurs d'ESET ont en outre indiqué que leur analyse interne indique que le groupe s'en prend aux organismes diplomatiques et autres institutions gouvernementales. Soit dit en passant, le groupe Ke3chang a été exceptionnellement actif dans la conduite de campagnes de cyberespionnage sophistiquées, ciblées et persistantes. Traditionnellement, le groupe s'attaquait aux représentants du gouvernement et aux personnalités importantes qui travaillaient avec le gouvernement. Leurs activités ont été observées dans des pays d'Europe et d'Amérique centrale et du Sud.

Nouveau logiciel malveillant Okrum utilisé par le groupe Ke3chang pour cibler les diplomates https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18 juillet 2019

L’intérêt et l’attention d’ESET continuent de se porter sur le groupe Ke3chang car le groupe a été très actif dans le pays d’origine de la société, la Slovaquie. Cependant, d'autres cibles populaires du groupe sont la Belgique, la Croatie, la République tchèque en Europe. Le groupe est connu pour avoir ciblé le Brésil, le Chili et le Guatemala en Amérique du Sud. Les activités du groupe Ke3chang indiquent qu’il pourrait s’agir d’un groupe de piratage parrainé par l’État doté d’un matériel puissant et d’autres outils logiciels qui ne sont pas disponibles pour les pirates informatiques ordinaires ou individuels. Par conséquent, les dernières attaques pourraient également faire partie d’une campagne soutenue à long terme de collecte de renseignements, a noté Zuzana Hromcova, chercheuse à ESET, «L’objectif principal de l’attaquant est très probablement le cyberespionnage, c’est pourquoi ils ont sélectionné ces cibles.»

Comment fonctionnent les logiciels malveillants Ketrican et Okrum Backdoor?

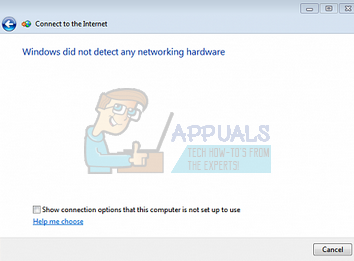

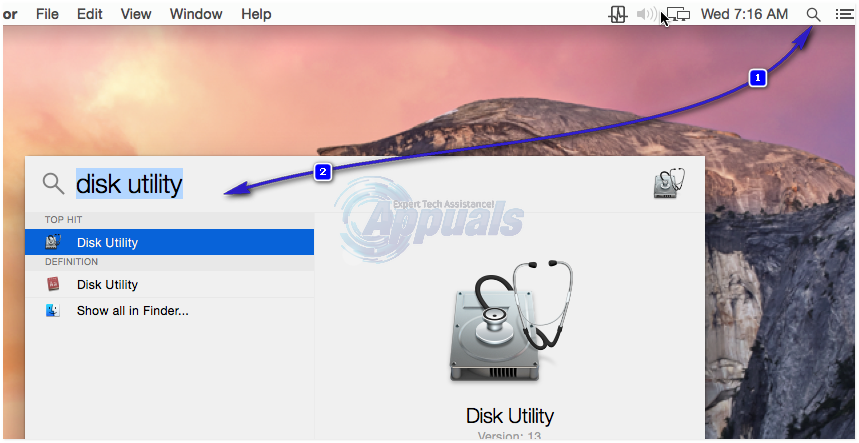

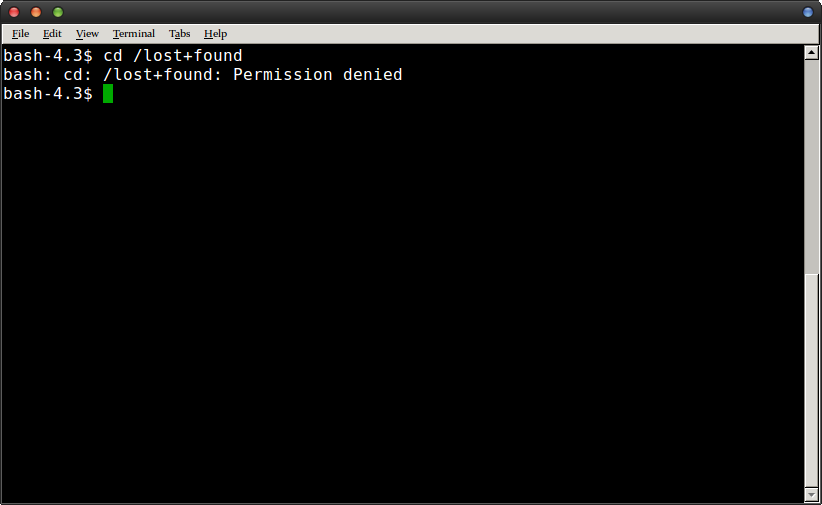

Le malware Ketrican et la porte dérobée Okrum sont assez sophistiqués. Les chercheurs en sécurité étudient toujours comment la porte dérobée a été installée ou déposée sur les machines ciblées. Si la distribution de la porte dérobée d'Okrum reste un mystère, son fonctionnement est encore plus fascinant. La porte dérobée d'Okrum effectue des tests logiciels pour confirmer qu'elle ne s'exécute pas dans un bac à sable, qui est essentiellement un espace virtuel sécurisé que les chercheurs en sécurité utilisent pour observer le comportement des logiciels malveillants. Si le chargeur n'obtient pas de résultats fiables, il s'arrête simplement pour éviter une détection et une analyse plus approfondie.

La méthode de la porte dérobée d'Okrum pour confirmer son exécution sur un ordinateur fonctionnant dans le monde réel est également très intéressante. Le chargeur ou la porte dérobée active la voie pour recevoir la charge utile réelle après que le bouton gauche de la souris a été cliqué au moins trois fois. Les chercheurs pensent que ce test de confirmation est principalement effectué pour s'assurer que la porte dérobée fonctionne sur des machines réelles et fonctionnelles et non sur des machines virtuelles ou un bac à sable.

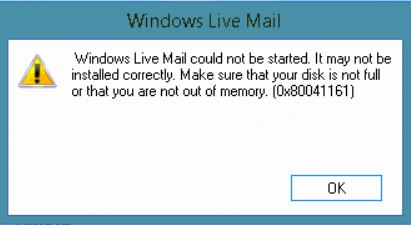

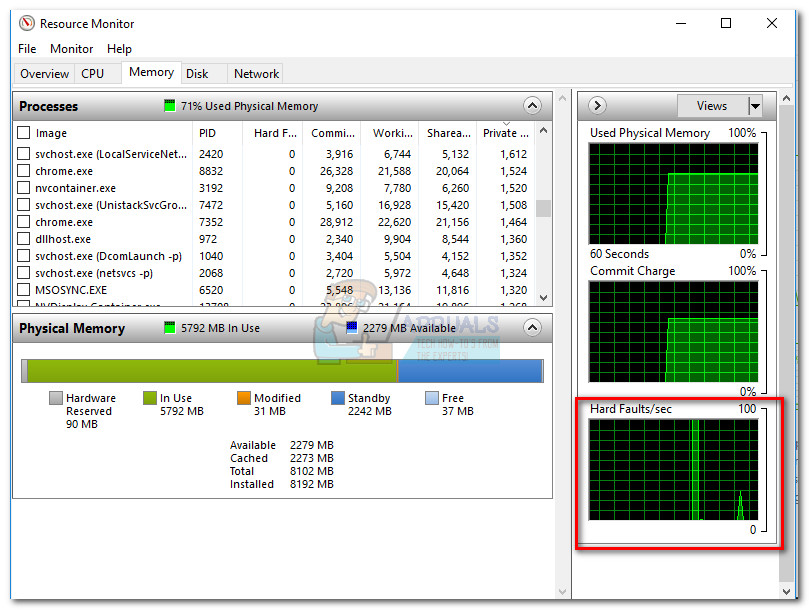

Une fois le chargeur satisfait, la porte dérobée d'Okrum s'accorde d'abord les privilèges d'administrateur complets et collecte des informations sur la machine infectée. Il compile des informations telles que le nom de l'ordinateur, le nom d'utilisateur, l'adresse IP de l'hôte et le système d'exploitation installé. Par la suite, il nécessite des outils supplémentaires. Le nouveau malware Ketrican est également assez sophistiqué et contient plusieurs fonctionnalités. Il a même un téléchargeur intégré ainsi qu'un téléchargeur. Le moteur de téléchargement est utilisé pour exporter furtivement des fichiers. L'outil de téléchargement du malware peut appeler des mises à jour et même exécuter des commandes shell complexes pour pénétrer profondément dans la machine hôte.

Un groupe de logiciels malveillants obscurs de la vieille école, soupçonné d'opérer hors de Chine, a ciblé des diplomates avec ce que les chercheurs de l'Infosec considèrent comme une porte dérobée jusqu'alors non documentée. Le groupe Ke3chang, actif depuis plusieurs années, est depuis longtemps ob… https://t.co/n1TBoQ1pQX

- Le registre: résumé (@_TheRegister) 18 juillet 2019

Les chercheurs d'ESET avaient précédemment observé que la porte dérobée d'Okrum pouvait même déployer des outils supplémentaires comme Mimikatz. Cet outil est essentiellement un keylogger furtif. Il peut observer et enregistrer les frappes au clavier et tenter de voler les informations de connexion à d'autres plates-formes ou sites Web.

Incidemment, les chercheurs ont remarqué plusieurs similitudes dans les commandes que la porte dérobée d'Okrum et le malware Ketrican utilisent pour contourner la sécurité, accorder des privilèges élevés et mener d'autres activités illicites. La ressemblance indéniable entre les deux a conduit les chercheurs à croire que les deux sont étroitement liés. Si ce n'est pas une association assez forte, les deux logiciels ciblaient les mêmes victimes, a noté Hromcova, «Nous avons commencé à connecter les points lorsque nous avons découvert que la porte dérobée d'Okrum était utilisée pour déposer une porte dérobée Ketrican, compilée en 2017. En plus de cela , nous avons constaté que certaines entités diplomatiques affectées par le malware Okrum et les portes dérobées Ketrican 2015 étaient également affectées par les portes dérobées Ketrican 2017. '

Le groupe APT de Ke3chang largue une bombe secrète d'Okrum sur des cibles diplomatiques https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 18 juillet 2019

Les deux logiciels malveillants connexes séparés de plusieurs années et les activités persistantes du groupe de menaces persistantes avancées Ke3chang indiquent que le groupe est resté fidèle au cyberespionnage. ESET est confiant, le groupe a amélioré ses tactiques et la nature des attaques a gagné en sophistication et en efficacité. Le groupe de cybersécurité fait la chronique des exploits du groupe depuis longtemps et a été maintenir un rapport d'analyse détaillé .

Tout récemment, nous avons rapporté comment un groupe de piratage avait abandonné ses autres activités illégales en ligne et a commencé à se concentrer sur le cyberespionnage . Il est fort probable que les groupes de hackers puissent trouver de meilleures perspectives et récompenses dans cette activité. Avec l'augmentation des attaques parrainées par l'État, les gouvernements voyous pourraient également soutenir secrètement les groupes et leur offrir une grâce en échange de précieux secrets d'État.