Illustration de la cybersécurité

Les fabricants de logiciels antivirus et de sécurité numérique populaires ESET ont découvert les attaquants qui ont exploité une récente vulnérabilité zero-day du système d'exploitation Windows. On pense que le groupe de piratage à l'origine de l'attaque mène du cyberespionnage. Il est intéressant de noter qu’il ne s’agit pas d’une cible ou d’une méthodologie typique du groupe qui porte le nom de «Buhtrap», et l’exploit indique donc clairement que le groupe a pu pivoter.

Le fabricant d'antivirus slovaque ESET a confirmé qu'un groupe de hackers connu sous le nom de Buhtrap est à l'origine d'une récente vulnérabilité zero-day du système d'exploitation Windows qui a été exploitée dans la nature. La découverte est plutôt intéressante et préoccupante car les activités du groupe ont été sévèrement réduites il y a quelques années lorsque sa base de code logiciel de base a été divulguée en ligne. L'attaque a utilisé une vulnérabilité zero-day du système d'exploitation Windows qui venait d'être corrigée pour mener du cyberespionnage. C'est certainement un nouveau développement préoccupant principalement parce que Buhtrap n'a jamais montré d'intérêt pour l'extraction d'informations. Les principales activités du groupe consistaient à voler de l’argent. À l'époque où il était très actif, les principales cibles de Buhtrap étaient les institutions financières et leurs serveurs. Le groupe a utilisé ses propres logiciels et codes pour compromettre la sécurité des banques ou de ses clients pour voler de l'argent.

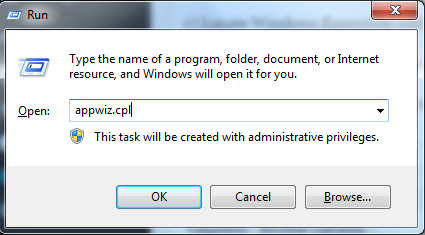

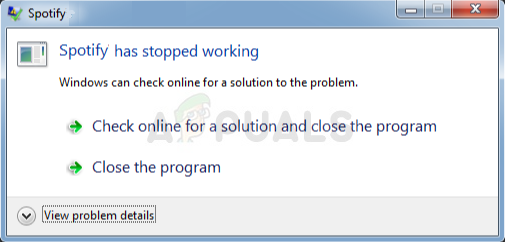

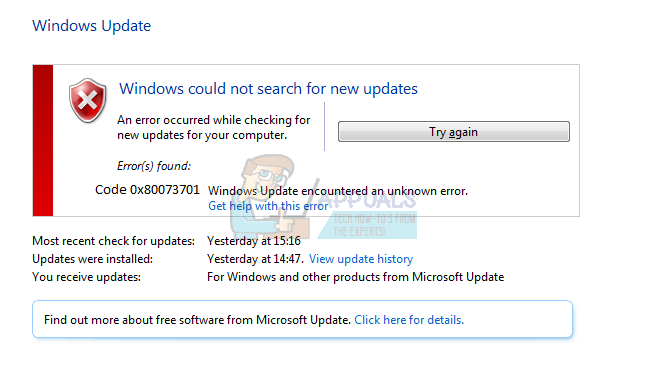

Incidemment, Microsoft vient de publier un correctif pour bloquer la vulnérabilité du système d'exploitation Windows zero-day. L'entreprise a identifié le bogue et l'a étiqueté CVE-2019-1132 . Le patch faisait partie du package Patch Tuesday de juillet 2019.

Buhtrap pivote vers le cyberespionnage:

Les développeurs d'ESET ont confirmé l'implication de Buhtrap. De plus, le fabricant d'antivirus a même ajouté que le groupe était impliqué dans la conduite de cyber-espionnage. Cela va complètement à l'encontre des exploits précédents de Buhtrap. Soit dit en passant, ESET est au courant des dernières activités du groupe, mais n’a pas divulgué les objectifs du groupe.

Il est intéressant de noter que plusieurs agences de sécurité ont indiqué à plusieurs reprises que Buhtrap n’était pas un groupe de hackers parrainé par l’État. Les chercheurs en sécurité sont convaincus que le groupe opère principalement depuis la Russie. Il est souvent comparé à d'autres groupes de piratage ciblés tels que Turla, Fancy Bears, APT33 et Equation Group. Cependant, il existe une différence cruciale entre Buhtrap et les autres. Le groupe fait rarement surface ou assume ouvertement la responsabilité de ses attaques. De plus, ses principales cibles ont toujours été les institutions financières et le groupe s'est attaqué à l'argent plutôt qu'à l'information.

Le groupe Buhtrap utilise le jour zéro dans les dernières campagnes d'espionnage: une étude d'ESET révèle qu'un groupe criminel notoire a également mené des campagnes d'espionnage au cours des cinq dernières années. https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@shah_sheikh) 11 juillet 2019

Buhtrap a fait surface pour la première fois en 2014. Le groupe s'est fait connaître après avoir attaqué de nombreuses entreprises russes. Ces entreprises étaient assez petites et, par conséquent, les cambriolages n'offraient pas beaucoup de rendements lucratifs. Pourtant, remportant du succès, le groupe a commencé à cibler les grandes institutions financières. Buhtrap a commencé à s'attaquer aux banques russes relativement bien gardées et sécurisées numériquement. Un rapport de Group-IB indique que le groupe Buhtrap a réussi à s'en tirer avec plus de 25 millions de dollars. En tout, le groupe a attaqué avec succès environ 13 banques russes, revendiqué la société de sécurité Symantec . Fait intéressant, la plupart des braquages numériques ont été exécutés avec succès entre août 2015 et février 2016. En d'autres termes, Buhtrap a réussi à exploiter environ deux banques russes par mois.

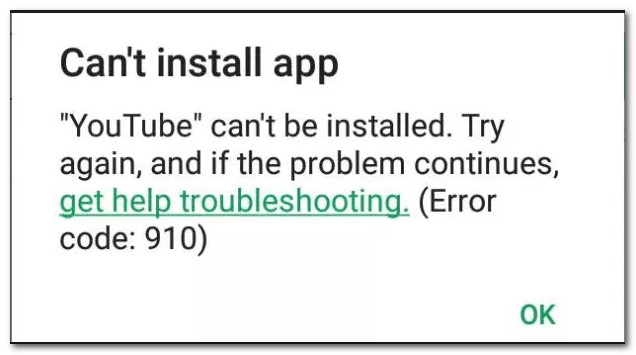

Les activités du groupe Buhtrap ont soudainement cessé après que leur propre porte dérobée Buhtrap, une combinaison ingénieusement développée d’outils logiciels, a fait surface en ligne. Les rapports indiquent que quelques membres du groupe lui-même pourraient avoir divulgué le logiciel. Alors que les activités du groupe se sont brusquement interrompues, l’accès au puissant ensemble d’outils logiciels a permis à plusieurs petits groupes de piratage de s’épanouir. En utilisant le logiciel déjà perfectionné, de nombreux petits groupes ont commencé à mener leurs attaques. L'inconvénient majeur était le grand nombre d'attaques qui ont eu lieu à l'aide de la porte dérobée Buhtrap.

Depuis la fuite de la porte dérobée de Buhtrap, le groupe s'est activement tourné vers la conduite de cyber-attaques avec une intention complètement différente. Cependant, les chercheurs d'ESET affirment avoir vu la tactique du groupe changer depuis décembre 2015. Apparemment, le groupe a commencé à cibler les agences et les institutions gouvernementales, a noté ESET, «Il est toujours difficile d'attribuer une campagne à un acteur particulier lorsque leurs outils Le code source est disponible gratuitement sur le Web. Cependant, comme le changement des cibles s'est produit avant la fuite de code source, nous estimons avec une grande confiance que les mêmes personnes à l'origine des premières attaques de logiciels malveillants Buhtrap contre les entreprises et les banques sont également impliquées dans le ciblage des institutions gouvernementales.

Buhtrap a certainement une évolution étrange…. du vol de 25 millions de dollars aux banques russes… à la réalisation d'opérations de cyberespionnage. Est-ce l'effet bogatchev? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11 juillet 2019

Les chercheurs d’ESET ont pu revendiquer la main du Buhtrap dans ces attaques, car ils ont pu identifier des modèles et découvrir plusieurs similitudes dans la manière dont les attaques ont été menées. «Bien que de nouveaux outils aient été ajoutés à leur arsenal et que des mises à jour aient été appliquées aux plus anciens, les tactiques, techniques et procédures (TTP) utilisées dans les différentes campagnes Buhtrap n'ont pas radicalement changé au cours de toutes ces années.»

Buhtrap utilise une vulnérabilité Zero-Day du système d'exploitation Windows qui pourrait être achetée sur le Dark Web?

Il est intéressant de noter que le groupe Buhtrap a utilisé une vulnérabilité au sein du système d'exploitation Windows qui était assez récente. En d'autres termes, le groupe a déployé une faille de sécurité qui est généralement étiquetée «zero-day». Ces défauts ne sont généralement pas corrigés et ne sont pas facilement disponibles. Incidemment, le groupe a déjà utilisé des vulnérabilités de sécurité dans le système d'exploitation Windows. Cependant, ils se sont généralement appuyés sur d'autres groupes de hackers. De plus, la plupart des exploits contenaient des correctifs publiés par Microsoft. Il est fort probable que le groupe ait effectué des recherches à la recherche de machines Windows non corrigées à infiltrer.

Il s'agit de la première instance connue dans laquelle les opérateurs Buhtrap ont utilisé une vulnérabilité non corrigée. En d'autres termes, le groupe a utilisé une véritable vulnérabilité zero-day dans le système d'exploitation Windows. Le groupe n'ayant manifestement pas les compétences nécessaires pour découvrir les failles de sécurité, les chercheurs croient fermement que le groupe a peut-être acheté le même. Costin Raiu, qui dirige l'équipe mondiale de recherche et d'analyse chez Kaspersky, estime que la vulnérabilité zero-day est essentiellement une faille «d'élévation de privilège» vendue par un courtier d'exploitation connu sous le nom de Volodya. Ce groupe a une histoire de vente d'exploits zero-day à la fois à la cybercriminalité et aux groupes d'État-nation.

Buhtrap #Malware avec le modèle typique (et la taille) de l'exécutable encodé en base64 incorporé dans le fichier doc. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11 juillet 2019

Selon certaines rumeurs, le pivot de Buhtrap vers le cyberespionnage aurait pu être géré par les services de renseignement russes. Bien que non fondée, la théorie pourrait être exacte. Il est possible que les services de renseignement russes aient recruté Buhtrap pour les espionner. Le pivot pourrait faire partie d’un accord visant à pardonner les transgressions passées du groupe au lieu de données sensibles sur les entreprises ou le gouvernement. On pense que le service de renseignement de la Russie a orchestré à une telle échelle par le passé des groupes de piratage tiers. Les chercheurs en sécurité ont affirmé que la Russie recrute régulièrement mais de manière informelle des individus talentueux pour tenter de pénétrer la sécurité d'autres pays.

Fait intéressant, en 2015, Buhtrap aurait été impliqué dans des opérations de cyberespionnage contre les gouvernements. Les gouvernements des pays d'Europe de l'Est et d'Asie centrale ont régulièrement affirmé que des pirates informatiques russes avaient tenté de pénétrer leur sécurité à plusieurs reprises.

Mots clés La cyber-sécurité

![[FIXED] Erreur Gdi32full.dll manquante](https://jf-balio.pt/img/how-tos/86/gdi32full-dll-is-missing-error.png)