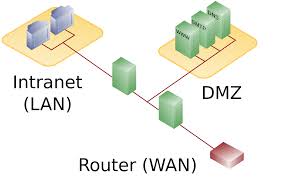

Dans le domaine de la sécurité informatique, une zone démilitarisée (parfois appelée réseau de périmètre) est un sous-réseau physique ou logique qui contient et expose les services externes d’une organisation à un réseau non approuvé plus vaste, généralement Internet. L’objectif d’une DMZ est d’ajouter une couche de sécurité supplémentaire au réseau local (LAN) d’une organisation; un attaquant externe n'a accès qu'aux équipements de la DMZ, plutôt qu'à toute autre partie du réseau. Le nom est dérivé du terme «zone démilitarisée», une zone entre les États-nations dans laquelle l'action militaire n'est pas autorisée.

Il est courant d’avoir un pare-feu et une zone démilitarisée (DMZ) sur votre réseau, mais de nombreuses personnes, même les professionnels de l’informatique, ne comprennent pas vraiment pourquoi, sauf pour une vague idée de semi-sécurité.

La plupart des entreprises qui hébergent leurs propres serveurs exploitent leurs réseaux avec une zone démilitarisée située au périmètre de leur réseau, fonctionnant généralement sur un pare-feu distinct en tant que zone semi-fiable pour les systèmes qui s'interfacent avec le monde extérieur.

Pourquoi de telles zones existent-elles et quels types de systèmes ou de données devraient y figurer?

Pour maintenir une sécurité réelle, il est important de bien comprendre l'objectif d'une DMZ.

La plupart des pare-feu sont des périphériques de sécurité au niveau du réseau, généralement une appliance ou une appliance associée à un équipement réseau. Ils sont destinés à fournir un moyen granulaire de contrôle d'accès à un point clé d'un réseau d'entreprise. Une DMZ est une zone de votre réseau qui est séparée de votre réseau interne et d'Internet, mais qui est connectée aux deux.

Une zone démilitarisée est destinée à héberger des systèmes qui doivent être accessibles sur Internet mais de manière différente de celle de votre réseau interne. Le degré de disponibilité d'Internet au niveau du réseau est contrôlé par le pare-feu. Le degré de disponibilité d'Internet au niveau de l'application est contrôlé par un logiciel, en fait une combinaison de serveur Web, de système d'exploitation, d'application personnalisée et souvent de logiciel de base de données.

La DMZ autorise généralement un accès restreint à partir d'Internet et du réseau interne. Les utilisateurs internes doivent généralement accéder aux systèmes de la zone démilitarisée pour mettre à jour les informations ou utiliser les données recueillies ou traitées là-bas. La DMZ est destinée à permettre au public d'accéder aux informations via Internet, mais de manière limitée. Mais comme il y a une exposition à Internet et à un monde de gens ingénieux, le risque est toujours présent que ces systèmes soient compromis.

L'impact d'un compromis est double: premièrement, les informations sur le ou les systèmes exposés pourraient être perdues (c'est-à-dire copiées, détruites ou corrompues) et deuxièmement, le système lui-même peut être utilisé comme plate-forme pour d'autres attaques contre des systèmes internes sensibles.

Pour atténuer le premier risque, la DMZ devrait autoriser l'accès uniquement via des protocoles limités (par exemple, HTTP pour l'accès Web normal et HTTPS pour l'accès Web crypté). Ensuite, les systèmes eux-mêmes doivent être configurés avec soin pour fournir une protection via des autorisations, des mécanismes d'authentification, une programmation minutieuse et parfois un cryptage.

Pensez aux informations que votre site Web ou votre application va collecter et stocker. C'est ce qui peut être perdu si les systèmes sont compromis par des attaques Web courantes telles qu'une injection SQL, des débordements de tampon ou des autorisations incorrectes.

Pour atténuer le deuxième risque, les systèmes DMZ ne devraient pas être approuvés par les systèmes plus profonds sur le réseau interne. En d'autres termes, les systèmes DMZ ne devraient rien savoir des systèmes internes, bien que certains systèmes internes puissent connaître les systèmes DMZ. De plus, les contrôles d'accès DMZ ne doivent pas permettre aux systèmes DMZ d'initier des connexions plus loin dans le réseau. Au lieu de cela, tout contact avec les systèmes DMZ doit être initié par des systèmes internes. Si un système DMZ est compromis en tant que plate-forme d'attaque, les seuls systèmes visibles doivent être d'autres systèmes DMZ.

Il est essentiel que les responsables informatiques et les chefs d'entreprise comprennent les types de dommages possibles aux systèmes exposés sur Internet ainsi que les mécanismes et méthodes de protection, comme les zones démilitarisées. Les propriétaires et les gestionnaires ne peuvent prendre des décisions éclairées sur les risques qu'ils sont prêts à accepter que lorsqu'ils ont une solide compréhension de l'efficacité avec laquelle leurs outils et processus atténuent ces risques.

3 minutes de lecture

![[FIX] Erreur d'installation de Google Earth PRO 1603](https://jf-balio.pt/img/how-tos/38/google-earth-pro-installation-error-1603.jpg)