Windows XP

Microsoft a publié une mise à jour de sécurité pour protéger les utilisateurs du système d'exploitation Windows contre une menace de malware en évolution rapide comme les attaques de ransomware WannaCry de 2017. Bien que ce ne soit pas nouveau, la société a choisi d'inclure également Windows XP et Windows 2003 officiellement non pris en charge. Les correctifs de sécurité seront également envoyés à Windows 7, qui sera bientôt abandonné.

Microsoft a officiellement arrêté Windows XP et Windows 2003, et mettra bientôt fin au support officiel de Windows 7 le 14 janvier 2020. Cependant, plusieurs milliers d'utilisateurs du système d'exploitation Windows utilisent toujours ces systèmes d'exploitation obsolètes. De plus, la vulnérabilité de sécurité récemment découverte est en fait une faille «vermifuge». En d'autres termes, après avoir réussi à compromettre les appareils, le virus peut se déplacer et se propager rapidement vers des appareils non corrigés.

Microsoft a assuré qu'il n'avait encore observé aucune preuve d'attaques contre la faille de sécurité dangereuse. Mais il a tout de même choisi de prendre des mesures pour protéger les utilisateurs du système d'exploitation Windows d'une menace sérieuse et imminente. Parlant de la vulnérabilité et des actions évasives, Simon Pope, directeur de la réponse aux incidents pour le Microsoft Security Response Center, a déclaré:

«Bien que nous n'ayons observé aucune exploitation de cette vulnérabilité, il est fort probable que des acteurs malveillants écriront un exploit pour cette vulnérabilité et l'intégreront dans leur malware. Cette vulnérabilité est une pré-authentification et ne nécessite aucune interaction de l'utilisateur. En d'autres termes, la vulnérabilité est «vermifuge», ce qui signifie que tout futur malware qui exploitera cette vulnérabilité pourrait se propager d'un ordinateur vulnérable à un ordinateur vulnérable de la même manière que le malware WannaCry s'est répandu dans le monde en 2017. Il est important que les systèmes affectés soient corrigé le plus rapidement possible pour éviter qu'un tel scénario ne se produise. »

Il est intéressant de noter que les derniers systèmes d'exploitation Windows, Windows 10 et Windows Server 2019, sont immunisés contre la vulnérabilité. Incidemment, même les Windows 8.1, Windows 8, Windows Server 2016, Windows Server 2012 R2 ou Windows Server 2012 légèrement plus anciens sont intrinsèquement protégés. La vulnérabilité cible essentiellement le ' Services de bureau à distance »Ou composant RDS intégré à Windows 7, Windows Server 2008 R2 et Windows Server 2008. Une variante vulnérable de RDS est également présente dans Windows XP et Windows 2003.

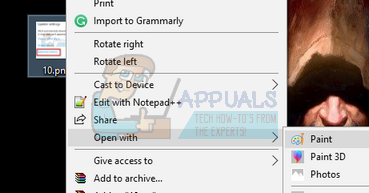

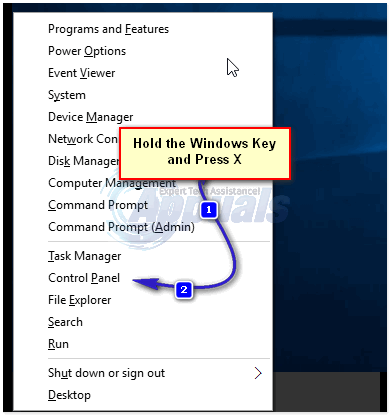

La vulnérabilité de sécurité est officiellement appelée CVE-2019-0708 . Alors que les utilisateurs de Windows XP et 2003 peuvent trouver plus d'informations sur une autre page officielle de Microsoft , Les utilisateurs de Windows 7 et Windows Server 2012 peuvent dirigez-vous vers ça page. L'article de la base de connaissances ou de la base de connaissances relatif à la faille est KB4494441.

Mots clés ransomware