Microsoft Azure. CirtixGuru

Grâce à la publication par Microsoft du module AzureRM 6.6.0 Azure Resource Manager, les administrateurs peuvent désormais utiliser les applets de commande Powershell VA Powershell Structured Query Language (SQL) pour leurs évaluations de vulnérabilité à l'échelle du réseau. Les applets de commande sont contenues dans le package AzureRM.Sql. Cette mise à jour peut être téléchargée via le Galerie PowerShell .

Microsoft Évaluation de la vulnérabilité SQL L'outil a fourni aux administrateurs système les moyens de découvrir, gérer et corriger les vulnérabilités potentielles des bases de données afin d'améliorer la sécurité de leurs systèmes. L'outil a été utilisé pour garantir les exigences de conformité dans les analyses de bases de données, répondre aux normes de confidentialité de l'entreprise et surveiller l'ensemble du réseau de l'entreprise, ce qui serait autrement difficile à réaliser à l'échelle du réseau.

Le package SQL Advanced Threat Protection pour Azure SQL Database fournit protection des informations grâce à la classification des données sensibles. Il utilise également détection des menaces pour résoudre les problèmes de sécurité et utilise l'outil d'évaluation des vulnérabilités pour identifier les zones de risque.

Les applets de commande incluses dans la mise à jour appellent le Protection avancée contre les menaces SQL package, fournissant trois fonctions principales. Le premier ensemble peut être utilisé pour lancer le package Advanced Threat Protection sur Azure SQL Database. Le deuxième ensemble de cmdlets peut être utilisé pour configurer les paramètres d'évaluation de vulnérabilité. Le troisième ensemble de cmdlets peut être utilisé pour exécuter des analyses et gérer leurs résultats. L'avantage de ces nouvelles applets de commande introduites est que ces opérations peuvent être exécutées directement à partir de la console PowerShell sur de nombreuses bases de données avec facilité.

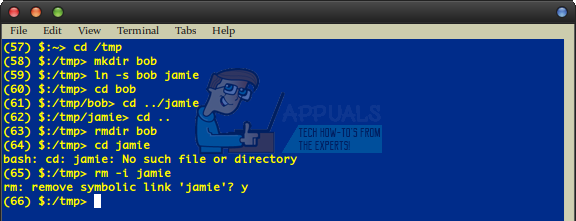

Update-AzureRmSqlDatabaseVulnerabilityAssessmentSettings;

Get-AzureRmSqlDatabaseVulnerabilityAssessmentSettings;

Clear-AzureRmSqlDatabaseVulnerabilityAssessmentSettings

Set-AzureRmSqlDatabaseVulnerabilityAssessmentRuleBaseline;

Get-AzureRmSqlDatabaseVulnerabilityAssessmentRuleBaseline;

Clear-AzureRmSqlDatabaseVulnerabilityAssessmentRuleBaseline

Convert-AzureRmSqlDatabaseVulnerabilityAssessmentScan;

Get-AzureRmSqlDatabaseVulnerabilityAssessmentScanRecord;

Démarrer-AzureRmSqlDatabaseVulnerabilityAssessmentScan

Une visite guidée de l'utilisation de ces applets de commande implique d'abord l'activation de la protection avancée contre les menaces. Ensuite, l'administrateur doit configurer les instructions d'évaluation des vulnérabilités pour le système, y compris des détails tels que la fréquence des analyses. Ensuite, les paramètres de référence doivent être définis pour mesurer les analyses. Une fois ces détails configurés, l'administrateur peut exécuter une analyse de vulnérabilité sur la base de données et télécharger les résultats dans un fichier Excel. Cet appel doit être effectué à partir de PowerShell. Un exemple de script de ce processus est fourni par Ronit Reger sur le Blog Microsoft MSDN .

![[FIX] Erreur d'installation de Google Earth PRO 1603](https://jf-balio.pt/img/how-tos/38/google-earth-pro-installation-error-1603.jpg)