Projet Monero, CryptoNews

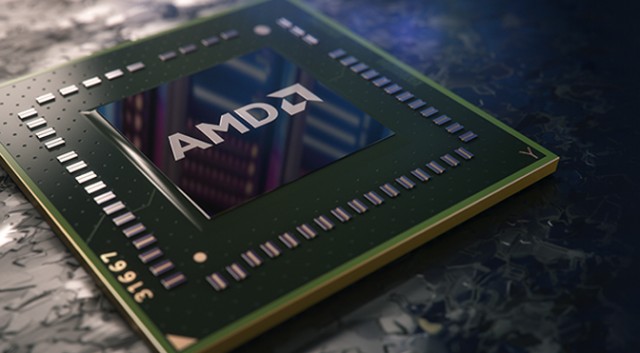

Selon un rapport publié à l'origine par des analystes de sécurité de Palo Alto Networks, au moins cinq pour cent de tous les jetons Monero actuellement en circulation sur le marché ont été extraits à l'aide de logiciels malveillants. Cela signifie que les organisations criminelles ont utilisé des failles de sécurité dans les serveurs et les machines des utilisateurs finaux pour extraire plus de 790 000 pièces Monero, également appelées XMR. Un peu environ 20 millions de hachages par seconde, soit environ 2% de la puissance de hachage totale du réseau Monero, provenaient d'appareils infectés au cours de l'année écoulée.

Compte tenu des taux de change actuels, de la difficulté du réseau et d'autres facteurs, cette quantité impressionnante de puissance de traitement se traduira toujours par environ plus de 30000 dollars par jour pour ces groupes, ce qui représente une somme considérable en comparaison. Les trois meilleurs taux de hachage mènent entre 1600 et 2700 dollars de Monero chaque jour.

Les experts en sécurité Linux ont été surpris d'apprendre en janvier que le malware RubyMiner utilisé pour exploiter Monero dans cette méthode avait en fait ciblé des serveurs exécutant GNU / Linux ainsi que ceux qui exécutent des packages de serveur Microsoft Windows dans le cadre de leur logiciel système.

L'exploit sur les machines Linux contenait un ensemble de commandes shell et permettait aux attaquants d'effacer les tâches cron avant d'ajouter les leurs. Ce nouveau travail cron télécharge un script shell qui est hébergé dans les fichiers texte robots.txt qui font partie intégrante de la plupart des domaines Web.

Finalement, ce script peut télécharger et installer une version non prise en charge de l'application de mineur XMRig Monero par ailleurs légitime. PyCryptoMiner ciblait également les serveurs Linux. Un autre groupe de logiciels malveillants mineurs Monero s'est attaqué aux serveurs Oracle WebLogic.

Heureusement, ces exploits n’ont pas pu faire beaucoup de dégâts car les attaquants s’appuyaient sur des exploits plus anciens que les experts en sécurité Linux avaient compris il y a longtemps. Cela a conduit certains membres de la communauté open source à supposer que les attaquants s'attaquaient à des machines avec des installations de système d'exploitation obsolètes en termes de serveur.

Néanmoins, les derniers chiffres plus impressionnants énoncés dans ce rapport suggéreraient que de nouvelles attaques pourraient tirer parti d'exploits récents dans Windows et GNU / Linux.

![[FIX] Code d'erreur de restauration du système 'STATUS_WAIT_2'](https://jf-balio.pt/img/how-tos/08/system-restore-status_wait_2-error-code.png)