Vulnérabilité Cisco CVE-2018-0375. Partenaires ZLAN

Le fabricant de matériel de réseau et de sécurité, Cisco , est frappé par sa cinquième vulnérabilité majeure de porte dérobée pour sa suite de politiques Cisco au cours des cinq derniers mois. Cisco est une entreprise spécialisée dans la création de solutions réseau pour les fournisseurs de services et les entreprises. Cela permet aux entreprises de gérer, de restreindre et de surveiller la façon dont les clients et les employés utilisent les services réseau de l'entreprise via des commandes intrusives sur le réseau qui accèdent, observent et collectent des données sur l'activité en ligne des utilisateurs. Ces informations sont accessibles via un administrateur central contrôlé par la société fournisseur et les politiques de la société concernant l'utilisation d'Internet, telles que le blocage de certains sites Web, sont appliquées via ce système. Le logiciel mis en place par Cisco inclut délibérément de telles fonctionnalités intrusives sur le réseau pour permettre une surveillance complète et efficace du système par les entreprises. Cependant, si les informations d'identification de l'administrateur sont compromises ou si un tiers malveillant est en mesure d'accéder au centre de commande, il pourrait faire des ravages sur le réseau, en ayant un accès complet à l'activité des utilisateurs et en étant capable de contrôler leurs domaines. il choisit. C'est ce à quoi Cisco était tout simplement menacé dans sa CVE-2018-0375 (ID de bogue: CSCvh02680 ) qui a reçu un prix sans précédent CVSS classement de gravité de 9,8 sur 10. La vulnérabilité a été découverte lors d'un test de sécurité interne effectué par Cisco.

Le rapport de Cisco sur la question a été publié le 18 juillet 2018 à 16 heures GMT et l'avis a été mis sous l'étiquette d'identification «cisco-sa-20180718-policy-cm-default-psswrd». Le résumé du rapport expliquait que la vulnérabilité existait dans le Cluster Manager de Cisco Policy Suite (avant la version 18.2.0) et qu'elle avait le potentiel de permettre à un pirate distant non autorisé d'accéder au compte racine intégré dans le logiciel. Le compte root dispose des informations d'identification par défaut, ce qui le expose à un risque de manipulation, qu'un pirate informatique pourrait utiliser pour accéder au réseau et le contrôler avec tous les droits d'administrateur.

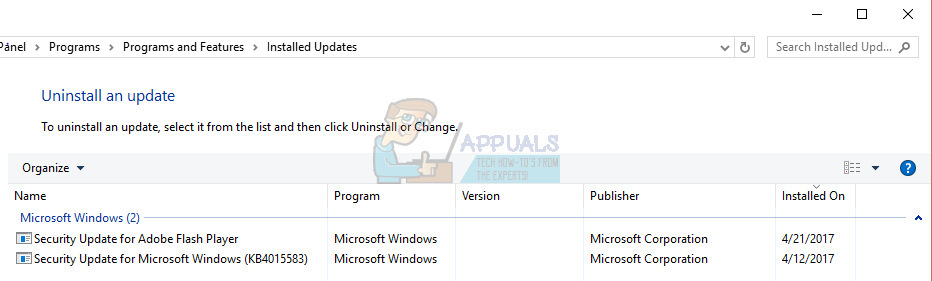

Cisco a établi qu'il s'agissait d'une vulnérabilité fondamentale et qu'il n'y avait pas de solution de contournement pour ce problème. Par conséquent, la société a publié le correctif gratuit dans la version 18.2.0 et tous les utilisateurs de leur produit ont été encouragés à s'assurer que leurs systèmes réseau étaient mis à jour vers la version corrigée. En plus de cette vulnérabilité fondamentale, 24 autres vulnérabilités et bogues ont également été corrigés dans la nouvelle mise à jour qui incluait les vulnérabilités d'exécution de code à distance des lecteurs d'enregistrement réseau Cisco Webex et la vulnérabilité d'écrasement arbitraire de fichier de la solution Cisco SD-WAN.

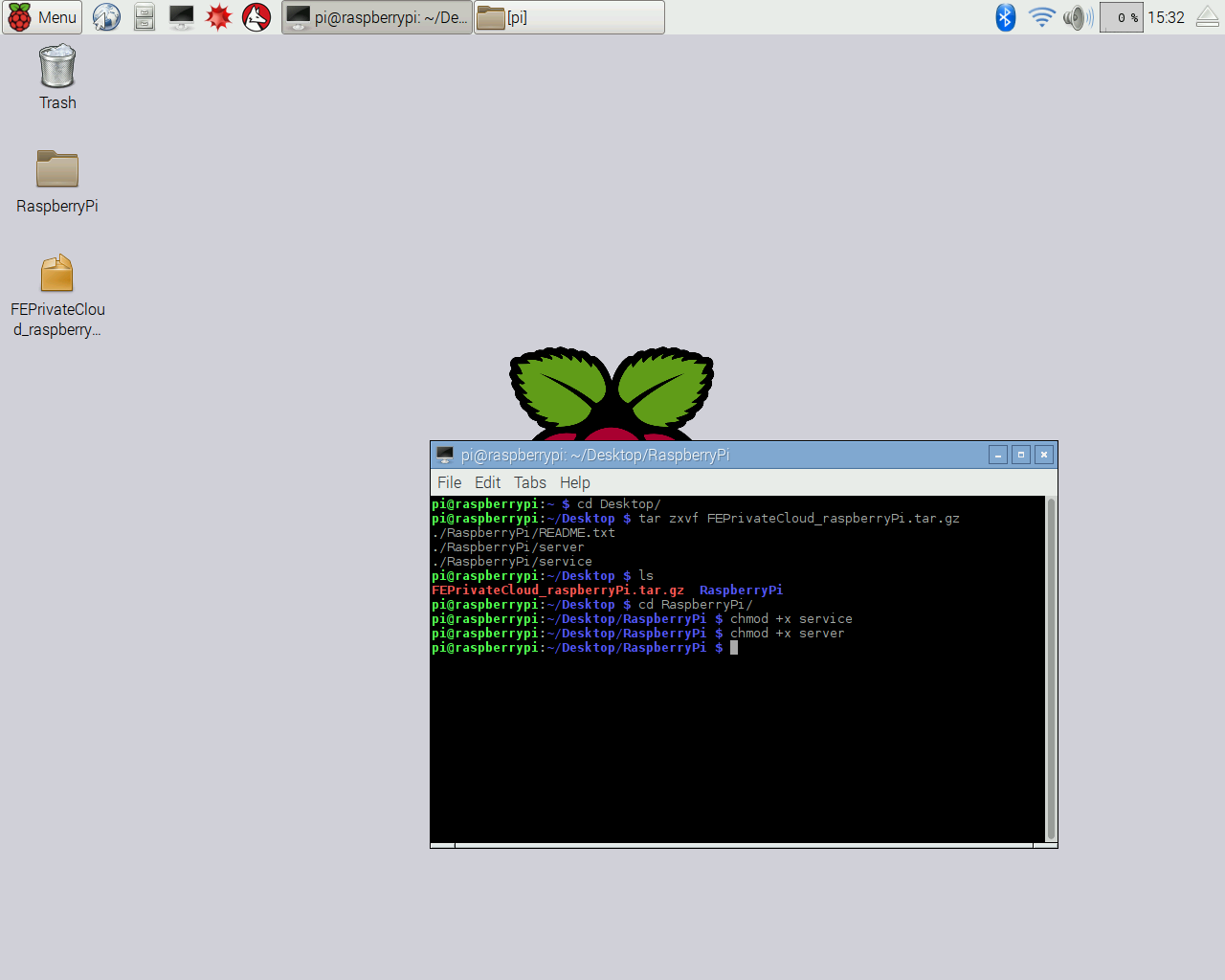

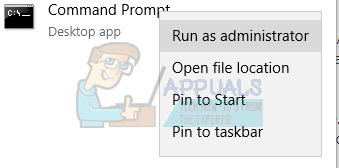

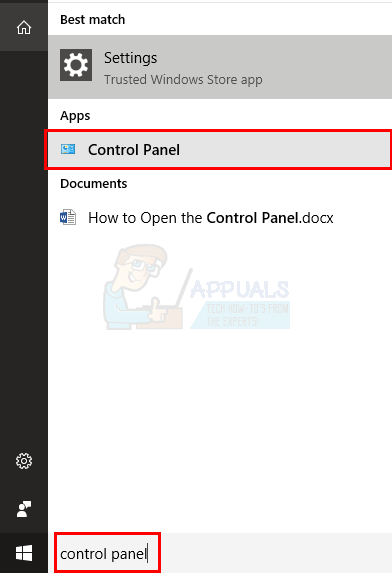

Pour s'assurer que le système est à jour, les administrateurs sont invités à vérifier leurs périphériques dans l'interface de ligne de commande du périphérique en entrant la commande about.sh. Cela fournira une sortie à l'administrateur sur la version qui est en cours d'utilisation et si des correctifs y ont été appliqués. Tout appareil utilisant une version inférieure à 18.2.0 est déclaré vulnérable. Cela comprend les téléphones mobiles, les tablettes, les ordinateurs portables et tout autre appareil qu'une entreprise surveille à l'aide de Cisco.

24 Vulnérabilités et bogues inclus dans la mise à jour de la version 18.2.0. Cisco / Appuals