Analyseur de paquets Wireshark. Oanalista

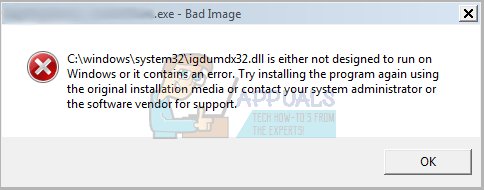

Une vulnérabilité de sécurité de contournement est découverte dans l'analyseur de protocole réseau Wireshark. La vulnérabilité, étiquetée CVE-2018-14438 , affecte l'analyseur de paquets open source gratuit dans toutes les versions jusqu'à 2.6.2. Le risque est posé par le fait que la liste de contrôle d'accès qui gère les utilisateurs et leurs droits concerne un mutex nommé «Wireshark-is-running- {9CA78EEA-EA4D-4490-9240-FC01FCEF464B}». Cette fonction mutex est maintenue en cours d'exécution pour Wireshark et les processus interconnectés en continu afin que le programme d'installation NSIS soit en mesure d'informer l'utilisateur que Wireshark est opérationnel.

Cette fonction mutex dans wsutil / file_util.c appelle SetSecurityDescriptorDacl est capable de définir un descripteur nul dans le DACL. La possibilité de créer des ACL nulles de cette manière pourrait être exploitée par tout attaquant distant qui pourrait potentiellement définir null pour tous les utilisateurs, y compris l'administrateur, ce qui limiterait le contrôle de tout le monde tout en accordant au pirate l'accès pour restreindre les droits, abuser de ses propres droits et exécuter du code arbitraire.

Cette vulnérabilité est classée comme un défaut dans le composant utilitaires communs (libwsutil) de l'analyseur de paquets, en particulier un défaut dans la fonction SetSecurityDescriptorDacl incorrecte. Il a été classé comme une vulnérabilité à risque relativement faible à ce stade. La réponse immédiate est de s'assurer que les descripteurs non nuls ne peuvent être définis que mais que les implications en termes de sécurité sont inconnues. Une mise à jour ou un correctif n'a pas encore été publié pour corriger cette vulnérabilité.