Sécurité mondiale 24h

Entre les 2ndet 6ede mai, un Frein à main le lien du miroir de téléchargement du logiciel (download.handbrake.fr) a été compromis et les développeurs ont publié un Attention avis sur le 6eof May pour aider les utilisateurs à déterminer si leurs systèmes MacOS ont été infectés par le tristement célèbre cheval de Troie Proton Remote Access (RAT). Il a été signalé qu'environ 50% de tous les téléchargements effectués au cours de cette période ont abouti à des systèmes de périphériques infectés. Maintenant, les chercheurs de Kaspersky ont réussi à tomber sur un prédécesseur du malware Proton RAT, Calisto, qui, selon eux, a été développé un an avant Proton car il n'avait pas la capacité de contourner la protection de l'intégrité du système (SIP) qui exige des informations d'identification d'administrateur pour l'édition des fichiers fondamentaux, une fonctionnalité qui était en cours d'amélioration à l'époque. Les chercheurs de Kaspersky ont conclu que Calisto avait été abandonné au profit de Proton car le code de Calisto semblait impoli. Calisto a été découvert le VirusTotal , et il semble que le virus y soit resté pendant deux à trois ans non détecté jusqu'à présent.

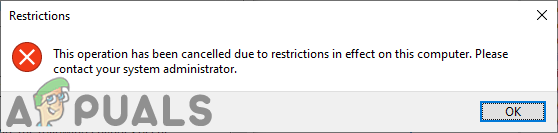

Le Proton RAT est un malware dangereux et puissant lancé pour la première fois fin 2016 qui utilise des certificats de signature de code Apple authentiques pour manipuler le système et obtenir un accès root sur les appareils MacOS. Le logiciel malveillant est capable de contourner toutes les mesures de sécurité en place, y compris l'authentification à deux facteurs d'iCloud et la protection de l'intégrité du système, afin de pouvoir surveiller à distance l'activité de l'ordinateur en enregistrant les frappes au clavier, en exécutant de fausses fenêtres contextuelles pour collecter des informations, en prenant des captures d'écran, en visualisant tout l'activité à l'écran, l'extraction des fichiers de données d'intérêt et l'observation de l'utilisateur via sa webcam. Il semble y avoir un moyen simple de supprimer le logiciel malveillant une fois détecté, mais s'il s'avère qu'il a été actif sur le système (si le processus «Activity_agent» apparaît dans l'application Activity Monitor sur l'appareil), les utilisateurs peuvent être certains qu'il a stocké tous leurs mots de passe et accédé à toutes les données enregistrées dans les navigateurs ou le trousseau de Mac. Par conséquent, les utilisateurs sont priés de les changer instantanément sur un appareil propre pour éviter de compromettre leurs données financières et en ligne.

Ce qui est le plus intéressant à propos du Proton RAT est que, selon le Cellule d'intégration de la cybersécurité et des communications du New Jersey (NJCCIC) , le créateur du logiciel malveillant l’a annoncé comme un logiciel de surveillance pour les entreprises et même les parents pour la surveillance à domicile de l’activité numérique de leurs enfants. Ce logiciel coûtait entre 1 200 USD et 820 000 USD en fonction des licences et des fonctionnalités accordées à l'utilisateur. Ces fonctionnalités de «surveillance», cependant, étaient illégales et lorsque les pirates ont mis la main sur le code, le programme a été envoyé via de nombreux téléchargements sous des vidéos YouTube, des portails Web compromis, le logiciel HandBrake (dans le cas duquel HandBrake-1.0. 7.dmg a été remplacé par un fichier OSX.PROTON), et via le dark web. Bien que les utilisateurs n'aient rien à craindre avec Calisto tant que leur SIP est activé et fonctionne, les chercheurs trouvent alarmante la capacité du code à manipuler le système avec des informations d'identification Apple authentiques et craignent ce que les futurs logiciels malveillants pourraient faire en utilisant le même mécanisme. À ce stade, le Proton RAT est amovible une fois détecté. Cependant, en travaillant sur la même manipulation de certificat fondamentale, le malware pourrait bientôt se verrouiller sur les systèmes en tant qu'agent permanent.