Intel

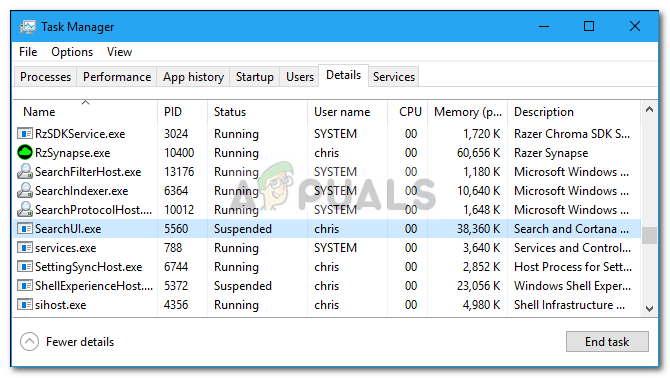

Les processeurs Intel, particulièrement utilisés dans les serveurs et les ordinateurs centraux, se sont révélés vulnérables à une faille de sécurité qui permet aux attaquants de fouiller dans les données en cours de traitement. Le bogue de sécurité au sein de l'Intel Xeon de qualité serveur et d'autres processeurs similaires peut potentiellement permettre aux attaquants de lancer une attaque de canal secondaire qui peut déduire sur quoi un processeur travaille et intervenir pour comprendre et récupérer des données.

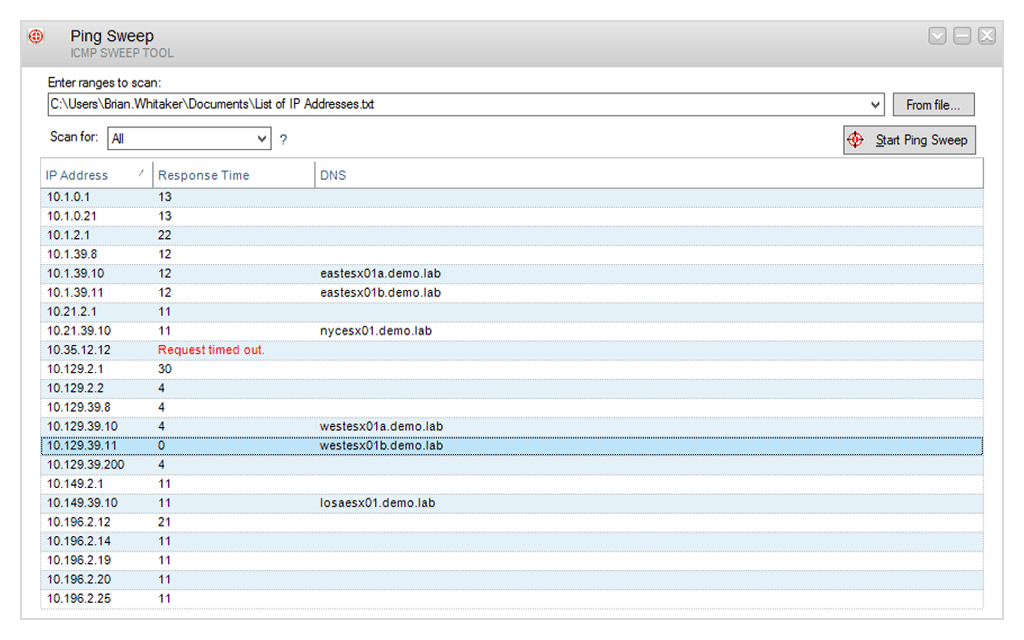

Des chercheurs de l’Université Vrije d’Amsterdam ont signalé que les processeurs Intel de qualité serveur souffraient d’une vulnérabilité. Ils ont surnommé la faille, qui peut être qualifiée de grave, de NetCAT. le la vulnérabilité ouvre la possibilité aux attaquants pour puiser dans les processeurs en cours d'exécution et déduire les données. La faille de sécurité peut être exploitée à distance et les entreprises qui s'appuient sur ces processeurs Intel Xeon ne peuvent que tenter de minimiser l'exposition de leurs serveurs et mainframes pour limiter les risques d'attaques et de tentatives de vol de données.

Processeurs Intel Xeon avec technologies DDIO et RDMA vulnérables:

Des chercheurs en sécurité de l'Université de Vrije ont étudié les vulnérabilités de sécurité en détail et ont découvert que seuls quelques processeurs Intel Zenon spécifiques étaient affectés. Plus important encore, ces processeurs devaient disposer de deux technologies Intel spécifiques susceptibles d'être exploitées. Selon les chercheurs, l'attaque nécessitait deux technologies Intel trouvées principalement dans la gamme de processeurs Xeon: la technologie Data-Direct I / O (DDIO) et Remote Direct Memory Access (RDMA), pour réussir. Détails sur le La vulnérabilité NetCAT est disponible dans un document de recherche . Officiellement, la faille de sécurité NetCAT a été marquée comme CVE-2019-11184 .

Intel semble avoir reconnu la vulnérabilité de sécurité dans certains des processeurs Intel Xeon . La société a publié un bulletin de sécurité indiquant que NetCAT affecte les processeurs Xeon E5, E7 et SP qui prennent en charge DDIO et RDMA. Plus précisément, un problème sous-jacent avec DDIO permet les attaques par canal latéral. DDIO est répandu dans les processeurs Intel Zenon depuis 2012. En d'autres termes, plusieurs processeurs Intel Xeon de niveau serveur plus anciens actuellement utilisés dans les serveurs et les mainframes pourraient être vulnérables.

Il est possible de discerner le mot de passe SSH de quelqu'un lorsqu'il le saisit dans un terminal sur le réseau en exploitant une vulnérabilité intéressante de canal secondaire dans la technologie de réseau d'Intel, disent les gourous de l'Infosec. https://t.co/X0jZpgCSks Et les cadeaux de bugs de processeur Intel continuent à arriver.

- Le meilleur blog Linux de l'Unixverse (@nixcraft) 10 septembre 2019

D'un autre côté, les chercheurs de l'Université de Vrije ont déclaré que RDMA permet à leur exploit NetCAT de «contrôler chirurgicalement l'emplacement mémoire relatif des paquets réseau sur le serveur cible». En termes simples, il s'agit d'une toute autre classe d'attaque qui peut non seulement détecter les informations des processus exécutés par les processeurs, mais également les manipuler.

Cette vulnérabilité signifie que les périphériques non approuvés sur un réseau «peuvent désormais divulguer des données sensibles telles que les frappes au clavier dans une session SSH à partir de serveurs distants sans accès local». Inutile de dire qu'il s'agit d'un risque de sécurité assez grave qui menace l'intégrité des données. Soit dit en passant, les chercheurs de l’université de Vrije avaient alerté non seulement Intel sur les vulnérabilités de sécurité des processeurs Intel Zenon, mais aussi le centre national de cybersécurité néerlandais au mois de juin de cette année. En guise de remerciement et pour avoir coordonné la divulgation de la vulnérabilité avec Intel, l’université a même reçu une prime. Le montant exact n’a pas été divulgué, mais étant donné la gravité du problème, il aurait pu être substantiel.

Comment se protéger contre la vulnérabilité de sécurité NetCAT?

Actuellement, la seule méthode assurée pour se protéger contre la vulnérabilité de sécurité NetCAT est de désactiver complètement la fonction DDIO dans son intégralité. De plus, les chercheurs avertissent que les utilisateurs dotés des processeurs Intel Xeon concernés doivent également désactiver la fonction RDMA pour être en sécurité. Inutile de dire que plusieurs administrateurs système peuvent ne pas vouloir abandonner DDIO dans leurs serveurs car il s'agit d'une fonctionnalité importante.

Intel a noté que les utilisateurs de CPU Xeon devraient «limiter l'accès direct à partir de réseaux non approuvés» et utiliser «des modules logiciels résistants aux attaques de synchronisation, en utilisant un code de style à temps constant». Les chercheurs de l'Université de Vrije, cependant, insistent sur le fait qu'un simple module logiciel peut ne pas être en mesure de se défendre véritablement contre NetCAT. Les modules pourraient cependant contribuer à des exploits similaires à l'avenir.

Mots clés intel