IBM, Oak Ridge National Laboratory

De multiples failles de sécurité dans IBM Data Risk Manager (IDRM), l'un des outils de sécurité d'entreprise d'IBM, auraient été révélées par un chercheur en sécurité tiers. Soit dit en passant, les vulnérabilités de sécurité Zero-Day n’ont pas encore été officiellement reconnues, et encore moins corrigées avec succès par IBM.

Un chercheur qui a découvert au moins quatre vulnérabilités de sécurité, avec des capacités potentielles d'exécution de code à distance (RCE), serait disponible dans la nature. Le chercheur affirme qu'il a tenté de contacter IBM et de partager les détails des failles de sécurité dans l'appliance virtuelle de sécurité Data Risk Manager d'IBM, mais IBM a refusé de les reconnaître et, par conséquent, les a apparemment laissées sans correctifs.

IBM refuse d'accepter le rapport de vulnérabilité de sécurité Zero-Day?

IBM Data Risk Manager est un produit d'entreprise qui permet la découverte et la classification des données. La plate-forme comprend des analyses détaillées du risque commercial basées sur les actifs informationnels au sein de l'organisation. Inutile d'ajouter que la plateforme a accès à des informations critiques et sensibles sur les entreprises qui l'utilisent. En cas de compromission, la plate-forme entière peut être transformée en un esclave qui peut offrir aux pirates un accès facile à encore plus de logiciels et de bases de données.

Un chercheur en sécurité révèle quatre jours zéro #vulnérabilités qui ont un impact sur IBM Data Risk Manager (IDRM), l'un des #entreprisesecurity outils. #la cyber-sécurité https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) 21 avril 2020

Pedro Ribeiro d'Agile Information Security au Royaume-Uni a étudié la version 2.0.3 d'IBM Data Risk Manager et aurait découvert un total de quatre vulnérabilités. Après avoir confirmé les failles, Ribeiro a tenté de les divulguer à IBM via le CERT / CC de l'Université Carnegie Mellon. Incidemment, IBM exploite la plate-forme HackerOne, qui est essentiellement un canal officiel pour signaler de telles faiblesses de sécurité. Cependant, Ribeiro n'est pas un utilisateur de HackerOne et ne voulait apparemment pas le rejoindre, alors il a essayé de passer par CERT / CC. Étrangement, IBM a refusé de reconnaître les failles avec le message suivant:

' Nous avons évalué ce rapport et l'avons clôturé comme étant hors de portée de notre programme de divulgation des vulnérabilités, car ce produit est uniquement destiné au support «amélioré» payé par nos clients. . Ceci est décrit dans notre politique https://hackerone.com/ibm . Pour être éligible à participer à ce programme, vous ne devez pas être sous contrat pour effectuer des tests de sécurité pour IBM Corporation, ou une filiale IBM, ou un client IBM dans les 6 mois précédant la soumission d'un rapport. '

Après le rejet du rapport de vulnérabilité gratuit, le un chercheur a publié des détails sur GitHub sur les quatre problèmes . Le chercheur assure que la raison de la publication du rapport était de rendre les entreprises qui utilisent IBM IDRM conscient des failles de sécurité et leur permettre de mettre en place des mesures d'atténuation pour empêcher toute attaque.

Quelles sont les vulnérabilités de sécurité 0-Day dans IBM IDRM?

Sur les quatre, trois des failles de sécurité peuvent être utilisées ensemble pour obtenir des privilèges root sur le produit. Les failles incluent un contournement d'authentification, une faille d'injection de commande et un mot de passe par défaut non sécurisé.

Le contournement d'authentification permet à un attaquant d'abuser d'un problème avec une API pour amener l'appliance Data Risk Manager à accepter un ID de session arbitraire et un nom d'utilisateur, puis d'envoyer une commande distincte pour générer un nouveau mot de passe pour ce nom d'utilisateur. Une exploitation réussie de l'attaque donne essentiellement accès à la console d'administration Web. Cela signifie que les systèmes d’authentification ou d’accès autorisé de la plate-forme sont complètement contournés et que l’attaquant a un accès administratif complet à IDRM.

https://twitter.com/sudoWright/status/1252641787216375818

Avec l'accès administrateur, un attaquant peut utiliser la vulnérabilité d'injection de commande pour télécharger un fichier arbitraire. Lorsque la troisième faille est combinée avec les deux premières vulnérabilités, elle permet à un attaquant distant non authentifié de réaliser l'exécution de code à distance (RCE) en tant que root sur l'appliance virtuelle IDRM, conduisant à une compromission complète du système. Résumé des quatre vulnérabilités de sécurité Zero-Day dans IBM IDRM:

- Un contournement du mécanisme d'authentification IDRM

- Un point d'injection de commande dans l'une des API IDRM qui permet aux attaques d'exécuter leurs propres commandes sur l'application

- Un nom d'utilisateur et un mot de passe codés en dur a3user / idrm

- Une vulnérabilité dans l'API IDRM qui peut permettre à des pirates distants de télécharger des fichiers depuis l'appliance IDRM

Si cela n’est pas assez dommageable, le chercheur a promis de révéler des détails sur deux modules Metasploit qui contournent l’authentification et exploitent le exécution de code à distance et téléchargement de fichier arbitraire défauts.

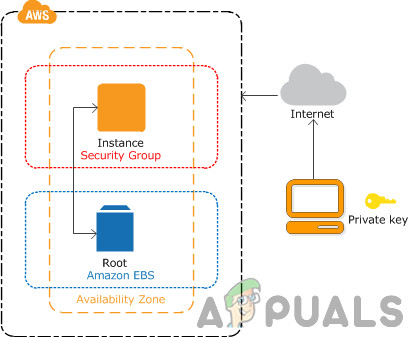

Il est important de noter qu'en dépit de la présence de vulnérabilités de sécurité dans IBM IDRM, les chances de exploiter avec succès les mêmes sont plutôt minces . Cela est principalement dû au fait que les entreprises qui déploient IBM IDRM sur leurs systèmes empêchent généralement l'accès via Internet. Cependant, si l'appliance IDRM est exposée en ligne, les attaques peuvent être menées à distance. De plus, un attaquant ayant accès à un poste de travail sur le réseau interne d'une entreprise peut potentiellement prendre le contrôle de l'appliance IDRM. Une fois compromis, l'attaquant peut facilement extraire les informations d'identification d'autres systèmes. Celles-ci permettraient potentiellement à l’attaquant de se déplacer latéralement vers d’autres systèmes du réseau de l’entreprise.

Mots clés IBM

![[FIX] Erreur (Code 43) avec le GPU AMD Radeon](https://jf-balio.pt/img/how-tos/62/error-with-amd-radeon-gpu.png)