Y a-t-il quelqu'un qui n'a pas entendu parler du Violation d'Equifax ? Il s'agissait de la plus grande violation de données en 2017 qui a vu 146 millions de comptes d'utilisateurs compromis. Qu'en est-il de l'attaque de 2018 sur Aadhar , le portail du gouvernement indien pour stocker les informations de ses résidents. Le système a été piraté et 1,1 milliard de données utilisateur ont été exposées. Et maintenant il y a à peine quelques mois Toyota Le bureau de vente au Japon a été piraté et les données des utilisateurs de 3,1 millions de clients ont été exposées. Ce ne sont là que quelques-unes des principales violations qui se sont produites au cours des trois dernières années. Et c'est inquiétant car il semble s'aggraver avec le temps. Les cybercriminels deviennent de plus en plus intelligents et proposent de nouvelles méthodes pour accéder aux réseaux et accéder aux données des utilisateurs. Nous sommes à l'ère du numérique et les données sont de l'or.

Mais ce qui est plus inquiétant, c'est que certaines organisations ne s'attaquent pas au problème avec le sérieux qu'il mérite. De toute évidence, les anciennes méthodes ne fonctionnent pas. Vous avez un pare-feu? Bien pour vous. Mais voyons comment le pare-feu vous protège contre les attaques internes.

Menaces internes - La nouvelle grande menace

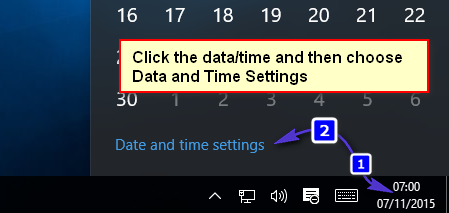

Statistiques de cybersécurité

Par rapport à l'année dernière, le nombre d'attaques provenant du réseau a considérablement augmenté. Et le fait que les entreprises sous-traitent maintenant des emplois à des personnes extérieures qui travaillent à distance ou à l'intérieur de l'organisation n'a pas fait grand-chose pour aider l'affaire. Sans compter que les employés sont désormais autorisés à utiliser des ordinateurs personnels pour des emplois liés au travail.

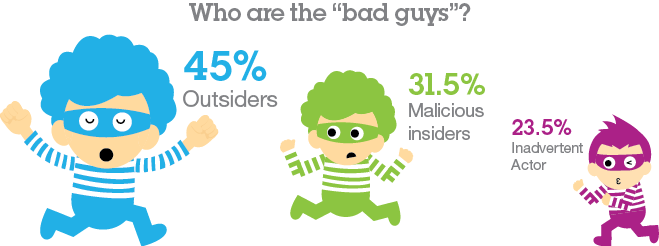

Les employés malveillants et corrompus représentent le plus grand pourcentage d'attaques d'initiés, mais parfois aussi involontaires. Les employés, partenaires ou sous-traitants externes commettent des erreurs qui rendent votre réseau vulnérable. Et comme vous pouvez l'imaginer, les menaces internes sont bien plus dangereuses que les attaques externes. La raison en est qu'ils sont exécutés par une personne bien informée sur votre réseau. L'attaquant a une connaissance pratique de votre environnement réseau et de vos politiques et ses attaques sont donc plus ciblées, ce qui entraîne plus de dégâts. Dans la plupart des cas également, une menace interne prendra plus de temps à détecter que les attaques externes.

De plus, le pire dans ces attaques n'est même pas la perte immédiate résultant de la perturbation des services. C’est une atteinte à la réputation de votre marque. Les cyberattaques et les violations de données sont souvent suivies de baisses de cours des actions et d'un départ massif de vos clients.

Donc, s'il y a une chose qui est claire, c'est que vous aurez besoin de plus qu'un pare-feu, un proxy ou un logiciel de protection antivirus pour assurer la sécurité totale de votre réseau. Et c'est ce besoin qui forme la base de ce post. Continuez tout en mettant en évidence les 5 meilleurs logiciels de surveillance des menaces pour sécuriser l'ensemble de votre infrastructure informatique. Un IT Threat Monitor associe les attaques à différents paramètres tels que les adresses IP, les URL, ainsi que les détails des fichiers et des applications. Le résultat est que vous aurez accès à plus d'informations sur l'incident de sécurité comme où et comment il a été exécuté. Mais avant cela, examinons quatre autres façons d'améliorer la sécurité de votre réseau.

Autres moyens d'améliorer la sécurité informatique

Surveillance de l'activité de la base de données

La première chose qu'un attaquant ciblera est la base de données, car c'est là que vous avez toutes les données de l'entreprise. Il est donc logique que vous disposiez d'un moniteur de base de données dédié. Il enregistrera toutes les transactions effectuées dans la base de données et pourra vous aider à détecter les activités suspectes qui ont les caractéristiques d'une menace.

Analyse de flux réseau

Ce concept implique l'analyse des paquets de données envoyés entre divers composants de votre réseau. C’est un excellent moyen de vous assurer qu’aucun serveur malveillant n’est configuré dans votre infrastructure informatique pour siphonner les informations et les envoyer en dehors du réseau.

Gestion des droits d'accès

Chaque organisation doit avoir une directive claire indiquant qui peut afficher et accéder aux différentes ressources système. De cette façon, vous pouvez limiter l'accès aux données organisationnelles sensibles aux seules personnes nécessaires. Un gestionnaire de droits d'accès vous permettra non seulement de modifier les droits d'autorisation des utilisateurs de votre réseau, mais vous permettra également de voir qui, où et quand les données sont accédées.

Liste blanche

Il s'agit d'un concept dans lequel seuls les logiciels autorisés peuvent être exécutés dans les nœuds de votre réseau. Désormais, tout autre programme essayant d'accéder à votre réseau sera bloqué et vous en serez immédiatement averti. Là encore, il y a un inconvénient à cette méthode. Il n'existe pas de moyen clair de déterminer ce qui qualifie un logiciel de menace pour la sécurité, vous devrez peut-être travailler un peu dur pour établir les profils de risque.

Et maintenant à notre sujet principal. Les 5 meilleurs moniteurs de menaces pour les réseaux informatiques. Désolé, j'ai digressé un peu mais j'ai pensé que nous devrions d'abord construire une base solide. Les outils dont je vais maintenant parler cimentent tout ensemble pour compléter le fort qui entoure votre environnement informatique.

1. Moniteur de menaces SolarWinds

Essayez maintenant

Essayez maintenant Est-ce même une surprise? SolarWinds est l'un de ces noms dont vous êtes toujours assuré qu'il ne vous décevra pas. Je doute qu'il y ait un administrateur système qui n'a pas utilisé un produit SolarWinds à un moment donné de sa carrière. Et si vous ne l’avez pas fait, il est peut-être temps de changer cela. Je vous présente le SolarWinds Threat Monitor.

Cet outil vous permet de surveiller votre réseau et de répondre aux menaces de sécurité presque en temps réel. Et pour un outil aussi riche en fonctionnalités, vous serez impressionné par sa simplicité d'utilisation. Cela ne prendra que peu de temps pour terminer l'installation et la configuration, puis vous êtes prêt à commencer la surveillance. Le SolarWinds Threat Monitor peut être utilisé pour protéger les appareils sur site, les centres de données hébergés et les environnements de cloud public comme Azure ou AWS. Il est parfait pour les entreprises de taille moyenne à grande avec de grandes possibilités de croissance en raison de son évolutivité. Et grâce à ses capacités multi-locataires et de marquage blanc, ce moniteur de menaces sera également un excellent choix pour les fournisseurs de services de sécurité gérés.

Moniteur de menaces SolarWinds

En raison de la nature dynamique des cyberattaques, il est essentiel que la base de données de renseignements sur les cybermenaces soit toujours à jour. De cette façon, vous avez une meilleure chance de survivre à de nouvelles formes d'attaques. SolarWinds Threat Monitor utilise plusieurs sources telles que des bases de données de réputation IP et de domaine pour maintenir ses bases de données à jour.

Il dispose également d'un gestionnaire d'informations de sécurité et d'événements (SIEM) intégré qui reçoit les données de journal de plusieurs composants de votre réseau et analyse les données pour détecter les menaces. Cet outil adopte une approche simple dans sa détection des menaces afin que vous n'ayez pas à perdre de temps à parcourir les journaux pour identifier les problèmes. Il y parvient en comparant les journaux à plusieurs sources d'informations sur les menaces pour trouver des modèles indiquant des menaces potentielles.

SolarWinds Threat Monitor peut stocker des données de journal normalisées et brutes pendant une période d'un an. Cela sera très utile lorsque vous souhaitez comparer des événements passés avec des événements présents. Ensuite, il y a ces moments après une incidence de sécurité où vous devez trier les journaux pour identifier les vulnérabilités de votre réseau. Cet outil vous permet de filtrer facilement les données afin de ne pas avoir à parcourir chaque journal.

Système d'alerte SolarWinds Threat Monitor

Une autre fonctionnalité intéressante est la réponse automatique et la correction des menaces. En plus de vous épargner l'effort, cela sera également efficace pour les moments où vous n'êtes pas en mesure de répondre immédiatement aux menaces. Bien sûr, on s'attend à ce qu'un moniteur de menace ait un système d'alerte, mais le système de ce moniteur de menace est plus avancé car il combine des alarmes à conditions multiples et intercorrélées avec le moteur de réponse actif pour vous alerter de tout événement significatif. Les conditions de déclenchement peuvent être configurées manuellement.

2. Digital Guardian

Essayez maintenant

Essayez maintenant Digital Guardian est une solution complète de sécurité des données qui surveille votre réseau de bout en bout pour identifier et arrêter d'éventuelles violations et exfiltration de données. Il vous permet de voir chaque transaction effectuée sur les données, y compris les détails de l'utilisateur accédant aux données.

Digital Guardian recueille des informations à partir de différents champs de données, d'agents de point de terminaison et d'autres technologies de sécurité, analyse les données et essaie d'établir des modèles pouvant indiquer des menaces potentielles. Il vous en informera ensuite afin que vous puissiez prendre les mesures correctives nécessaires. Cet outil est capable de produire plus d'informations sur les menaces en incluant les adresses IP, les URL et les détails des fichiers et des applications, ce qui permet une détection plus précise des menaces.

Gardien numérique

Cet outil surveille non seulement les menaces externes, mais également les attaques internes qui ciblent votre propriété intellectuelle et vos données sensibles. Ceci est parallèle aux diverses réglementations de sécurité, donc par défaut, Digital Guardian aide à prouver la conformité.

Ce moniteur de menaces est la seule plate-forme qui offre la prévention de la perte de données (DLP) avec Endpoint Detection and Response (EDR). La façon dont cela fonctionne est que l'agent de point final enregistre tous les événements système, utilisateur et données sur et hors du réseau. Il est ensuite configuré pour bloquer toute activité suspecte avant de perdre des données. Ainsi, même si vous manquez une pause dans votre système, vous êtes assuré que les données ne sortiront pas.

Digital Guardian est implémenté sur le cloud, ce qui signifie moins de ressources système utilisées. Les capteurs de réseau et les agents de point de terminaison diffusent les données vers un espace de travail approuvé par les analystes de sécurité, avec des analyses et des rapports de moniteurs cloud qui aident à réduire les fausses alarmes et à filtrer de nombreuses anomalies pour déterminer celles qui nécessitent votre attention.

3. Moniteur de sécurité réseau Zeek

Essayez maintenant

Essayez maintenant Zeek est un outil de surveillance open-source qui était auparavant connu sous le nom de Bro Network Monitor. L'outil collecte des données à partir de réseaux complexes à haut débit et les utilise comme renseignement de sécurité.

Zeek est également un langage de programmation à part entière et vous pouvez l'utiliser pour créer des scripts personnalisés qui vous permettront de collecter des données réseau personnalisées ou d'automatiser la surveillance et l'identification des menaces. Certains rôles personnalisés que vous pouvez effectuer incluent l'identification des certificats SSL incompatibles ou l'utilisation de logiciels suspects.

En revanche, Zeek ne vous donne pas accès aux données de vos points de terminaison réseau. Pour cela, vous aurez besoin d'une intégration avec un outil SIEM. Mais c'est aussi une bonne chose car, dans certains cas, l'énorme quantité de données collectées par SIEMS peut être écrasante et entraîner de nombreuses fausses alertes. Au lieu de cela, Zeek utilise des données de réseau qui sont une source de vérité plus fiable.

Moniteur de sécurité réseau Zeek

Mais plutôt que de se fier uniquement aux données réseau NetFlow ou PCAP, Zeek se concentre sur les données riches, organisées et facilement consultables qui fournissent des informations réelles sur la sécurité de votre réseau. Il extrait plus de 400 champs de données de votre réseau et analyse les données pour produire des données exploitables.

La possibilité d'attribuer des ID de connexion uniques est une fonctionnalité utile qui vous aide à voir toutes les activités de protocole pour une seule connexion TCP. Les données de divers fichiers journaux sont également horodatées et synchronisées. Par conséquent, selon l'heure à laquelle vous recevez une alerte de menace, vous pouvez consulter les journaux de données à peu près à la même heure pour déterminer rapidement la source du problème.

Mais comme pour tous les logiciels open source, le plus grand défi de l'utilisation d'un logiciel open source est de le configurer. Vous gérerez toutes les configurations, y compris l'intégration de Zeek avec les autres programmes de sécurité de votre réseau. Et beaucoup considèrent généralement que c'est trop de travail.

4. Moniteur de sécurité réseau Oxen

Essayez maintenant

Essayez maintenant Oxen est un autre logiciel que je recommande pour surveiller votre réseau pour détecter les menaces de sécurité, les vulnérabilités et les activités suspectes. Et la raison principale en est qu'il effectue en permanence une analyse automatisée des menaces potentielles en temps réel. Cela signifie que chaque fois qu'il y a un incident de sécurité critique, vous aurez suffisamment de temps pour agir avant qu'il ne s'aggrave. Cela signifie également que ce sera un excellent outil pour détecter et contenir les menaces zero-day.

Moniteur de sécurité réseau Oxen

Cet outil contribue également à la conformité en créant des rapports sur la position de sécurité du réseau, les violations de données et la vulnérabilité.

Saviez-vous qu'il existe chaque jour une nouvelle menace pour la sécurité dont vous ne saurez jamais qu'elle existe? Votre moniteur de menaces le neutralise et poursuit ses activités comme d'habitude. Les bœufs sont cependant un peu différents. Il capture ces menaces et vous permet de savoir qu'elles existent afin que vous puissiez resserrer vos cordes de sécurité.

5. Argos Threat Intelligence de Cyberprint

Essayez maintenant

Essayez maintenant Argos Threat Intelligence est un autre excellent outil pour renforcer votre technologie de sécurité basée sur le périmètre. Il associe votre expertise à leur technologie pour vous permettre de collecter des informations spécifiques et exploitables. Ces données de sécurité vous aideront à identifier en temps réel les incidents d'attaques ciblées, les fuites de données et les identités volées susceptibles de compromettre votre organisation.

Argos Threat Intelligence

Argos identifie les acteurs de la menace qui vous ciblent en temps réel et fournit des données pertinentes à leur sujet. Il dispose d'une solide base de données d'environ 10 000 acteurs menaçants avec lesquels travailler. En outre, il utilise des centaines de sources, notamment IRC, Darkweb, les médias sociaux et les forums pour collecter des données couramment ciblées.