Nous sommes à un moment où les organisations dépendent fortement des données pour mener leurs activités. Toutes les informations commerciales critiques, des données client aux données organisationnelles sensibles, sont stockées dans la base de données réseau. Et avec tous les cas accrus de cyber-attaques, vous devez vous assurer que vous avez pris toutes les mesures nécessaires pour sécuriser votre réseau.

Et l'une des méthodes recommandées consiste à définir clairement qui peut afficher et accéder aux différentes ressources système. De cette façon, vous pouvez limiter l'accès aux données organisationnelles sensibles aux seules personnes nécessaires. Malheureusement, dans un réseau donné, autant d'utilisateurs accédant aux informations et attribuant manuellement des droits d'autorisation seront écrasants, voire impossibles.

C'est pourquoi vous avez besoin d'un gestionnaire de droits d'accès dédié. C’est un outil qui vous permettra de gérer facilement la manière dont les utilisateurs interagissent avec vos ressources système. Et la bonne chose à propos d'un gestionnaire de droits d'accès est qu'il vous permet de voir qui, où et quand les données sont accédées. Il peut détecter les tentatives de violation de votre réseau et vous en informera immédiatement.

Il existe un certain nombre de fournisseurs pour les outils ARM, mais il y en a 5 qui se sont démarqués pour moi. C'est là que j'avoue que le premier produit est mon préféré. Mais parfois, les besoins des entreprises varient, c'est pourquoi je crois en l'importance des choix. J'espère qu'à la fin de l'article, vous pourrez trouver l'ajustement parfait.

1. Gestionnaire de droits d'accès SolarWinds

Essayez maintenant

Essayez maintenant Demandez à n'importe quel administrateur système de nommer ses trois meilleurs fournisseurs d'outils de gestion de réseau et je vous garantis que SolarWinds sera toujours parmi eux. Leur Moniteur de performances réseau est sans doute le meilleur du marché, de même que tous leurs autres outils. Donc, en ce qui concerne la gestion des droits d'accès, croyez-moi quand je vous dis que SolarWinds ARM est l'un des outils les plus complets que vous puissiez choisir.

Cela prend tous les efforts de surveillance de votre Active Directory et du serveur Microsoft Exchange, de l'audit du partage de fichiers Windows ainsi que de la surveillance et de la gestion de l'accès SharePoint.

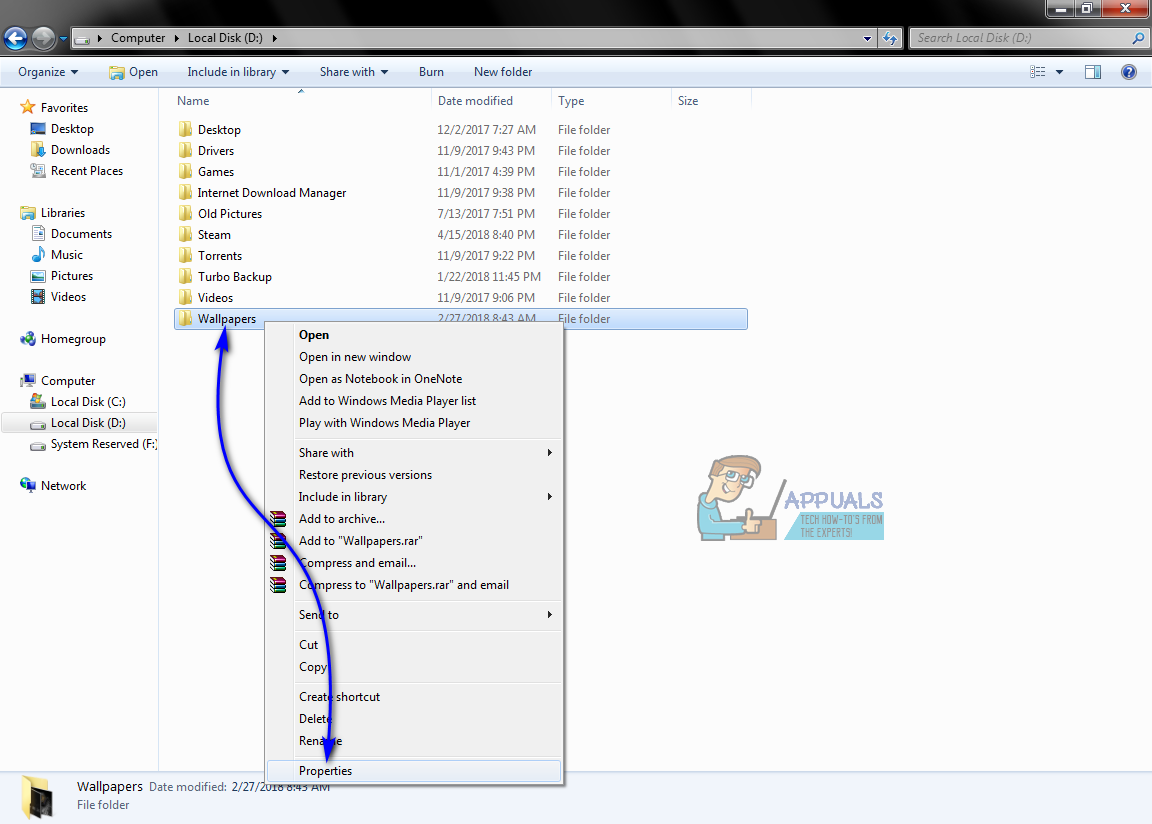

Gestionnaire de droits d'accès SolarWinds

L'outil dispose d'une interface utilisateur intuitive à partir de laquelle vous pouvez afficher les droits d'autorisation de chaque utilisateur dans l'AD et les serveurs de fichiers. Il vous offre un moyen simple de surveiller les modifications des droits d'accès dans votre Active Directory et, mieux encore, il identifiera les modifications exactes qui ont été apportées lorsqu'elles ont été effectuées et qui les a effectuées.

Il garde également une trace de vos serveurs de fichiers Windows et vous aidera à éviter les fuites de données en vous avertissant chaque fois qu'il y a un accès non autorisé. Pour les serveurs Microsoft Exchange, l'ARM permet de suivre les modifications apportées à la boîte aux lettres, aux dossiers associés et aux calendriers, ce qui est également un excellent moyen d'éviter les violations de données. Les droits d'autorisation sur les ressources SharePoint sont affichés dans une arborescence, ce qui les rend beaucoup plus faciles à suivre.

Mais plus important que d'afficher les différents droits d'accès, c'est la possibilité de les modifier. Quelque chose que vous pouvez faire avec l'ARM en quelques secondes. Il est livré avec des modèles standardisés spécifiques aux rôles qui vous permettent de créer, modifier, activer, désactiver et supprimer facilement l'accès des utilisateurs aux services et aux fichiers.

SolarWinds ARM

Il convient également de mentionner les solides capacités de création de rapports fournies par SolarWinds Access Rights Manager. C'est une fonctionnalité intéressante qu'un bon outil de gestion de réseau ne devrait jamais manquer, principalement parce qu'il vous aide à prouver la conformité aux auditeurs et aux autres normes réglementaires informatiques.

Et comme si l'outil ne facilitait pas suffisamment votre travail d'administrateur, il vous permet également de déléguer le rôle d'attribution de droits d'accès au propriétaire des données. Pensez-y, qui est mieux placé pour attribuer des droits d'autorisation que la personne qui a créé la ressource en premier lieu.

En règle générale, SolarWinds ARM est l'outil idéal pour améliorer la sécurité de votre réseau et plus particulièrement les menaces provenant de l'intérieur de votre organisation.

2. Netwrix Auditor

Essayez maintenant

Essayez maintenant Netwrix est également une excellente recommandation, mais son principe de fonctionnement est différent. Il se concentre spécifiquement sur la protection de vos données et il se trouve que la gestion de l'accès des utilisateurs est l'une des méthodes clés pour y parvenir. Mais une chose qui le différencie de la plupart des autres logiciels de sécurité des données est qu'il se concentre sur les données vraiment importantes.

L'outil dispose d'algorithmes bien définis qui analysent vos données à la fois structurées et non structurées et peuvent identifier avec succès les données sensibles, réglementées et critiques. Ainsi, vous pouvez être assuré que toute alerte que vous recevez indiquant une attaque potentielle sur vos données est bien réelle. Netwrix ne protège pas les données qui n'ont pas besoin d'être protégées.

Auditeur Netwrix

Avec Netwrix Auditor, vous avez une visibilité complète de vos données afin que vous puissiez voir qui y accède et chaque modification apportée aux données. Dans le cas où le logiciel détecte une activité anormale qui peut conduire à une violation de données, il vous en informe immédiatement, vous permettant d'agir avant que le problème ne dégénère en une violation à grande échelle. Les problèmes sont affichés dans une seule vue, ce qui facilite une meilleure compréhension.

En plus de vous donner un aperçu des droits d'autorisation, Netwrix vous permet de modifier les autorisations et d'empêcher tout accès non autorisé aux différentes ressources. L'outil peut également être utilisé pour créer et générer des rapports qui serviront de preuve aux auditeurs que vous vous conformez à leurs réglementations.

Netwrix peut être utilisé dans la surveillance et l'audit des différents composants tels que Active Directory, Azure AD, Microsoft Exchange, Office 365, les serveurs de fichiers Windows entre autres.

Puis une dernière chose. Vous pouvez utiliser des modules complémentaires du magasin Netwrix pour vous donner une visibilité sur les autres systèmes informatiques de votre réseau. Ou si vous vous sentez créatif, vous pouvez créer vos propres intégrations à l'aide de leur API RESTFul.

3. ManageEngine AD360

Essayez maintenant

Essayez maintenant ManageEngine AD360 est une solution de gestion des accès qui inclut également l'aspect de la gestion des identités, mais l'idée générale est d'améliorer la sécurité des données. Il possède une interface très simple qui facilite les diverses activités telles que l'approvisionnement des utilisateurs et la surveillance des changements Active Directory.

Outre Active Directory, ManageEngine AD360 peut être intégré à d'autres composants tels que le serveur Microsoft Exchange et Office 365 pour auditer les autorisations des utilisateurs et toutes les autres fonctionnalités pouvant être effectuées sur l'AD, telles que la surveillance des activités de connexion. Les données collectées peuvent ensuite être utilisées pour créer des rapports qui aideront à communiquer avec les autres membres de l'équipe et prouveront également la conformité aux réglementations informatiques telles que SOX et HIPAA.

Les fonctionnalités d’AD360 ne se limitent pas aux environnements sur site, elles s’appliquent également aux environnements cloud et hybrides.

ManageEngine AD360

Cet outil vous offre un moyen simple de créer, modifier et supprimer des comptes et des boîtes aux lettres pour plusieurs utilisateurs à travers les différents composants. Il dispose déjà de modèles de création d'utilisateurs personnalisables et vous permet d'importer des données à partir de formats de fichiers CSV pour créer des comptes d'utilisateurs en masse. C'est à ce point que je vous dis que cet outil vous permet de visualiser et de gérer les droits d'accès de tous les utilisateurs de votre environnement.

Ensuite, il y a une fonctionnalité que vous ne trouverez dans aucun des autres outils. AD360 peut être utilisé comme une passerelle centrale vers toutes vos applications d'entreprise telles que G-Suite et Salesforce. Tout ce dont vous avez besoin est une connexion unique et vous ne serez pas obligé de saisir un autre ensemble de nom d'utilisateur ou de mot de passe.

Et l'autre bonne nouvelle est que l'ARM dispose d'une gestion des mots de passe en libre-service. C'est une fonctionnalité pratique qui permet aux utilisateurs de réinitialiser leurs mots de passe sans avoir à appeler le service d'assistance. Par conséquent, vous économisez du temps et de l'argent qui peuvent être utilisés pour augmenter la productivité.

ManageEngine AD360 est un logiciel qui réduira considérablement votre travail en tant qu'administrateur système en automatisant les différentes activités impliquées dans la gestion des droits d'accès. Et la meilleure partie est qu'il vous permet de configurer des règles de flux de travail qui serviront de base pour les tâches automatisées. Seules les activités conformes aux règles seront exécutées.

4. PRTG Active Directory Monitor

PRTG est un moniteur de réseau complet qui fonctionne sur le principe des capteurs. Il dispose d'un capteur pour surveiller chaque aspect de votre réseau mais pour l'instant, nous nous concentrerons sur le capteur Active Directory qui vous permet de gérer les droits d'accès des utilisateurs dans votre AD. Et comme vous pouvez déjà le déduire, cet outil ne peut être utilisé que dans un environnement Windows.

La réplication des données dans l'AD, parfois en raison de plusieurs échecs de synchronisation, est un gros défi en matière de gestion des accès. Cela interfère avec l'authentification et l'accès aux ressources. Cependant, c'est l'un des principaux problèmes que le moniteur PRTG AD tente de combattre. Cela est évident grâce à l'inclusion d'un capteur d'erreur de réplication qui surveille jusqu'à 8 paramètres différents et vous avertit en cas d'erreur.

Moniteur PRTG Active Directory

L'outil est également très utile pour suivre l'activité des utilisateurs dans l'AD. Vous pouvez voir les utilisateurs connectés / déconnectés, les comptes désactivés et également surveiller les groupes. Vous pourrez indiquer le nombre d'utilisateurs dans chaque groupe et recevoir des alertes lorsque le nombre change.

La version gratuite du moniteur PRTG vous permet d'utiliser 100 capteurs. Cependant, vous pouvez profiter de leur essai de 30 jours qui vous donne accès à toutes les fonctionnalités de l'Analyseur de performances.

Malheureusement, aussi bon qu'il soit dans l'audit de votre Active Directory, cet outil a un inconvénient, il n'a pas de capacités d'écriture. Vous ne pouvez donc pas modifier les droits ou modifier les comptes. Cependant, il peut être utilisé en conjonction avec d'autres outils pour y intégrer des capacités d'édition.

5. STEALTHbits

Essayez maintenant

Essayez maintenant STEALTHbits est un autre logiciel créé pour protéger spécifiquement vos données. Il est plus flexible que les autres outils de notre liste avec la possibilité de surveiller les systèmes Unix et Linux. Pour les utilisateurs Windows, vous pouvez l'intégrer à Active Directory, au serveur Exchange, au serveur de fichiers et aux serveurs SQL.

STEALTHbits vous donne une visibilité complète sur votre AD où la plupart des informations d'identification sont stockées et vous permet non seulement d'analyser les référentiels de données structurés et non structurés, mais également de les gérer et de les sécuriser. Il produit ensuite des données exploitables qui peuvent être utilisées pour réduire les risques de violation de données. En outre, vous pouvez générer des rapports à partir de ces données qui peuvent être utilisés comme preuve de conformité à plusieurs réglementations informatiques telles que SOX, HIPAA, FISMA et ITAR.

STEALTHbits

STEALTHbits vous permet de gérer l'accès aux données en modifiant les autorisations des utilisateurs et en appliquant d'autres politiques de sécurité. Et comme prévu, il vous informera toujours chaque fois qu'il signale une menace.

Mais une fonctionnalité que j'ai vraiment appréciée à propos de STEALTHbit est la possibilité de revenir en arrière et de récupérer des modifications qui ont pu entraîner une modification des fichiers système. Cela vous fait gagner beaucoup de temps qui aurait été utilisé pour revenir en arrière pour trouver le problème. Ou vous pouvez utiliser la fonction de nettoyage AD qui supprimera les objets périmés, les conditions toxiques et les comptes inactifs.

Et puis, bien sûr, l'automatisation est également un élément majeur de cet outil. Vous pouvez l'utiliser pour effectuer les différentes opérations chronophages qui devraient autrement être effectuées manuellement. Ce qui est non seulement efficace dans le temps, mais également un excellent moyen d'augmenter la productivité.