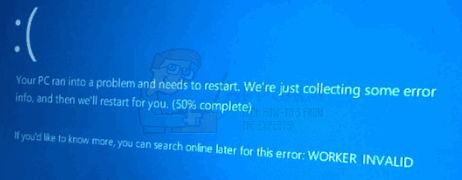

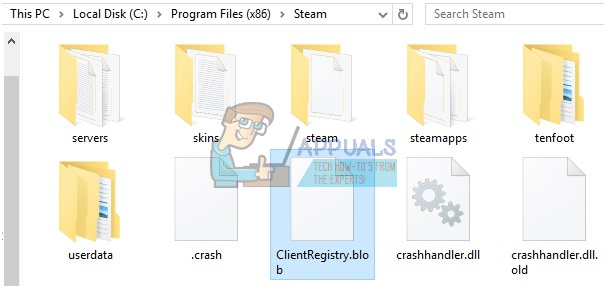

Message de rançon créé par Xbash dans la base de données MySQL

Un nouveau malware connu sous le nom de ' Xbash »A été découvert par les chercheurs de l’unité 42, un article de blog sur Palo Alto Networks a rapporté . Ce malware est unique dans sa puissance de ciblage et affecte simultanément les serveurs Microsoft Windows et Linux. Les chercheurs de l'Unité 42 ont lié ce malware à Iron Group, un groupe d'acteurs menaçants auparavant connu pour ses attaques de ransomwares.

Selon l'article du blog, Xbash a des capacités de coinmining, d'auto-propagation et de ransonware. Il possède également certaines capacités qui, une fois mises en œuvre, peuvent permettre au malware de se propager assez rapidement au sein du réseau d'une organisation, de manière similaire à WannaCry ou Petya / NotPetya.

Caractéristiques Xbash

Commentant les caractéristiques de ce nouveau malware, les chercheurs de l'Unité 42 ont écrit: «Récemment, l'Unité 42 a utilisé Palo Alto Networks WildFire pour identifier une nouvelle famille de malwares ciblant les serveurs Linux. Après une enquête plus approfondie, nous avons réalisé que c'était une combinaison de botnet et de ransomware qui avait été développée par un groupe de cybercriminalité actif Iron (alias Rocke) cette année. Nous avons nommé ce nouveau logiciel malveillant 'Xbash', en fonction du nom du module principal d'origine du code malveillant. '

Le groupe Iron avait auparavant pour objectif de développer et de diffuser des détournements de transactions de crypto-monnaie ou des chevaux de Troie mineurs qui étaient principalement destinés à cibler Microsoft Windows. Cependant, Xbash vise à découvrir tous les services non protégés, à supprimer les bases de données MySQL, PostgreSQL et MongoDB des utilisateurs et à obtenir une rançon pour les Bitcoins. Trois vulnérabilités connues utilisées par Xbash pour infecter les systèmes Windows sont Hadoop, Redis et ActiveMQ.

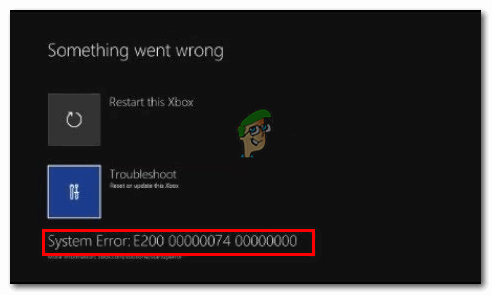

Xbash se propage principalement en ciblant les vulnérabilités non corrigées et les mots de passe faibles. Il est destructeur de données , ce qui implique qu'il détruit les bases de données basées sur Linux en tant que capacités de ransomware. Aucune fonctionnalité n'est également présente dans Xbash qui restaurerait les données détruites une fois la rançon payée.

Contrairement aux précédents botnets Linux célèbres tels que Gafgyt et Mirai, Xbash est un botnet Linux de niveau supérieur qui étend sa cible aux sites Web publics car il cible les domaines et les adresses IP.

Xbash génère une liste d'adresses IP dans le sous-réseau de la victime et effectue une analyse des ports (Palo Alto Networks)

Il existe d’autres spécificités concernant les capacités du malware:

- Il possède des capacités de botnet, de coinmining, de ransomware et d'auto-propagation.

- Il cible les systèmes basés sur Linux pour ses capacités de ransomware et de botnet.

- Il cible les systèmes basés sur Microsoft Windows pour ses capacités de co-extraction et d'auto-propagation.

- Le composant ransomware cible et supprime les bases de données Linux.

- À ce jour, nous avons observé 48 transactions entrantes sur ces portefeuilles avec un revenu total d'environ 0,964 bitcoins, ce qui signifie que 48 victimes ont payé environ 6000 USD au total (au moment de la rédaction de cet article).

- Cependant, rien n’indique que les rançons payées aient permis le rétablissement des victimes.

- En fait, nous ne pouvons trouver aucune preuve d'une fonctionnalité qui rend possible la récupération via le paiement d'une rançon.

- Notre analyse montre qu'il s'agit probablement du travail d'Iron Group, un groupe publiquement lié à d'autres campagnes de ransomware, y compris celles qui utilisent le système de contrôle à distance (RCS), dont le code source aurait été volé à la page ' HackingTeam »En 2015.

Protection contre Xbash

Les organisations peuvent utiliser certaines techniques et astuces données par les chercheurs de l'Unité 42 afin de se protéger d'éventuelles attaques par Xbash:

- Utiliser des mots de passe forts et non par défaut

- Se tenir au courant des mises à jour de sécurité

- Implémentation de la sécurité des terminaux sur les systèmes Microsoft Windows et Linux

- Empêcher l'accès à des hôtes inconnus sur Internet (pour empêcher l'accès aux serveurs de commande et de contrôle)

- Mettre en œuvre et maintenir des processus et des procédures de sauvegarde et de restauration rigoureux et efficaces.