BitCoin Crypto-Currency. Forbes

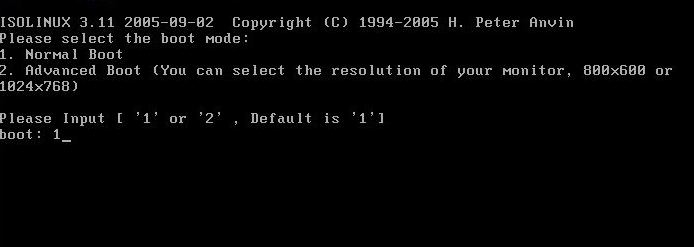

Une série d'attaques de rançon malveillantes ont été menées sur des systèmes informatiques en 2016. Le Jigsaw Ransomware a été découvert pour la première fois le 11ed'avril 2016, et il a été constaté qu'il affectait principalement les systèmes Windows. Le ransomware offrait également un onWebChat chatter l'adresse du client pour permettre aux utilisateurs du ransomware de guider les utilisateurs avec le paiement de Bitcoin. Le client de chat était un service accessible au public crypté avec SSL / TLS et donc localiser les personnes à l'autre bout du chat était une tâche difficile à accomplir. Il semble maintenant que le Jigsaw Ransomware est de retour et qu'il est ici après le même prix, votre bitcoin, mais avec des tactiques nouvelles et améliorées pour l'obtenir.

Le BitcoinBlackmailer Ransomware a été conçu en 2016 et envoyé principalement par le biais d'e-mails accrochés à leurs pièces jointes pour compromettre les données des utilisateurs. Une fois la pièce jointe téléchargée, le ransomware prendrait le contrôle du système hôte et chiffrerait tous ses fichiers ainsi que toutes les options principales pour démarrer ou restaurer le système. Peu de temps après la fin de cette attaque, une fenêtre contextuelle prendrait le contrôle de l'écran avec Billy the Puppet in the Saw from Jigsaw thème (d'où le changement de nom du virus en Jigsaw Ransomware), et l'écran afficherait un compte à rebours avec les délais et les tâches remis aux utilisateurs. Si la rançon n'était pas payée dans la première heure, un seul fichier serait détruit du système; si une autre heure passait, une plus grande quantité serait détruite. Ce modèle augmenterait le nombre de fichiers en jeu chaque heure jusqu'à ce que tout l'ordinateur soit effacé en 72 heures. En plus de cela, si des tentatives étaient faites pour démarrer ou restaurer l'ordinateur, le ransomware supprimerait 1000 fichiers et reviendrait toujours comme actif pour donner des initiatives horaires pour le reste. Une autre version améliorée de ce logiciel malveillant a également été en mesure de détecter des informations privées que l'utilisateur n'aimerait pas rendre publiques et menacerait de le faire si la rançon n'était pas payée. Des photos nues ou inappropriées, des vidéos privées et bien plus encore étaient en jeu car la victime risquait d'être doxée en ligne. Seule la rançon a pu empêcher que cela se produise et seule la rançon a pu décrypter et renvoyer les fichiers restants sur le système.

Capture d'écran de Jigsaw Ransomware Popup. Supprimer les virus malveillants

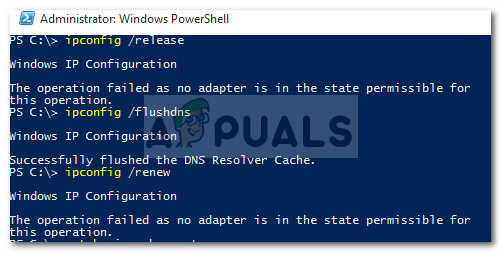

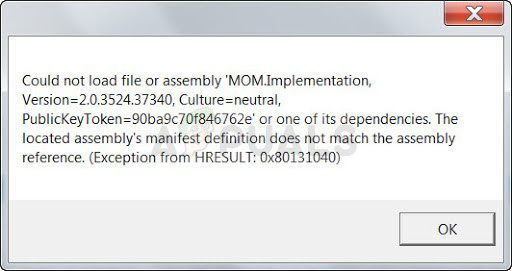

Selon un rapport de sécurité publié par Norton Symantec, le ransomware a été trouvé pour créer le dossier «% AppData% System32Work dr», puis créer les fichiers «% AppData% Frfx firefox.exe», «% AppData% Drpbx drpbx.exe» , «% AppData% System32Work EncryptedFileList.txt» et «% AppData% System32Work Address.txt». Pour garantir que le ransomware reprendrait chaque fois que l'ordinateur était redémarré à moins que le protocole ne soit arrêté du propre côté du ransomware, cette entrée de registre a été créée: HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run 'firefox.exe' = '% AppData% Frfx firefox.exe ». Le ransomware a été trouvé pour crypter 122 extensions de fichiers différentes et ajouter «.fun» à leurs extrémités. Il n'y avait aucun moyen de supprimer ce ransomware notoire et plusieurs guides d'atténuation publiés en ligne par des sociétés d'antivirus et de sécurité suggéraient aux utilisateurs de mettre à jour leurs définitions et pratiques de sécurité bien avant de risquer le risque d'infection.

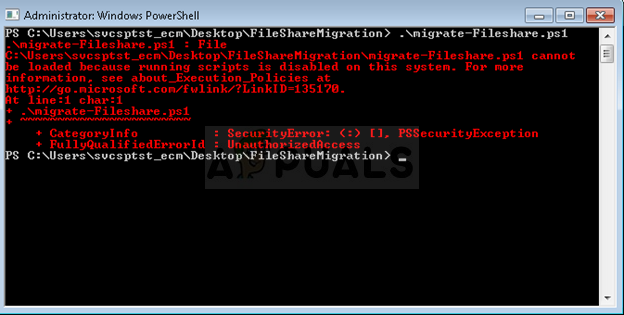

Le ransomware Jigsaw réutilisé qui a fait surface est beaucoup moins détectable et fonctionne dans les coulisses pour rediriger les transferts de bitcoin des utilisateurs vers les adresses de portefeuille des pirates en créant des carnets d'adresses similaires qui conduisent l'utilisateur à croire qu'il transfère du bitcoin à son / elle. l'utilisateur prévu. 8.4 bitcoin, ce qui équivaut à 61000 USD, a été volé via ce ransomware comme Fortinet rapports, mais malgré ce succès de la part des hackers, il semble que le code utilisé cette fois-ci soit tiré de bases de données open source et soit beaucoup moins perfectionné que le ransomware original de 2016. Cela conduit les chercheurs à croire que les deux attaques ne le sont pas. lié et que ce dernier est un crime d'imitation basé sur les mêmes principes fondamentaux du vol de crypto-monnaie.

![[FIX] Une erreur s'est produite lors de la tentative de l'assistant de définir le mot de passe pour ce compte d'utilisateur](https://jf-balio.pt/img/how-tos/89/error-occurred-while-wizard-was-attempting-set-password.png)