Alphr

Les criminels numériques qui utilisent un logiciel malveillant basé sur macOS appelé OSX.Dummy semblent cibler un groupe d'investisseurs en crypto-monnaie qui utilisent Discord ainsi que ceux qui utilisent Slack. OSX.Dummy n'est pas un logiciel particulièrement sophistiqué, mais il semble permettre l'exécution de code arbitraire sur des machines dans lesquelles il peut être intégré.

Les experts en sécurité Unix ont trouvé des preuves du malware pour la première fois il y a quelques jours. Le chercheur de haut niveau Remco Verhoef a rapporté ses conclusions sur le blog InfoSec du SANS vendredi, et son message indiquait qu'il y avait une série d'attaques sur macOS au cours de la semaine dernière.

Les groupes de discussion sur Slack et Discord ont signalé des personnes qui se font passer pour des administrateurs système et des personnalités populaires de la messagerie instantanée. Les individus dont ils usurpent l’identité sont connus pour avoir distribué des applications utiles basées sur la crypto-monnaie, ce qui leur permet de tromper plus facilement les utilisateurs légitimes pour qu’ils installent du code dangereux.

Les utilisateurs réguliers sont ensuite incités par les crackers à exécuter un très petit script qui télécharge un fichier beaucoup plus volumineux de 34 mégaoctets. Ce fichier, qui est téléchargé via l'application CLI curl, contient le logiciel OSX.Dummy. Étant donné que les autorisations Unix peuvent contrecarrer les pirates dans une certaine mesure, ils ont veillé à enregistrer le nouveau téléchargement dans un répertoire temporaire.

Puisqu'il semble être un binaire mach064 normal, il peut alors s'exécuter normalement dans une certaine mesure sur un système macOS. Les sites d'analyse de logiciels malveillants en ligne ne semblent pas encore le considérer comme une menace, ce qui peut par inadvertance aider les pirates à tromper les utilisateurs normaux en leur faisant croire que c'est sûr.

Normalement, un fichier binaire non signé comme celui qui contient OSX.Dummy ne pourrait pas s’exécuter. Cependant, les sous-programmes de sécurité de macOS Gatekeepr ne vérifient pas les fichiers en cours de téléchargement, puis ne s'exécutent que via un terminal. Étant donné que le vecteur d’attaque implique l’utilisation manuelle de l’invite de commande Unix, le Macintosh d’une victime n’est pas plus sage.

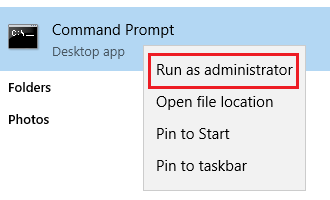

Un appel à sudo invite alors l'utilisateur à entrer son mot de passe d'administration, comme ce serait le cas sur les systèmes GNU / Linux. En conséquence, le binaire peut alors obtenir un accès complet au système de fichiers sous-jacent d’un utilisateur.

Le malware se connecte ensuite à un serveur C2, donnant ainsi potentiellement un contrôle pirate de la machine hôte. OSX.Dummy enregistre également le mot de passe de la victime, une fois de plus dans un répertoire temporaire pour une utilisation future.

Mots clés Sécurité Apple macOS