Outil DNS et adresse IP. Autorité PC & Tech

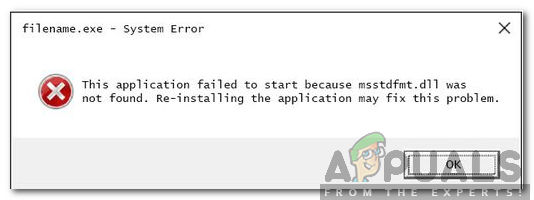

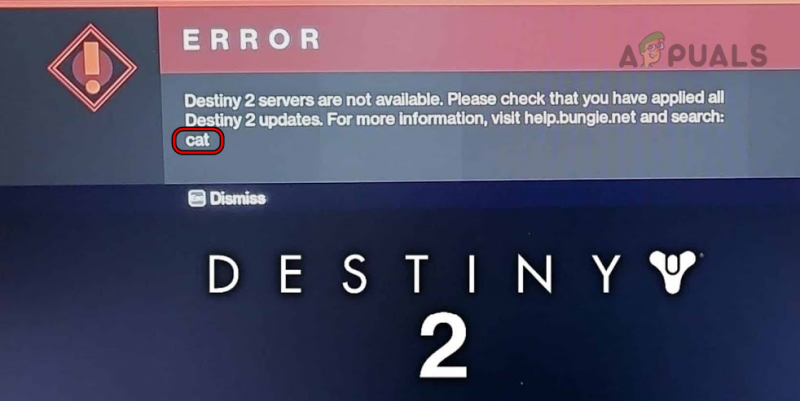

Une vulnérabilité de déni de service local a été découverte dans le NetScanTools Basic Édition gratuite version 2.5. Cela rend le package vulnérable au détournement de l'utilisateur prévu du programme car le logiciel est débordé de requêtes arbitraires via un canal d'accès exploitable. De telles demandes parviennent à déclencher une panne dans le système qui arrête ses processus de s'exécuter, corrompant le but prévu du package d'outils et empêchant les utilisateurs de profiter des fonctions qu'il a à offrir.

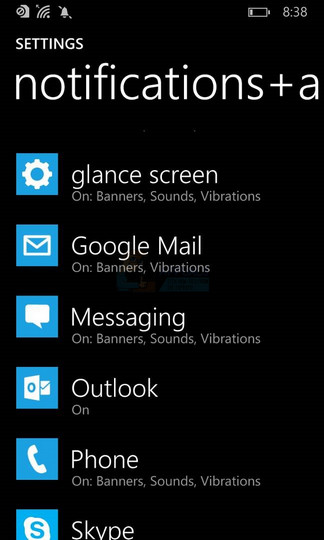

NetScanTools est un ensemble d'outils réseau conçus pour les ingénieurs, les informaticiens, les experts technologiques, les chercheurs, les responsables de la sécurité des systèmes et les responsables de l'application des lois concernés par la cybercriminalité. Il combine un large éventail d'outils tous conçus pour exécuter une seule fonction dans un seul package conçu pour effectuer toutes ces opérations réseau. Une version de base du logiciel gratuit existe également pour les utilisateurs à domicile et le but du logiciel est de centraliser plusieurs outils de mise en réseau dans un seul package facile à utiliser. Le package NetScanTools existe dans les packages Basic, LE et Pro. Le package particulier affecté par cette vulnérabilité est le logiciel gratuit NetScanTools Basic qui est conçu pour fournir aux utilisateurs un outil DNS pour la résolution IP / nom d'hôte et les informations DNS de l'ordinateur, le ping, le ping graphique, le scanner de ping, le traceroute et l'outil Whois.

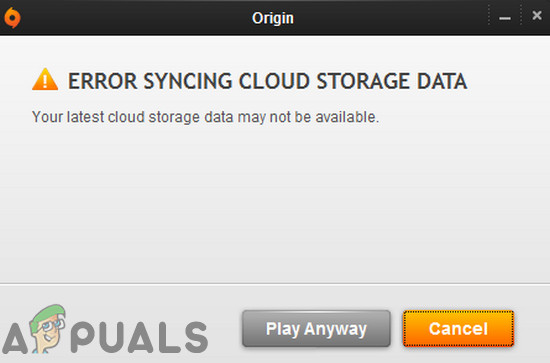

Le crash de la vulnérabilité DoS de l'édition de base de NetScanTools peut être reproduit par ce qui suit. Tout d'abord, exécutez le code python «python NetScanTools_Basic_Edition_2.5.py». Ensuite, ouvrez NetScanTools_Basic_Edition_2.5.txt et copiez son contenu dans le presse-papiers. Ensuite, ouvrez NstBasic.exe> Outils Ping et Traceroute> Ping et collez le presse-papiers sur le nom d'hôte cible ou l'adresse IPv4. Exécutez un ping et vous observerez que le système plante. Cette vulnérabilité a été découverte par Luis Martinez dans la version 2.5 du logiciel sur Windows 10 Pro x64 es. Un code d'identification CVE n'a pas encore été attribué à cette vulnérabilité et il n'est pas clair non plus si le fournisseur en a été informé. Comme la vulnérabilité est exploitable localement, elle est considérée comme présentant un degré de risque relativement plus faible, mais si un système est infecté par un logiciel malveillant capable d'exécuter des commandes arbitraires avec des privilèges système, le logiciel gratuit pourrait être planté à plusieurs reprises avec DoS, incapable d'exécuter son services prévus.