Depuis un certain temps, on a cru que les ransomwares affectaient rarement les machines exécutant Linux et même FreeBSD d'ailleurs. Malheureusement, le ransomware KillDisk a maintenant attaqué une poignée de machines fonctionnant sous Linux, et il semble que même les distributions qui hachent le compte root comme Ubuntu et ses divers spins officiels pourraient être vulnérables. Certains informaticiens ont exprimé l'opinion que de nombreuses menaces de sécurité qui ont influencé Ubuntu ont en quelque sorte compromis certains aspects de l'interface de bureau Unity, mais cette menace peut même nuire à ceux qui utilisent KDE, Xfce4, Openbox ou même le serveur Ubuntu entièrement basé sur la console virtuelle.

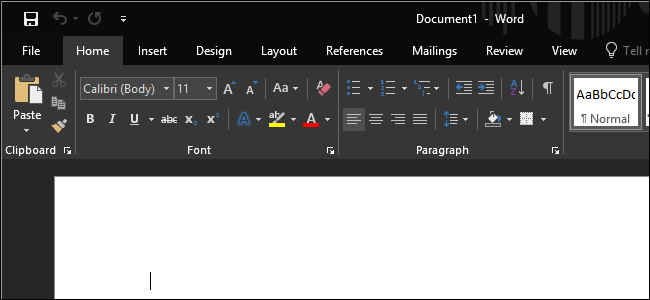

Naturellement, les règles du bon sens s'appliquent à la lutte contre ce type de menace. N'accédez pas aux liens suspects dans un navigateur et assurez-vous d'effectuer une analyse des logiciels malveillants sur les fichiers téléchargés sur Internet ainsi que sur ceux des pièces jointes aux e-mails. Cela est particulièrement vrai pour tout code exécutable que vous avez téléchargé, bien que les programmes provenant des référentiels officiels reçoivent une signature numérique pour réduire cette menace. Vous devez toujours vous assurer d'utiliser un éditeur de texte pour lire le contenu de tout script avant de l'exécuter. En plus de ces choses, vous pouvez prendre quelques mesures spécifiques pour protéger votre système contre la forme de KillDIsk qui attaque Ubuntu.

Méthode 1: hacher le compte racine

Les développeurs d'Ubuntu ont pris la décision consciente de hacher le compte root, et bien que cela ne se soit pas avéré totalement capable d'arrêter ce type d'attaque, c'est l'une des principales raisons pour lesquelles il a été lent à endommager les systèmes. Il est possible de restaurer l’accès au compte racine, ce qui est courant pour ceux qui utilisent leurs machines comme serveurs, mais cela a de graves conséquences en matière de sécurité.

Certains utilisateurs peuvent avoir émis sudo passwd, puis donné au compte root un mot de passe qu'ils pourraient réellement utiliser pour se connecter à partir de consoles graphiques et virtuelles. Pour désactiver immédiatement cette fonctionnalité, utilisez sudo passwd -l root pour éliminer la connexion root et remettre Ubuntu ou le spin que vous utilisez là où il était à l'origine. Lorsque vous êtes invité à entrer votre mot de passe, vous devrez en fait entrer votre mot de passe utilisateur et non le mot de passe spécial que vous avez donné au compte root, en supposant que vous travailliez à partir d'une connexion utilisateur.

Naturellement, la meilleure méthode consiste à ne jamais avoir utilisé sudo passwd pour commencer. Un moyen plus sûr de gérer le problème consiste à utiliser sudo bash pour obtenir un compte root. Il vous sera demandé votre mot de passe, qui serait à nouveau votre mot de passe utilisateur et non root, en supposant que vous n'avez qu'un seul compte utilisateur sur votre machine Ubuntu. Gardez à l'esprit que vous pouvez également obtenir une invite racine pour d'autres shells en utilisant sudo suivi du nom dudit shell. Par exemple, sudo tclsh crée un shell racine basé sur un simple interpréteur Tcl.

Assurez-vous de taper exit pour sortir d'un shell une fois que vous avez terminé vos tâches d'administration, car un shell utilisateur root peut supprimer n'importe quel fichier sur le système, quel que soit son propriétaire. Si vous utilisez un shell comme tclsh et que votre invite est simplement un signe%, essayez whoami comme commande à l'invite. Il devrait vous dire exactement avec qui vous êtes connecté.

Vous pouvez toujours utiliser sudo rbash pour accéder à un shell restreint qui n’a pas autant de fonctionnalités, et donc moins de chances de causer des dommages. Gardez à l'esprit que ceux-ci fonctionnent aussi bien à partir d'un terminal graphique que vous ouvrez dans votre environnement de bureau, d'un environnement de terminal graphique plein écran ou de l'une des six consoles virtuelles que Linux met à votre disposition. Le système ne peut pas faire la distinction entre ces différentes options, ce qui signifie que vous serez en mesure d'apporter ces modifications à partir d'Ubuntu standard, de n'importe lequel des spins comme Lubuntu ou Kubuntu ou d'une installation d'Ubuntu Server sans aucun package de bureau graphique.

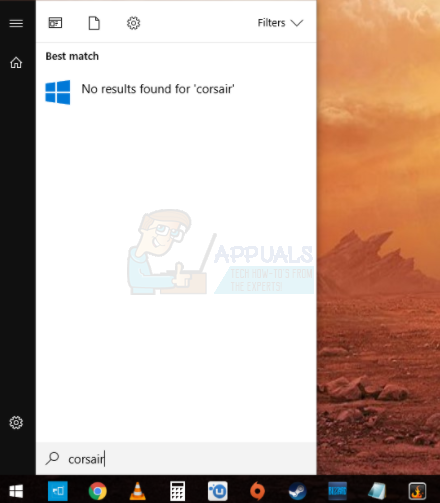

Méthode 2: Vérifiez si le compte racine a un mot de passe inutilisable

Exécutez sudo passwd -S root pour vérifier si le compte root a un mot de passe inutilisable à tout moment. Si tel est le cas, il lira la racine L dans la sortie renvoyée, ainsi que des informations sur la date et l'heure de fermeture du mot de passe root. Cela correspond généralement au moment où vous avez installé Ubuntu et peut être ignoré en toute sécurité. S'il lit plutôt root P, le compte root a un mot de passe valide et vous devez le verrouiller avec les étapes de la méthode 1.

Si la sortie de ce programme lit NP, vous devez encore plus impérativement exécuter sudo passwd -l root pour résoudre le problème, car cela indique qu'il n'y a pas du tout de mot de passe root et que toute personne incluant un script pourrait obtenir un shell root depuis une console virtuelle.

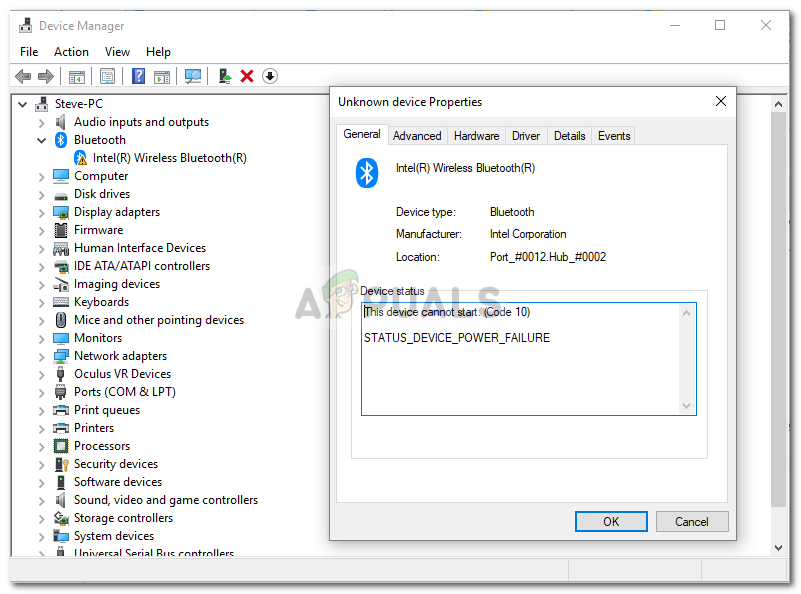

Méthode 3: identification d'un système compromis à partir de GRUB

C'est la partie effrayante et la raison pour laquelle vous devez toujours faire des sauvegardes de vos fichiers les plus importants. Lorsque vous chargez le menu GNU GRUB, généralement en appuyant sur Echap lors du démarrage de votre système, vous devriez voir plusieurs options de démarrage différentes. Cependant, si vous voyez un message énoncé à l'endroit où il se trouverait, il se peut que vous regardiez une machine compromise.

Les machines de test compromises avec le programme KillDisk lisent quelque chose comme:

* Nous sommes désolés, mais le cryptage

de vos données ont été complétées avec succès,

afin que vous puissiez perdre vos données ou

Le message vous demandera d'envoyer de l'argent à une adresse spécifique. Vous devez reformater cette machine et réinstaller Linux dessus. Ne répondez à aucune des menaces de KillDisk. Non seulement cela aide les individus exécutant ces types de schémas, mais également le programme de la version Linux ne stocke pas correctement la clé de chiffrement à cause d'un bogue. Cela signifie qu'il n'y a aucun moyen de contourner cela, même si vous cédiez. Assurez-vous simplement d'avoir des sauvegardes propres et vous n'aurez pas à vous soucier d'être un poste comme celui-ci.

4 minutes de lecture

![Comment réparer le message «Impossible de trouver cet élément. Cela ne se trouve plus dans [Chemin]. Vérifiez l'emplacement de l'article et réessayez »](https://jf-balio.pt/img/how-tos/84/how-fix-could-not-find-this-item.png)