GrandCrab Ransomware v4.1.2. Malwarebytes Lab

GrandCrab Ransomware s'installe dans les systèmes informatiques hôtes via des téléchargements en ligne déguisés, le plus souvent sous la forme de reçus PDF, et crypte les données locales de l'utilisateur en exécutant ses fichiers .gdcb et .crab. Ce ransomware est le malware le plus répandu de son genre et il utilise le kit Magnitude Exploit pour se propager à ses proies. La dernière version du GrandCrab Ransomware, version 4.1.2, a récemment été découverte, et avant que ses attaques ne prennent de l'ampleur, une société sud-coréenne de cybersécurité, AhnLab , a répliqué la chaîne hexadécimale qui est exécutée sur les systèmes compromis par le ransomware GrandCrab 4.1.2, et la société l'a formulée pour exister sur des systèmes non affectés de manière inoffensive de sorte que lorsque le ransomware entre dans un système et exécute sa chaîne pour le chiffrer, il est trompé en pensant que l'ordinateur est déjà crypté et compromis (déjà infecté, soi-disant) et que le ransomware ne ré-exécute pas le même cryptage qui double crypter et détruire entièrement les fichiers.

La chaîne hexadécimale formulée par AhnLab crée des ID hexadécimaux uniques pour ses systèmes hôtes en fonction des détails de l'hôte lui-même et d'un algorithme Salsa20 utilisé conjointement. Le Salsa20 est un chiffrement symétrique à flux structuré d'une longueur de clé de 32 octets. On a observé que cet algorithme était efficace contre une multitude d'attaques et a rarement compromis ses appareils hôtes lorsqu'il était exposé à des pirates malveillants. Le chiffre a été développé par Daniel J. Bernstein et soumis à eStream à des fins de développement. Il est maintenant utilisé dans le mécanisme de combat GrandCrab Ransomware v4.1.2 d'AhnLab.

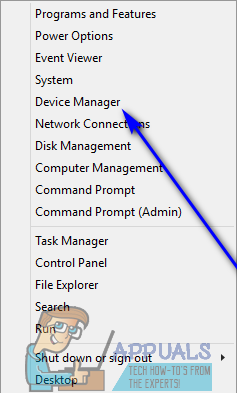

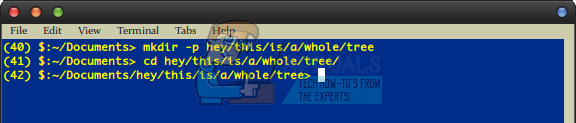

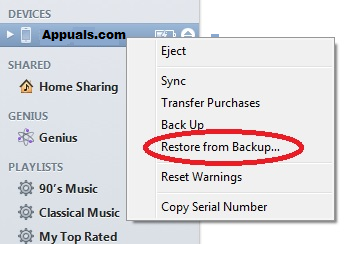

L'application formulée pour éviter GC v4.1.2 enregistre son fichier [hexadecimal-string] .lock à différents emplacements en fonction du système d'exploitation Windows de l'hôte. Sous Windows XP, l'application est enregistrée dans C: Documents and Settings All Users Application Data. Dans les versions plus récentes de Windows, Windows 7, 8 et 10, l'application est stockée dans C: ProgramData. À ce stade, l'application ne devrait réussir qu'à tromper GrandCrab Ransomware v4.1.2. Il n'a pas encore été mis à l'épreuve par rapport aux anciennes versions du ransomware, mais beaucoup soupçonnent que si les fichiers de la nouvelle application correspondent aux anciens codes de lutte contre les ransomwares, ils pourraient être mis à niveau grâce au backporting et être rendus efficaces pour rejeter les attaques. des anciennes versions du ransomware. Pour évaluer la menace que représente ce ransomware, Fortinet a publié recherche en la matière, et pour se protéger de la menace, AhnLab a rendu leur application disponible en téléchargement gratuit via les liens suivants: Lien 1 & Lien 2 .