Modem Routeur ASUS DSL-N12E_C1. ASUS

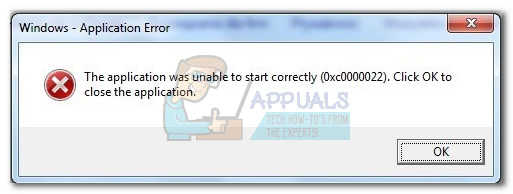

Une vulnérabilité d'exécution de commande à distance a été découverte dans la version 1.1.2.3 du micrologiciel ASUS DSL-N12E_C1. L'exploit a été découvert et écrit par Fakhri Zulkifli et n'a été testé que sur la version 1.1.2.3_345. L'impact de la vulnérabilité sur les anciennes versions reste inconnu à ce stade. Pour atténuer cette vulnérabilité, ASUS a publié une mise à jour (version 1.1.2.3_502) pour le micrologiciel de ses appareils et les utilisateurs sont encouragés à mettre à niveau le BIOS et le micrologiciel de leurs appareils vers cette dernière version pour éviter les risques posés par cette vulnérabilité.

DSL-N12E_C1 est un modem routeur ADSL sans fil à 300 Mbps par ASUS. L'appareil offre une couverture étendue, une diffusion de signal plus forte, des vitesses plus rapides et une configuration de routeur simple de 30 secondes. La configuration rapide permet aux utilisateurs de configurer l'appareil directement depuis les navigateurs de leurs appareils portables.

L'assistance produit pour cet appareil sans fil sur le site Web d'Asus propose une mise à jour du micrologiciel vers la version 1.1.2.3_502 . Cette mise à jour apporte plusieurs corrections de bogues pour l'Annexe A et l'Annexe B. Ces correctifs incluent une résolution du problème d'échec de connexion de l'interface utilisateur ainsi qu'un problème d'échec de prise d'effet sous LAN> LAN IP. La mise à jour améliore également les fonctionnalités du serveur Web tout en améliorant le lien de ressources de questions fréquemment posées sur les problèmes courants de dépannage. En plus de cela, la mise à jour a amélioré la liste des règles par défaut de QoS et a également corrigé une multitude d'autres problèmes liés à l'interface utilisateur.

La dernière mise à jour de cet appareil sans fil ASUS étant sortie depuis plus d'un mois, il semble que la vulnérabilité ne se manifeste qu'en raison de la négligence des utilisateurs à mettre à niveau leurs systèmes. Les détails concernant l'erreur de code à l'origine de cette vulnérabilité sont décrits par Zulkifli dans son exploit Publier . Comme le problème a déjà été résolu, une CVE n'a pas été demandée pour cette vulnérabilité et le risque est jugé faible étant donné qu'une solution n'est qu'à une mise à jour.