Oracle

Deux vulnérabilités étiquetées CVE-2018-2998 et CVE-2018-2933 ont été découverts par Denis Andzakovic de PulseSecurity, qui exploite le serveur Oracle WebLogic SAML et WLS Core Components, respectivement, pour accéder aux données et les modifier dans une mesure limitée.

Deux vulnérabilités ont été découvertes dans le mécanisme d'authentification du fournisseur de services Oracle WebLogic SAML. En insérant un commentaire XML dans le SAML

NomIDtag, un attaquant peut contraindre le fournisseur de services SAML à se connecter en tant qu'autre utilisateur. En outre, WebLogic ne nécessite pas d'assertions SAML signées dans la configuration par défaut. En omettant les parties de signature d'une assertion SAML, un attaquant peut fabriquer une assertion SAML arbitraire et contourner le mécanisme d'authentification.

Denis Andzakovic - Sécurité Pulse

Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 s'est avéré vulnérable à ces vulnérabilités bien que trois autres versions: 10.3.6.0, 12.1.3.0 et 12.2.1.2 soient également affectées.

Dans un matrice d'évaluation des risques publiée par Oracle, la vulnérabilité CVE-2018-2998 a été évaluée pour exploiter le composant SAML localement. Selon le CVSS version 3.0 , cette vulnérabilité a reçu un score de base de 5,4 sur 10, étant évaluée comme ayant un facteur de risque de manipulation généralement faible. Dans la même évaluation, la vulnérabilité CVE-2018-2933 a été évaluée pour exploiter les composants WLS Core à partir de périphériques serveurs locaux. La vulnérabilité a reçu un score de base légèrement inférieur de 4,9 sur 10 possibles. Un document avec l'ID 2421480.1 a été publié par Oracle pour ses utilisateurs avec des instructions pour l'atténuation de cette vulnérabilité. Ce document est accessible aux comptes d'administrateur Oracle une fois qu'ils se connectent.

Le langage SAML (Oracle Security Assertions Markup Language) décrit un cadre qui facilite le partage des informations d'authentification entre plusieurs périphériques sur le même réseau, permettant à un seul périphérique d'agir de la part d'un autre. Il effectue l'authentification et l'autorisation des utilisateurs: si leurs informations d'identification sont légitimes et s'ils disposent des autorisations nécessaires pour effectuer les actions demandées. Le plus souvent, ce protocole est utilisé pour configurer la connexion unique pour les utilisateurs et les fournisseurs SAML gèrent le serveur ou le périphérique administrateur qui attribue ces informations d'identification. Une fois authentifiée et autorisée, l'assertion SAML en XML permet l'achèvement de la tâche utilisateur définie. SAML 2.0 a été défini comme la norme pour ce processus d'authentification et d'autorisation sur les ordinateurs depuis 2005 et il s'agit de la norme utilisée par les serveurs Oracle WebLogic dans les applications qu'ils créent.

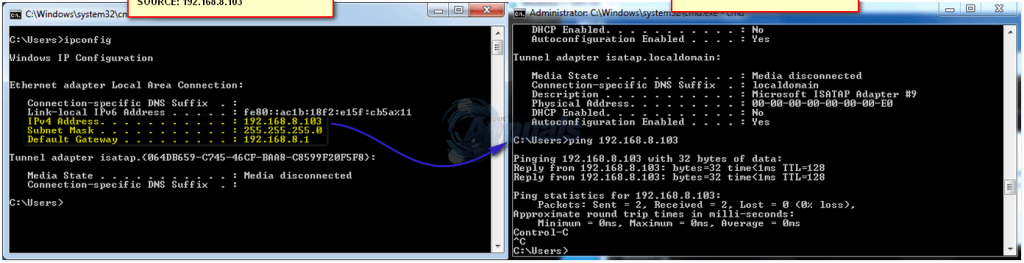

Travaillant de concert avec la vulnérabilité découverte dans les composants de base du serveur WebLogic, les deux vulnérabilités ont été trouvées pour tirer parti du fait que WebLogic ne nécessite pas d'assertions signées par défaut. Les vulnérabilités ont manipulé le mécanisme d'authentification et d'autorisation en insérant un commentaire XML arbitraire dans la balise ID de nom, forçant le système à autoriser la connexion au compte d'un autre utilisateur sans invalider la signature de l'assertion SAML car le serveur vérifie uniquement la chaîne suivant le commentaire comme indiqué au dessous de.

attaquantadminDans les paramètres de configuration du serveur administrateur, si le SingleSignOnServicesMBean.WantAssertionsSigned L'attribut est désactivé ou n'est pas requis, comme c'est le cas par défaut, la signature n'est pas vérifiée et l'authentification peut être contournée pour permettre à quelqu'un de se connecter en tant qu'utilisateur de son choix. Les pirates peuvent exploiter cette vulnérabilité pour accéder à des comptes puissants du système afin de perturber les paramètres du système, d'extraire des données ou de corrompre des serveurs. Dans cette configuration par défaut qui ne nécessite pas de signatures, le code suivant (raccourci pour plus de lisibilité) partagé par Sécurité d'impulsion montre comment un pirate peut se connecter en tant qu ’« administrateur »:

SUPPRIMÉ SUPPRIMÉ admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportPour faire face à cette vulnérabilité et à la précédente découverte à côté, Oracle a demandé aux utilisateurs de mettre à jour le composant Oracle respectif de leur produit avec le correctif critique de juillet 2018 pour Oracle Fusion Middleware.

![[FIX] Hulu Nous avons rencontré une erreur lors du changement de profil](https://jf-balio.pt/img/how-tos/80/hulu-we-encountered-an-error-when-switching-profiles.png)

![[FIX] La tromperie n'a pas pu charger le profil](https://jf-balio.pt/img/how-tos/94/deceit-failed-load-profile.png)