Windows 10

Les dernières éditions de Windows 10, à savoir la v1903 et la v1909, contiennent une vulnérabilité de sécurité exploitable qui peut être utilisée pour exploiter le protocole SMB (Server Message Block). Les serveurs et clients SMBv3 peuvent être compromis avec succès et utilisés pour exécuter du code arbitraire. Ce qui est encore plus inquiétant, c’est le fait que la vulnérabilité de sécurité peut être exploitée à distance en utilisant quelques méthodes simples.

Microsoft a reconnu une nouvelle vulnérabilité de sécurité dans le protocole Microsoft Server Message Block 3.1.1 (SMB). La société semble avoir précédemment divulgué les détails accidentellement lors des mises à jour du Patch Tuesday de cette semaine. le la vulnérabilité peut être exploitée à distance pour exécuter du code sur un serveur ou un client SMB. Il s'agit essentiellement d'un bug RCE (Remote Code Execution).

Microsoft confirme la vulnérabilité de sécurité à l'intérieur du SMBv3:

Dans un avis de sécurité publié hier, Microsoft a expliqué que la vulnérabilité affecte les versions 1903 et 1909 de Windows 10 et Windows Server. Cependant, l’entreprise n’a pas tardé à souligner que la faille n’avait pas encore été exploitée. Incidemment, la société aurait divulgué les détails de la vulnérabilité de sécurité étiquetée CVE-2020-0796. Mais ce faisant, l'entreprise n'a pas publié de détails techniques. Microsoft a simplement offert de courts résumés décrivant le bogue. Reprenant les mêmes, plusieurs sociétés de produits de sécurité numérique qui font partie du programme de protection active de la société et obtenant un accès rapide aux informations sur les bogues, a publié les informations.

CVE-2020-0796 - une vulnérabilité SMBv3 `` vermifuge ''.

Génial…

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (@malwrhunterteam) 10 mars 2020

Il est important de noter que le bogue de sécurité SMBv3 n'a pas encore de correctif prêt. Il est évident que Microsoft a peut-être initialement prévu de publier un correctif pour cette vulnérabilité, mais n’a pas pu, puis n’a pas réussi à mettre à jour les partenaires et les fournisseurs de l’industrie. Cela a conduit à la publication de la vulnérabilité de sécurité qui peut encore être exploitée à l'état sauvage.

Comment les attaquants peuvent-ils exploiter la vulnérabilité de sécurité SMBv3?

Alors que les détails émergent encore, les systèmes informatiques exécutant Windows 10 version 1903, Windows Server v1903 (installation Server Core), Windows 10 v1909 et Windows Server v1909 (installation Server Core) sont affectés. Il est cependant fort probable que les versions antérieures du système d'exploitation Windows soient également vulnérables.

Un bogue critique dans l'implémentation SMBv3 de Microsoft a été publié dans des circonstances mystérieuses. https://t.co/8kGcNEpw7R

- Zack Whittaker (@zackwhittaker) 11 mars 2020

Expliquant le concept de base et le type de la vulnérabilité de sécurité SMBv3, Microsoft a noté: «Pour exploiter la vulnérabilité contre un serveur SMB, un attaquant non authentifié pourrait envoyer un paquet spécialement conçu à un serveur SMBv3 ciblé. Pour exploiter la vulnérabilité contre un client SMB, un attaquant non authentifié devrait configurer un serveur SMBv3 malveillant et convaincre un utilisateur de s'y connecter. »

Bien que les détails soient un peu rares, les experts indiquent que le bogue SMBv3 pourrait permettre à des attaquants distants de prendre le contrôle total des systèmes vulnérables. De plus, la vulnérabilité de sécurité peut également être vermifuge. En d'autres termes, les attaquants pourraient automatiser les attaques via des serveurs SMBv3 compromis et attaquer plusieurs machines.

Comment protéger le système d'exploitation Windows et les serveurs SMBv3 contre une nouvelle vulnérabilité de sécurité?

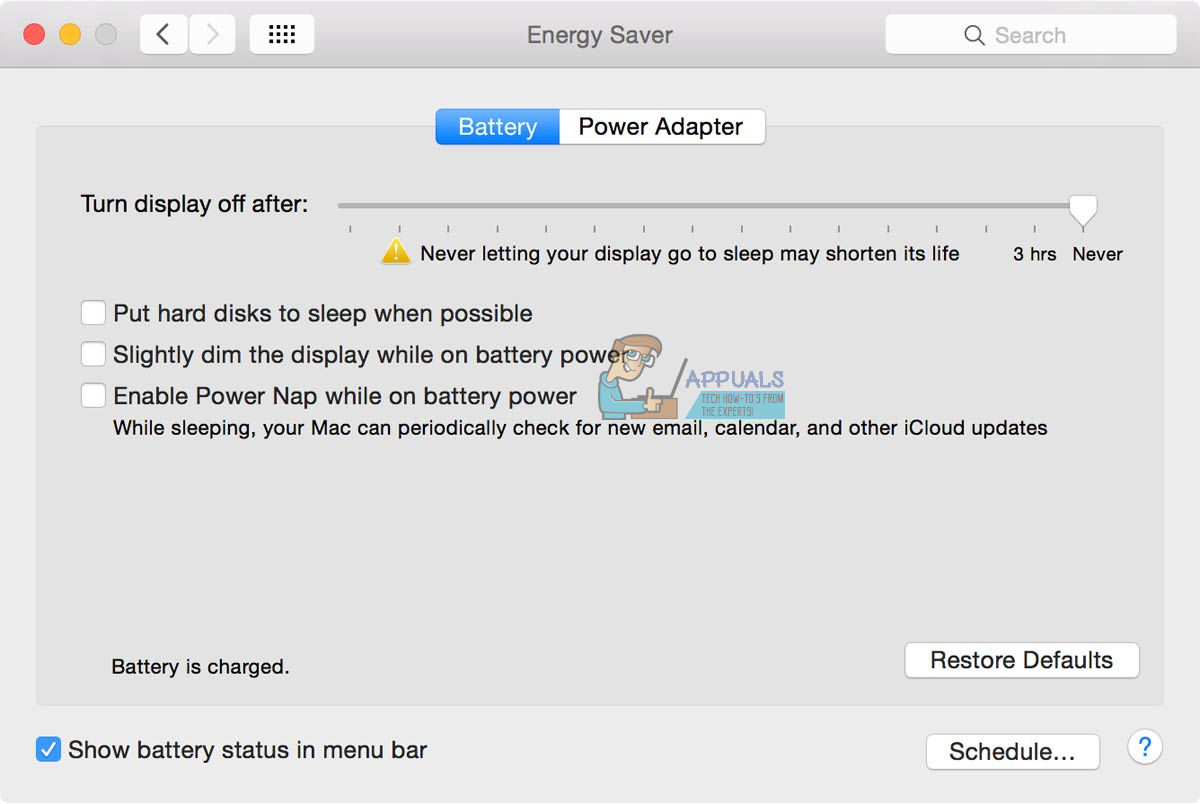

Microsoft a peut-être reconnu l'existence d'une faille de sécurité dans SMBv3. Cependant, la société n'a proposé aucun correctif pour les protéger. Les utilisateurs peuvent désactiver la compression SMBv3 pour empêcher les attaquants d'exploiter la vulnérabilité contre un serveur SMB. La commande simple à exécuter dans PowerShell est la suivante:

Set-ItemProperty -Path «HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters» DisableCompression -Type DWORD -Value 1 -Force

Pour annuler la protection temporaire contre la vulnérabilité de sécurité SMBv3, entrez la commande suivante:

Set-ItemProperty -Path «HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters» DisableCompression -Type DWORD -Value 0 -Force

De nombreuses entreprises ne sont PAS vulnérables # SMBv3 CVE-2020-0796, ils exécutent toujours Windows XP / 7 et Server 2003/2008. #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 11 mars 2020

Il est important de noter que la méthode n'est pas exhaustive et ne fera que retarder ou dissuader un attaquant. Microsoft recommande de bloquer le port TCP «445» sur les pare-feu et les ordinateurs clients. «Cela peut aider à protéger les réseaux contre les attaques provenant de l'extérieur du périmètre de l'entreprise. Le blocage des ports affectés au périmètre de l'entreprise est la meilleure défense pour éviter les attaques Internet », a conseillé Microsoft.

Mots clés les fenêtres fenêtres 10

![Correction: vos paramètres réseau bloquent le chat de groupe [0x89231906]](https://jf-balio.pt/img/how-tos/73/fix-your-network-settings-are-blocking-party-chat.jpg)