Intel

A venir Processeurs Intel Tiger Lake Mobility de nouvelle génération disposera de la technologie de contrôle des flux. Cela servira de passerelle efficace pour arrêter plusieurs types de logiciels malveillants. La fonction Intel CET régit essentiellement le flux des opérations à l'intérieur d'un processeur et garantit que les logiciels malveillants ne peuvent pas accéder à plusieurs applications via le processeur.

Il a été régulièrement constaté que les processeurs Intel contiennent des failles de sécurité. Bien que la société ait publié des correctifs pour atténuer le risque, la majorité des solutions ont eu un léger impact négatif sur les performances. Intel semble remédier de manière proactive à la situation. Les futurs processeurs de Tiger Lake, basés sur le nœud 10 nm avancé, seront intégrés à CET pour lutter contre les risques avant qu'ils ne pénètrent dans le système. La technologie a environ quatre ans.

Comment CET protégera-t-il les processeurs et les PC Intel Tiger Lake Mobility?

La technologie d'application du flux de contrôle ou CET traite du «flux de contrôle», un terme utilisé pour décrire l'ordre dans lequel les opérations sont exécutées à l'intérieur de la CPU. Traditionnellement, les logiciels malveillants qui tentent de s'exécuter sur un appareil essaient de rechercher les vulnérabilités dans d'autres applications pour détourner leur flux de contrôle. S'il est découvert, le logiciel malveillant peut insérer son code malveillant pour s'exécuter dans le contexte d'une autre application.

Processeurs Intel Tiger Lake Mobility de nouvelle génération s'appuiera sur le CET pour protéger le flux de contrôle via deux nouveaux mécanismes de sécurité. CET a Shadow Stack et Indirect Branch Tracking, pour garantir que les logiciels malveillants ne peuvent pas continuer. Shadow Stack fait essentiellement une copie du flux de contrôle prévu pour une application et stocke la pile d'ombres dans une zone sécurisée du processeur. Cela garantit qu'aucune modification non autorisée n'a lieu dans l'ordre d'exécution prévu pour une application.

#Intel lance #AntiMalwareCETTechnologie pour ses processeurs Tiger Lake - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 15 juin 2020

Le suivi indirect des branches limite et empêche l'ajout de protections supplémentaires à la capacité d'une application à utiliser des «tables de sauts» du processeur. Il s'agit essentiellement d'emplacements de mémoire qui sont souvent (ré) utilisés ou réaffectés dans le flux de contrôle d'une application.

Shadow Stack protégera les ordinateurs contre une technique couramment utilisée appelée programmation orientée retour (ROP). Dans cette technique, le logiciel malveillant abuse de l'instruction RET (retour) pour ajouter son propre code malveillant au flux de contrôle d'une application légitime. D'autre part, le suivi indirect des branchements protège contre deux techniques appelées programmation orientée saut (JOP) et programmation orientée appel (COP). Les logiciels malveillants peuvent tenter d'abuser des instructions JMP (jump) ou CALL pour détourner les tables de sauts d'une application légitime.

Les développeurs ont eu amplement le temps d'ajouter leur logiciel et d'assimiler CET, affirme Intel:

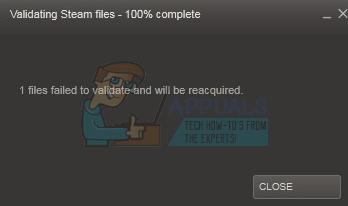

La fonction CET a été publiée pour la première fois en 2016. Par conséquent, les fabricants de logiciels ont eu le temps d'ajuster leur code pour la première série de processeurs Intel qui la prendront en charge, affirme la société. Intel doit désormais livrer des processeurs prenant en charge les instructions CET. Les applications et les plates-formes, y compris d'autres systèmes d'exploitation, peuvent activer la prise en charge et accepter la protection fournie par CET.

Bonne explication de @intel CET #Sécurité #technologie qui ferme la vulnérabilité critique à #Malware . CET sera disponible en #laptops avec les processeurs mobiles Intel Tiger Lake, attendus pour les fêtes de fin d'année. https://t.co/OU2yZvzP3q

- MikeFeibus - Soyez bien, les gens! (@MikeFeibus) 15 juin 2020

Intel a choisi le 10nm Tiger Lake, la bonne évolution de la microarchitecture du fabricant de CPU depuis longtemps, pour l’inclusion de la fonction de protection contre les logiciels malveillants basée sur le matériel. La société a assuré que la technologie sera également disponible sur les plates-formes de bureau et de serveur.

Mots clés intel

![[FIX] Code d'erreur 1606 (impossible d'accéder à l'emplacement réseau)](https://jf-balio.pt/img/how-tos/48/error-code-1606.png)