Informations Dahua et dispositions de sécurité. IFSEC Global

Alors que les gens se détournent des gardes physiques, des agents de sécurité et des animaux de garde pour les caméras de sécurité de télévision en circuit fermé (CCTV) d'enregistrement vidéo numérique (DVR), les pirates ont découvert une vulnérabilité dans les technologies plus anciennes qui permettent une violation de l'accès aux comptes d'appareils de surveillance à domicile installés. ce qui peut mettre les propriétaires en danger. Dahua est une société de technologie de sécurité et de surveillance de premier plan qui fournit des solutions sécurisées à jour pour remplacer les modules obsolètes en utilisant des connexions et des câbles préexistants. Il semble, cependant, qu'il existe une vulnérabilité connue depuis 2013 dans les appareils DVR d'imagerie de sécurité de Dahua, auxquels une mise à jour a été envoyée pour la mise à niveau de la sécurité, mais comme de nombreux utilisateurs n'ont pas profité de la mise à niveau gratuite, des milliers d'appareils ont se sont fait voler leurs identifiants d'accès et sont maintenant étiquetés en rouge en danger.

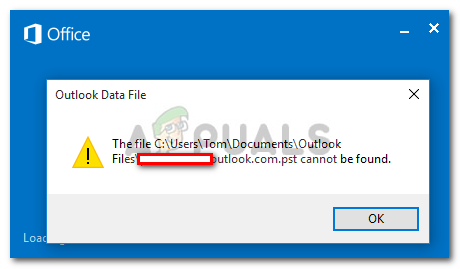

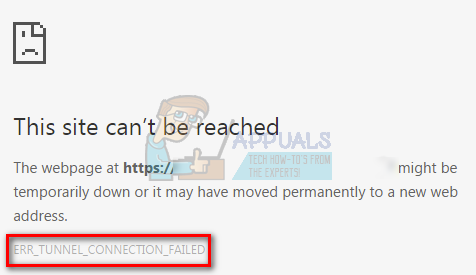

L'exploit a été étudié et écrit en profondeur avant d'être présenté au public. le rapport CVE-2013-6117, découvert et détaillé par Jake Reynolds explique que l'exploit commence par un hacker démarrant un protocole de contrôle de transmission avec le périphérique Dahua sur le port 37777 pour la charge utile. À cette demande, l'appareil envoie ensuite automatiquement ses informations d'identification du système de nom de domaine dynamique que le pirate peut ensuite utiliser pour accéder à distance à l'appareil, falsifier son contenu stocké et manipuler ses configurations. Depuis que la vulnérabilité a été signalée, des demandes de mise à jour ont été envoyées, mais comme de nombreux utilisateurs ont choisi de renoncer aux mises à niveau, leurs informations d'identification ont été volées et sont maintenant disponibles sur ZoomEye, un moteur de recherche qui enregistre les informations obtenues à partir de divers appareils et sites Web en ligne.

Moteur de recherche du cyberespace ZoomEye. ICS ZoomEye

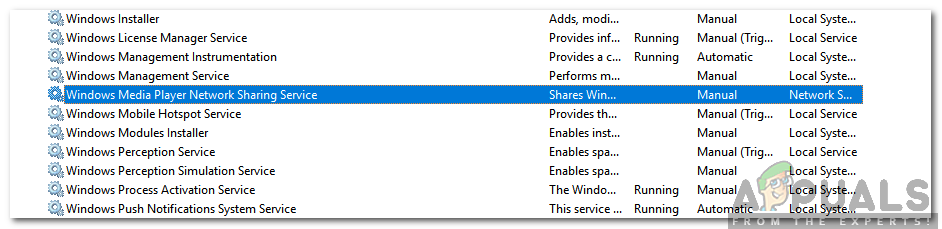

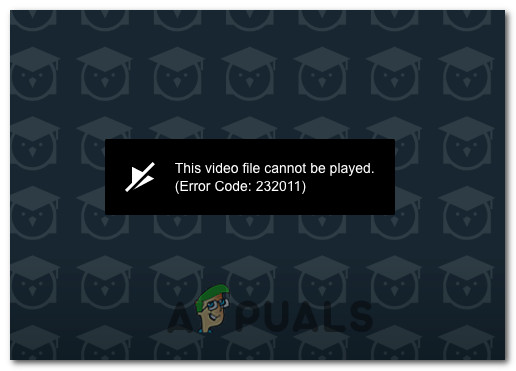

Les appareils DVR Dahua fonctionnent sur le port TCP 37777 à travers lequel ils utilisent un simple protocole binaire pour accéder au système de caméra du DVR depuis un emplacement distant sur le réseau. À aucun moment de ce processus, une authentification des informations d'identification suffisante n'est requise, comme cela est prévu avec des procédures binaires ponctuelles. Il s'agit d'une connexion directe au port de l'appareil et permet d'accéder aux flux actuels de séquences ainsi qu'aux séquences précédemment enregistrées qui peuvent être gérées et effacées à distance. ActiveX, PSS, iDMSS et autres permettent au pirate de contourner la page de connexion minimale fournie également, ce qui permet ensuite au pirate d'envoyer des demandes non autorisées qui peuvent tout faire, de l'effacement du DVR à la modification des informations d'identification d'accès. Dans un autre scénario, un pirate informatique peut accéder au port TCP 37777 pour évaluer le micrologiciel et le numéro de série du DVR utilisé. En exploitant les protocoles binaires ponctuels ci-dessous, il / elle pourrait obtenir des informations de courrier électronique, DDNS et FTP stockées sur l'appareil. Ces informations peuvent être utilisées pour suivre la page de connexion du portail Web d'accès à distance du DVR, puis le pirate peut accéder aux flux et aux images d'intérêt. C'est si le pirate informatique ne déjoue pas le processus et contourne complètement la page de connexion comme indiqué précédemment.

Page de connexion Web à distance. Sécurité en profondeur

En examinant les enregistrements de ZoomEye, il est clair que cette vulnérabilité a été exploitée pour accéder à des centaines de milliers de DVR et récupérer leurs informations d’accès pour une visualisation à distance via le portail Web du produit. Les journaux de milliers de mots de passe sont stockés en accès clair sur ZoomEye et une simple recherche des mots de passe ou des noms d'utilisateur peut renvoyer un nombre incroyable de résultats. En parcourant les données compilées, il n’est pas réconfortant de voir que quelque 14 000 personnes choisissent de conserver leur mot de passe en tant que «mot de passe», mais ce n’est pas le problème direct de cette vulnérabilité. Dahua a publié une mise à jour qui ajoute des niveaux de sécurité supplémentaires pour empêcher l'accès non autorisé aux images de la caméra, mais malgré cela, l'accès à distance maintient l'ensemble du processus un peu louche car il n'y a pas de restriction de temps et de lieu à l'accès et aussi bien que le propriétaire. peut accéder à ses caméras de loin, un pirate informatique qui parvient à voler les informations de connexion le peut aussi. Comme expliqué ci-dessus, les voler n’est pas trop difficile à faire lorsque tous les appareils de Dahua fonctionnent sur des ports et des connexions uniformes.

![[CORRECTIF] Erreur Mac L'application n'est plus ouverte](https://jf-balio.pt/img/how-tos/74/mac-error-application-is-not-open-anymore.jpg)