La technologie évolue en permanence pour protéger les données des consommateurs. Une amélioration fondamentale a été la mise en œuvre de 2FA (authentification à deux facteurs). L'utilisation de 2FA consiste à bloquer l'accès non autorisé aux comptes/services en ligne (y compris les services financiers comme les banques).

Cette technique 2FA est basée sur le numéro de téléphone d'un consommateur, et le consommateur doit entrer le code ou l'OTP envoyé à son numéro de téléphone pour se connecter au compte/service requis. À mesure que la technologie évolue, les escrocs aussi.

Attaque par échange de carte SIM

L'une des techniques qu'ils ont développées est une attaque par échange de carte SIM appelée escroquerie par échange de carte SIM, escroquerie de port de sortie, détournement de carte SIM, détournement de carte SIM, attaque d'interception de carte SIM, etc.

Introduction d'une fraude/attaque par échange de carte SIM

Les industries des télécoms et de l'informatique utilisent votre Simulateur à authentifier différentes actions comme la réinitialisation du mot de passe sur un site Web (bien que les numéros de téléphone mobile ne soient pas destinés à cet usage). En raison de ce facteur, votre Simulateur est le clé magique à de nombreux (sinon tous) services essentiels. Vos comptes bancaires, vos comptes de messagerie, vos réseaux sociaux et même vos portefeuilles en ligne (y compris les portefeuilles cryptographiques) sont liés à votre numéro de téléphone.

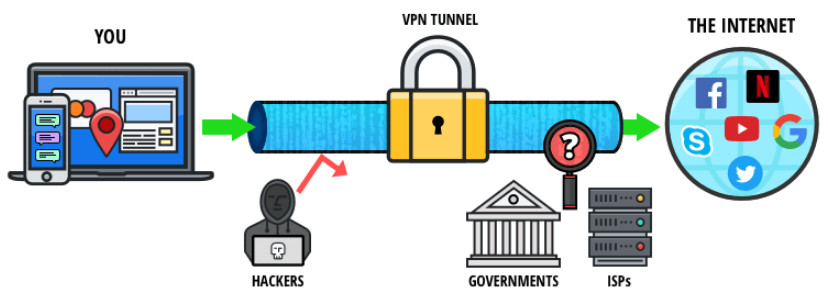

Même le 2FA technique a été développée pour utiliser votre carte SIM pour autoriser une connexion à un compte ou à un service en entrant un code qui vous est envoyé par appel ou SMS pour vous protéger même si vos informations d'identification ont été volées.

Mais la force de cette technique fait aussi partie de sa faiblesse, car celui qui possède le téléphone ou le numéro de téléphone recevra le code. Par conséquent, les escrocs ont développé l'attaque par échange de carte SIM. Un escroc n'est peut-être pas un pirate ou un féru de technologie avec un équipement d'un million de dollars, il a juste besoin d'un téléphone et d'une carte SIM pour effectuer son action malveillante.

Dans cette attaque, les escrocs obtenir le numéro de téléphone d'un consommateur sur sa carte SIM (physique ou E-SIM) en convainquant l'opérateur du consommateur qu'il est le véritable consommateur et ainsi contourner l'A2F, lui ouvrant des enfers d'opportunités. Cela peut être le pire des cauchemars auxquels un individu peut être confronté car sa carte SIM est pratiquement volée mais physiquement présente avec le consommateur. En d'autres termes, une attaque par échange de carte SIM se produit lorsqu'un fraudeur prend le contrôle du numéro de téléphone de la victime.

La popularité des crypto-monnaies a également augmenté la fréquence des attaques par échange de carte SIM, car les fonds transférés depuis le portefeuille crypto de la victime sont difficiles à retracer. En outre, il existe des rapports de violations de données sur les échanges de crypto-monnaie, mettant les données (en particulier les numéros de téléphone des propriétaires de crypto) en vente sur le marché noir. En 2020, Interpol a arrêté 10 fraudeurs qui ont pu voler plus de 100 millions USD en crypto-monnaies en utilisant des attaques par échange de carte SIM.

L'attaque par échange de carte SIM est une partie de l'ingénierie sociale car les fraudeurs doivent connaître les données personnelles de la victime et une partie de la fraude aux télécommunications car les fraudeurs doivent convaincre (ou soudoyer) le représentant des télécommunications d'émettre la nouvelle carte SIM avec le numéro de téléphone de la victime. L'objectif le plus fondamental d'une attaque par échange de carte SIM est de contourner les fonctions de sécurité des comptes basées sur des messages ou des appels.

Les attaques par échange de carte SIM ont fait la une des journaux en 2017, même si elles se produisaient même avant cela. Au Royaume-Uni uniquement, on a signalé une augmentation des attaques par échange de carte SIM de 400 % entre 2015 et 2020. L'échange de carte SIM est un processus légitime s'il est effectué par la personne d'origine, mais il sera illégal s'il est effectué par un imposteur.

L'échange de carte SIM est également utilisé pour activer la carte SIM intégrée (E-SIM) sur le téléphone. Cette attaque est (presque) plus mortelle pour une personne que le téléphone, ou la SIM ne sortira pas de ses mains ou de ses locaux.

Détails requis par les escrocs pour effectuer une attaque par échange de carte SIM

Détails requis par la réémission d'une carte SIM dépendre sur votre pays et le opérateur, mais généralement, ils ciblent les informations suivantes :

- Date de naissance

- Numéro de sécurité sociale (SSN)

- Comptes de médias sociaux

- Nom de jeune fille de la mère

- Parfois, des copies des identifiants gouvernementaux (pour en générer un faux)

La Plus d'information un agresseur peut avoir, plus il a de chances de réussir dans sa mauvaise intention. Avec les informations mentionnées entre les mains des escrocs, l'attaque peut être si dévastatrice (usurpation de compte, vol d'identité, fraude à la carte de crédit, etc.) qu'une victime peut ne pas restaurer complètement son identité en ligne.

Méthodes utilisées par les fraudeurs pour choisir leurs victimes

Un attaquant peut sélectionner des victimes en utilisant la méthode suivante :

- Utiliser la force brute : De nombreux fraudeurs peuvent simplement utiliser des numéros de téléphone aléatoires ou des numéros de téléphone dans une série pour choisir leur victime. En outre, les numéros de téléphone exposés lors d'une violation de données peuvent également être ciblés.

- Cibler une personne en particulier : Il s'agit du mode principal dans lequel un attaquant choisit une victime vulnérable et dispose du numéro de téléphone de la victime et d'autres informations/données précieuses comme les poignées de médias sociaux. Il est rapporté que les comptes Instagram ou de jeu volés (avec de nombreux suivis) peuvent être vendus à environ 40 000 USD.

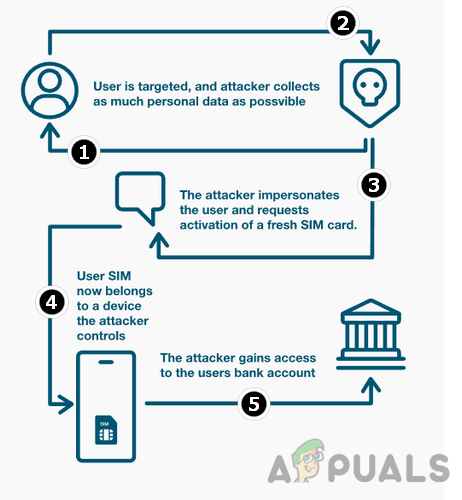

Étapes de l'exécution de l'attaque par échange de carte SIM

Les étapes générales d'une attaque par échange de carte SIM peuvent être répertoriées comme suit :

Étapes impliquées dans une attaque par échange de carte SIM

- Une fois un attaquant serrures un numéro de téléphone pour effectuer son attaque SIM swap, il va chercher la information de la victime probable , nécessaire pour se faire passer pour une victime auprès d'un représentant des télécommunications. Il peut obtenir ces détails en utilisant des techniques d'ingénierie sociale, des e-mails/messages de phishing, en vous espionnant lorsque vous utilisiez votre téléphone ou en achetant les détails à un racket criminel organisé (si vos données faisaient partie d'une violation de données). Après avoir eu des détails sur la victime, certains escrocs peuvent commencer appels et messages incessants à une victime probable l'embêter à un niveau où la cible est obligée de éteindre son téléphone afin que le transporteur ne puisse pas le contacter lors de la réémission ou du portage de la carte SIM.

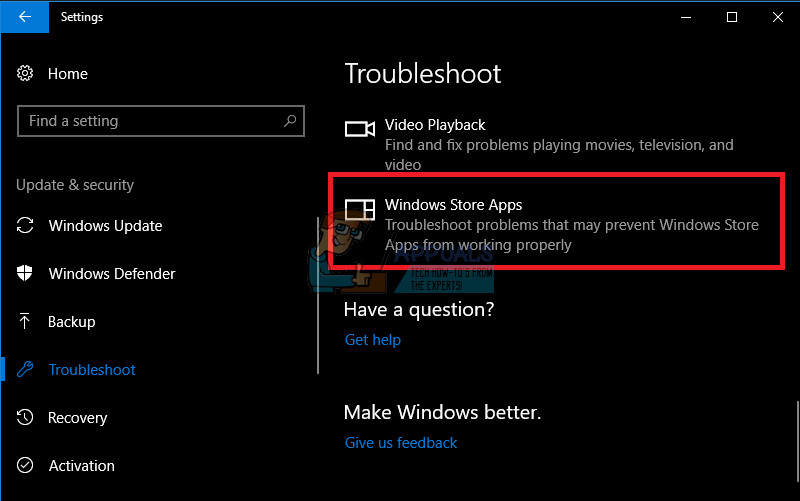

- Alors il va Contactez la opérateur télécom et imiter la victime.

- Maintenant il va tromper et convaincre le représentant télécom à transférer la numéro de téléphone de la victime à un nouvelle SIM car l'ancienne carte SIM est perdue ou volée et peut rendre le représentant émettre une nouvelle carte SIM au attaquant ou émettre le numéro de téléphone de la victime sur une carte SIM en possession de l'attaquant, se faisant passer pour la victime.

Dans certains pays, l'attaquant doit convaincre la victime de faire une action particulière pour autoriser l'échange de carte SIM, par exemple, au Nigeria et en Inde, un attaquant devoir convaincre la victime à appuyez sur 1 sur son numéro d'immatriculation à autoriser l'échange de SIM . Certains fraudeurs peuvent utiliser un initié sur le côté opérateur télécom pour accomplir leur tâche (incidents moins courants mais signalés où un employé gagnait 100 USD pour chaque échange de carte SIM illégal).

Un escroc se faisant passer pour une victime auprès d'un représentant de transporteur

- Une fois que l'attaquant a pris le contrôle de la carte SIM de la victime (le téléphone de la victime perdra la connexion et il ne pourra pas passer d'appels, utiliser les données mobiles ou envoyer des messages), l'attaquant peut démarrer le prochaines étapes de l'attaque en utilisant des messages OTP/2FA pour se connecter aux comptes de la victime, voler ses informations et ses données personnelles.

Utilisation de SIM Swap Attack par des fraudeurs

L'attaque par échange de carte SIM est l'étape de base de la fraude. Une fois qu'un fraudeur contrôle le numéro de téléphone d'une victime, il peut l'utiliser pour ce qui suit (mais sans s'y limiter) :

- Reprise de comptes : Il s'agit de la forme la plus courante d'attaque par échange de carte SIM et c'est la raison fondamentale pour laquelle un fraudeur peut cibler une victime. Comme le fraudeur contrôle le numéro de téléphone, il peut recevoir des messages 2FA ou OTP et se connecter aux comptes/services d'une victime. Il s'agit notamment des médias sociaux, des jeux, des services bancaires mobiles, des portefeuilles cryptographiques en ligne ou des comptes de boutique en ligne. Il peut même modifier les informations d'identification du compte (ce qui rend presque impossible la récupération) ou supprimer un compte et ses données.

- Vol d'identité : Une fois qu'un fraudeur contrôle le numéro de téléphone d'une victime, il peut se faire passer pour la victime sur les SMS et les applications de médias sociaux qui peuvent être utilisés à des fins personnelles, comme demander aux amis/familles de la victime un prêt urgent. De plus, si vous avez vos documents (comme des pièces d'identité émises par le gouvernement) sur un service cloud et que les fraudeurs peuvent se connecter à ce compte, ils peuvent utiliser vos documents pour effectuer différentes fraudes à l'aide de vos pièces d'identité.

- Hameçonnage : Une fois votre numéro de téléphone compromis, les fraudeurs peuvent étendre leur réseau d'attaques par échange de carte SIM en envoyant des logiciels malveillants à vos amis/familles, et ils peuvent devenir la prochaine victime de l'attaque par échange de carte SIM lorsqu'ils ouvrent ces liens/messages du fraudeur, pensant que vous leur avez envoyé quelque chose.

- Fraude transactionnelle : L'attaquant peut utiliser ce portefeuille électronique pour effectuer différents types d'achats comme des cartes-cadeaux, des cadeaux, etc. Si votre numéro de carte de crédit est lié à l'un de ces comptes compromis, cela pourrait être un jackpot pour l'attaquant, qui peut utiliser pour effectuer différentes actions comme faire du shopping. Si votre banque ou votre institut financier envoie un message de vérification ou demande une vérification, l'attaquant se fait passer pour vous vérifiera la transaction et vous subirez une perte financière.

- Fraude au PDG : Les fraudeurs adorent usurper l'identité de gestionnaires ou de dirigeants d'entreprises réputées pour attirer le personnel de niveau inférieur dans la fraude, et s'ils peuvent obtenir le numéro de téléphone d'une telle personne, ils peuvent alors utiliser ce numéro pour se faire passer pour le PDG d'une entreprise facilement et peuvent faire une fraude avec les autres employés de cette entreprise.

- Chantage : Aucun individu dans ce monde n'est parfait et peut avoir des choses/événements qu'un individu peut vouloir cacher à sa famille/amis. Pour garder les informations / données d'une victime privées, un escroc peut faire chanter une victime. De plus, certains escrocs peuvent vous contacter pour vous restituer vos données en échange d'avantages monétaires ou autres.

La gravité de l'attaque

Pour connaître la gravité de l'attaque, citons un expérience partagée par une victime :

'Tout mon vie numérique a été détruit dans une heure après l'attaque par échange de carte SIM. Tout d'abord, l'escroc a repris mon Compte google puis l'a supprimé. Ensuite, ils se sont connectés à mon Compte Twitter et a commencé à diffuser du contenu raciste/homophobe.

Le pire, c'est qu'ils ont fait irruption dans mon compte d'identification Apple, et les escrocs ont effacé à distance les données de mon MacBook , iPhone , et iPad . Je n'ai aucune sauvegarde des données, j'ai donc perdu des photos/vidéos de toute la vie de ma fille, et des documents/e-mails essentiels ont également été perdus.

Signes avant-coureurs indiquant que vous subissez une attaque par échange de carte SIM

Comme vous avez peut-être compris à quel point une attaque par échange de carte SIM peut être mortelle, voici maintenant quelques signes avant-coureurs que vous remarquerez peut-être en cas d'attaque :

- Aucun service réseau sur le téléphone de la victime : Si votre téléphone cesse de recevoir des signaux de l'opérateur de téléphonie mobile, cela pourrait être le premier signe d'une attaque par échange de carte SIM, étant donné qu'il n'y a pas de panne de réseau pour les autres à proximité.

- Activité inconnue des comptes de médias sociaux : Si vous remarquez une activité inhabituelle sur vos comptes de médias sociaux (comme la déconnexion d'applications de médias sociaux sur votre smartphone) qui n'est pas initiée par vous, cela pourrait être un autre signe que vous pourriez être victime d'une attaque par échange de carte SIM.

- Pas d'accès aux services financiers ou bancaires : Un autre signe de l'escroquerie par échange de carte SIM est que vous pouvez ne pas avoir accès à vos services financiers (comme une carte de crédit) ou bancaires si votre carte SIM liée à ces services a été échangée par un fraudeur.

- Avis : Vous pouvez commencer à voir des notifications sur différentes applications non initiées par vous, comme une notification d'une transaction dans l'application Cash, non autorisée par vous.

- Porte l'Intimation : Si une application d'opérateur est installée sur l'un de vos smartphones et que cette application vous informe (ou un e-mail de l'opérateur vous indique) qu'une nouvelle carte SIM est émise pour votre numéro de téléphone (non initiée par vous), alors c'est un signal clair que vous faites l'objet d'une attaque par échange de carte SIM.

Étapes si vous êtes attaqué

Si vous faites partie de ces malchanceux qui souffrent de l'attaque par échange de carte SIM, vous devez prendre les mesures énumérées ci-dessous car le temps est la clé ici :

- Premièrement, contactez votre opérateur et obtenez une nouvelle carte SIM de votre numéro de téléphone ou activez votre numéro de téléphone sur votre carte SIM actuelle afin que votre numéro de téléphone soit désactivé sur la carte SIM possédée par le pirate.

- Contacter les instituts financiers (banques, émetteurs de cartes de crédit, etc.) et bloquer ou annuler toute transaction. De nombreuses institutions financières ajoutent un délai pour une transaction inhabituelle ou suspecte, et si vous contactez l'institution à temps, vous pourrez peut-être faire annuler les transactions par les fraudeurs. S'il y a des transactions que vous n'avez pas initiées, signalez-les à votre institut financier. Gardez à l'esprit que les chances de récupération des pertes financières sont minimes car les escrocs transfèrent des fonds vers des comptes dans un autre pays.

- Réinitialiser les mots de passe/PINS pour tous les comptes et services en ligne. Si possible, remplacez le numéro de téléphone préféré du compte ou des services par un autre numéro de téléphone. De plus, si possible, changez l'adresse e-mail principale de vos comptes de médias sociaux à une autre adresse e-mail.

- Si ton SSN (ou toute autre pièce d'identité émise par le gouvernement) est également volé et utilisé par des escrocs, immédiatement Contactez la Administration de la sécurité sociale (ou les autorités qui ont délivré les pièces d'identité).

- Certains pirates peuvent essayer de vous contacter, et ce contact sera assez tentant car ils ont vos informations sensibles, mais ne tombez pas dans le piège car vous serez soit extorqué, soit vous ferez partie sans le savoir d'une activité de piratage plus large. Ne vous engagez pas avec les pirates mais portez cela à l'attention des forces de l'ordre.

- Signaler l'attaque par échange de carte SIM et les pertes subies par les forces de l'ordre de votre pays.

Étapes pour empêcher les attaques par échange de carte SIM

Il y a un dicton qui dit qu'il vaut mieux prévenir que guérir, et vous pouvez prendre certaines mesures pour minimiser les risques d'attaques par échange de carte SIM. Mais la prévention n'est pas du ressort d'une seule entité, c'est-à-dire Gouvernements , opérateurs télécoms , instituts financiers , et abonnés à la téléphonie mobile .

Tous doivent agir dans leurs domaines respectifs pour freiner cette technique d'escroquerie, car l'ignorance de l'un d'entre eux peut conduire à une attaque par échange de carte SIM réussie. Un point à retenir est que si une personne est attaquée une fois, il y a des chances d'autres attaques ultérieures (probablement automatisées) si elle ne prend pas de mesures pour empêcher les attaques.

Des pays doit lier le opérateurs télécoms à réémettre une carte SIM avec les vérifications appropriées, et s'il y a une attaque par échange de carte SIM, le pays police doit agir au maximum pour capturer les criminels impliqué. Sinon, un attaque par échange de carte SIM réussie va etre un stimulant moral pour d'autres criminels .

De nombreux pays élaborent des lois et prennent des mesures pour contrer cette technique d'escroquerie (la FCC élabore déjà des règles à cet égard). Opérateurs télécoms doivent mettre en place des procédures pour protéger leurs clients contre les attaques par balayage de carte SIM. Les opérateurs doivent s'assurer que leurs les employés ne tombent pas dans les pots-de-vin proposés par des fraudeurs.

À cet égard, T-Mobile a déjà établi certains protocoles à suivre par ses employés avant qu'une carte SIM puisse être changée, comme l'approbation de deux employés de T-Mobile, qui était auparavant liée à l'approbation d'un seul responsable ; même si ce n'est pas infaillible, c'est un pas dans la bonne direction.

Banques peut utiliser un API par le régulateur du pays pour Chèque s'il y a un échange SIM récent, et si c'est le cas, il devrait limiter les clients en ligne accès pendant une certaine période ou le client autorise physiquement l'échange. Aussi, en utilisant authentification matérielle par une banque devrait être un must pour éviter tout piratage d'un compte client.

Comme un client , tu peux adopter les techniques suivantes pour vous protéger d'une attaque par échange de carte SIM ou d'attaques répétées (si déjà victime). Le but fondamental de ces techniques est de briser le cercle vicieux auquel une victime peut être confrontée si elle est attaquée en utilisant la méthode d'échange de carte SIM.

Vérifiez la réglementation de votre pays

La première étape pour contrer les attaques par échange de carte SIM devrait être de vérifier les réglementations de votre pays et de voir comment votre opérateur de télécommunications respecte les réglementations du pays.

Vérifiez les procédures de votre opérateur pour émettre une carte SIM

Essayez de bien comprendre les procédures de votre opérateur de téléphonie mobile pour l'émission d'une carte SIM, et s'il propose tout type de portail de gestion de compte pour gérer votre carte SIM ou verrouiller votre numéro de téléphone sur une carte SIM particulière, si tel est le cas, vous pouvez l'utiliser pour vous protéger.

Si votre opérateur est un peu moche dans ses procédures, vous pouvez faire transférer votre numéro vers un opérateur plus sécurisé (si possible). Même certains opérateurs fournissent un code spécial que vous pouvez composer depuis votre téléphone pour signaler tout incident d'échange de carte SIM.

Certains opérateurs peuvent faciliter avec une fonction de rappel. Avec la fonction de rappel, chaque fois que l'opérateur de réseau mobile est contacté pour la réémission de la carte SIM d'une victime probable, l'opérateur peut contacter la victime probable au numéro de téléphone fourni par l'individu lors de la configuration d'une fonction de rappel et s'assurer que s'il demande légitimement une réémission de SIM.

Sinon, l'opérateur n'émettra pas de nouvelle carte SIM et l'attaque échouera. Donc, si votre opérateur de téléphonie mobile dispose d'une fonction de rappel, utilisez-la pour vous protéger de l'attaque par échange de carte SIM.

Certains opérateurs ont un délai (environ 72 heures) avant que la carte SIM d'un client ne soit échangée. Vérifiez si votre opérateur dispose d'une telle installation. Si c'est le cas, activez-le sur votre numéro de téléphone afin d'avoir une fenêtre de temps avant qu'un escroc ne réussisse dans ses mauvaises intentions.

Vérifiez vos procédures financières ou bancaires

Certaines banques (ou instituts financiers) appliquent des techniques pour protéger leurs clients contre la fraude financière en utilisant des attaques par échange de carte SIM. L'une de ces techniques consiste à utiliser les API du régulateur du pays pour vérifier si un client a récemment échangé sa carte SIM avant d'effectuer des transactions.

Si tel est le cas, la banque limitera les transactions du client pendant un certain temps ou si le client vérifie physiquement l'échange de carte SIM dans une agence bancaire. Le Royaume-Uni, l'Australie et de nombreux pays africains (comme l'Afrique du Sud, le Kenya, le Mozambique et le Nigéria) ont mis en œuvre la technique mentionnée. Vérifiez donc quelle est la protection de votre banque contre une attaque par échange de carte SIM et suivez les directives de la banque pour éviter toute attaque par échange de carte SIM.

Définissez un code PIN ou un mot de passe sur votre carte SIM ou sur le portail de gestion de compte de votre opérateur

Conformément aux recommandations de la FTC, il est préférable pour un abonné au réseau mobile de configurer un code PIN ou un mot de passe sur sa carte SIM. De plus, pour empêcher toute modification du numéro de téléphone de l'abonné sans son consentement, un abonné doit verrouiller son numéro de téléphone dans le portail de gestion de l'opérateur (si disponible). Si votre opérateur prend en charge l'un de ces éléments, assurez-vous de profiter de la fonctionnalité pour éviter tout incident à l'avenir.

Évitez de partager des informations personnelles

La pierre angulaire d'une attaque par balayage de carte SIM est constituée par les informations personnelles de la victime requises par les opérateurs de téléphonie mobile pour la réémission ou le transfert d'un numéro de téléphone vers une nouvelle carte SIM. Si les informations personnelles d'une victime ne sont pas disponibles pour un attaquant, les risques d'attaque en utilisant la méthode d'échange de carte SIM sont minimisés, mais l'attaquant peut toujours acheter les détails d'une victime sur le marché noir en ligne, étant donné que les données de la victime faisaient partie d'un système de données. violation.

Donc, pour en profiter, assurez-vous de ne jamais partager vos informations personnelles avec des personnes au téléphone ou en ligne (même si quelqu'un prétend que c'est essentiel). Une autre technique utilisée par les fraudeurs consiste à appeler une victime à partir d'un numéro ressemblant au numéro d'assistance téléphonique de l'opérateur mobile (ou de tout service gouvernemental comme le département de la santé) et à essayer de recueillir les informations personnelles de la victime.

Donc, ne partagez pas vos informations personnelles par téléphone, même avec les personnes prétendant appartenir à la ligne d'assistance téléphonique de l'opérateur ou aux agences gouvernementales.

Évitez d'utiliser le même numéro de téléphone pour les comptes sensibles

Une meilleure pratique qui peut être utilisée consiste à utiliser différents numéros de téléphone pour différents services (ce qui sera un fardeau pour certaines personnes) ou une autre approche que vous pouvez utiliser consiste à utiliser un seul numéro pour les comptes de médias sociaux, puis un autre numéro de téléphone pour d'autres services. (comme les e-mails, les banques, etc.).

Éloignez-vous de la mentalité selon laquelle 'je suis en sécurité'

Lorsque les fraudeurs attaquent un numéro en utilisant la méthode de la force brute, ils tirent dans la nature sans savoir qui est la cible, et penser que je suis en sécurité car je ne suis pas une personne de premier plan peut vous coûter toute votre vie numérique (vous pouvez lisez à nouveau la section Gravité de l'attaque) et peut également causer d'autres problèmes.

Certaines personnes peuvent penser que nous n'avons rien à cacher, mais ce n'est qu'une piètre excuse car ces personnes n'oublient pas de fermer les portes de leur maison en quittant la maison.

Utiliser des numéros de téléphone fixe, des eSIM ou des numéros de téléphone virtuels

Chaque fois que vous devez utiliser un numéro de téléphone, il est toujours préférable d'utiliser un numéro de téléphone fixe car il vous protégera d'une attaque par échange de carte SIM. De plus, si vous devez partager votre numéro de téléphone en ligne, optez pour un numéro de téléphone fixe.

De plus, dans certains pays, les eSIM peuvent vous protéger contre une attaque par échange de carte SIM si l'eSIM n'est émise qu'après la vérification physique du client sur la franchise d'une entreprise. Si vous devez utiliser un numéro de téléphone mobile et le partager en ligne, optez pour un numéro virtuel comme un numéro Google Voice ou Google Fi.

Utiliser un autre type de méthode de vérification

De nombreux services proposent des méthodes de vérification en plus des SMS comme Google propose Google Authenticator pour obtenir des codes lors de la connexion à Google ou une clé matérielle offerte par YubiKey. Il sera préférable d'utiliser ces alternatives pour générer un code de connexion (au lieu d'un SMS ou d'une autorisation par appel), de sorte que si vous perdez l'accès à votre compte, vous pourrez toujours vous connecter à l'aide de l'application d'authentification.

Utiliser un gestionnaire de mots de passe

L'utilisation de mots de passe communs ou similaires sur les sites Web constitue un grand risque pour la sécurité. Il sera préférable d'utiliser un mot de passe fort et unique. Si vous avez l'habitude d'utiliser des mots de passe communs ou similaires, vous pouvez passer à un gestionnaire de mots de passe pour éviter une catastrophe.

Éloignez-vous des e-mails ou messages suspects

Si vous recevez des e-mails ou des messages (même de proches) qui semblent suspects, vous ne devez pas ouvrir ces e-mails/messages ou cliquer sur un lien dans les e-mails/messages jusqu'à ce que vous soyez sûr à 100 % que le lien est sûr car les escrocs utilisent des éléments suspects. des e-mails ou des messages, ou des liens qu'ils contiennent pour collecter des informations sur une victime probable, puis poursuivre l'attaque par échange de carte SIM.

De plus, ne téléchargez jamais une pièce jointe sur votre système/appareil tant que vous n'êtes pas sûr que la pièce jointe est légitime. Les escrocs les utilisent principalement tout en gardant vos intérêts (depuis votre compte de réseau social) à leur vue, alors ne vous laissez pas prendre.

Utiliser des cartes de crédit/débit à usage unique

Vous pouvez utiliser des services en ligne (par exemple, Confidentialité ou Blur) pour obtenir des cartes de crédit/débit à usage unique ou des cartes de crédit/débit rechargeables afin d'éviter d'utiliser vos cartes de crédit/débit uniques d'origine en ligne afin d'éviter tout dommage pouvant survenir si votre carte de crédit d'origine les informations sont volées par des escrocs en utilisant l'attaque par échange de carte SIM.

Utiliser l'autorisation biométrique ou par clé matérielle

De plus en plus de services passent à l'autorisation biométrique. Si vos comptes ou services prennent en charge l'autorisation biométrique, il sera préférable de passer à ces services pour éviter les échanges de carte SIM ou les tentatives de piratage. Si vous n'êtes pas à l'aise avec la biométrie, vous pouvez adopter l'autorisation par clé matérielle (comme YubiKey).

Utiliser l'autorisation biométrique

Utilisez des outils de sécurité à jour sur vos appareils

Le Web n'est pas sûr et une personne doit utiliser des outils de sécurité (comme un antivirus, un pare-feu, des bloqueurs de publicités ou de fenêtres contextuelles, etc.) pour protéger ses données et ses informations, en particulier contre une attaque de phishing pour recueillir les informations nécessaires pour continuer une attaque par échange de carte SIM. Méfiez-vous de ces fenêtres contextuelles de navigateur ou utilisez un bloqueur de publicités/pop-ups.

Ne partagez jamais d'OTP, de codes 2FA ou n'effectuez aucune action que vous ne comprenez pas.

Les escrocs essaieront d'utiliser différentes techniques pour attirer les victimes probables. Ils essaient d'obtenir de vous les codes OTP et 2FA pour obtenir vos informations personnelles. De plus, si une personne vous demande d'appuyer sur une touche numérique spécifique ou d'effectuer une action sur votre téléphone, ne le faites pas car vous autorisez peut-être une demande d'échange de carte SIM car de nombreux opérateurs vous demandent d'appuyer sur une touche spécifique (comme 1 en Inde) pour autoriser une opération d'échange de SIM.

Alors voilà, chers lecteurs; nous avons fait de notre mieux pour parcourir le sujet et espérons que vous serez tous à l'abri d'une attaque par échange de carte SIM.