Formation technique d'interface

SegmentSmack, une vulnérabilité qui pouvait permettre des attaques par déni de service lorsqu'elle était exploitée, a acquis une renommée et une popularité instantanées lorsqu'elle a été présentée par la division de cybersécurité CERT / CC de l'Université Carnegie Mellon. Cependant, les journalistes n'ont pas reconnu que la vulnérabilité nouvellement signalée avait en fait été corrigée deux semaines auparavant dans les noyaux Linux 4.9.116 et 4.17.11.

Selon les chercheurs de l'université, la vulnérabilité a provoqué une attaque par déni de service en forçant le système à «faire des appels très coûteux à tcp_collapse_ofo_queue () et tcp_prune_ofo_queue () pour chaque paquet entrant». Bien que cela soit vrai, la vulnérabilité a en effet été corrigée et de nombreux distributeurs Linux tels que SUSE ont déjà implémenté les mises à jour. Bien que certains distributeurs tels que Red Hat soient à la traîne avec eux, il n'en reste pas moins que les mises à jour sont disponibles et que les distributeurs en retard le rattraperont très bientôt.

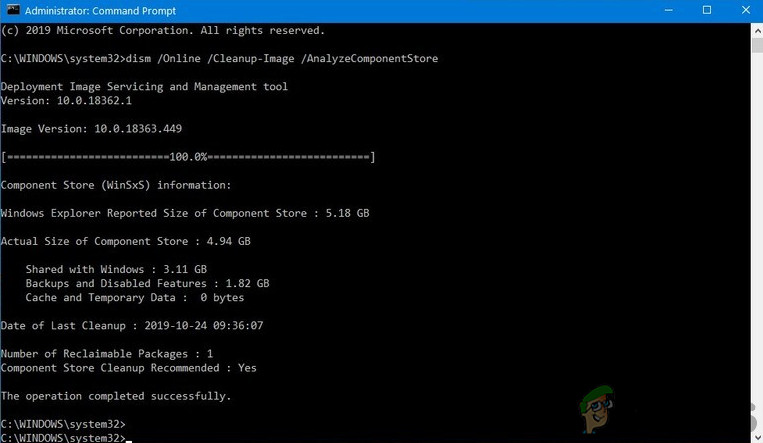

Selon un consultatif publiée sur le site Web de Red Hat, la vulnérabilité a reçu le label CVE-2018-5390 . Malgré la capacité de l'exploit à provoquer une saturation du processeur et une panne de DoS, la maintenance de la panne de DoS nécessiterait «des sessions TCP bidirectionnelles continues vers un port ouvert accessible, de sorte que les attaques ne peuvent pas être effectuées à l'aide d'adresses IP falsifiées». Si l'attaque est réalisée avec 4 flux, elle peut provoquer la saturation de 4 cœurs CPU comme indiqué ci-dessous.

4 flux de cœur de processeur. chapeau rouge

Il a été constaté que bien que les chercheurs de la division CERT / CC de l’université Carnegie Mellon aient présenté une analyse approfondie de la vulnérabilité, ils n’avaient pas pris en compte les exigences nécessaires pour maintenir le crash DoS, ce qui rendait la vulnérabilité bien pire qu’elle ne l’est réellement.

Selon l'avis, la vulnérabilité Segment Smack affecte Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 pour le temps réel, RHEL 7 pour ARM64, RHEL 7 pour Power et RHEL Atomic Host. Aucune technique d'atténuation n'a encore été publiée sur le site. Cependant, il indique que Red Hat travaille sur la publication des mises à jour et des techniques d'atténuation nécessaires pour éviter le risque d'exploitation.