Illustration de la cybersécurité

Un groupe de piratage professionnel doté de techniques sophistiquées pour exécuter le phishing et d'autres formes d'attaques de logiciels malveillants semble modifier sa direction. Dans le but clair de donner la priorité à la qualité à la quantité, le tristement célèbre groupe de pirates TA505 a pivoté en utilisant une nouvelle forme de code malveillant appelée AndroMut. Fait intéressant, le malware semble être inspiré par Andromeda. Conçu à l'origine par un autre groupe de piratage, Andromeda était l'un des plus grands botnets malveillants au monde aussi récemment qu'en 2017. Les botnets basés sur le code Andromeda ont exécuté avec succès sa livraison de charge utile sur plusieurs PC suspects et vulnérables exécutant le système d'exploitation Windows. L'AndroMut semble être largement basé sur ce code très Andromède indiquant une possible collaboration entre les groupes de hackers.

L’un des groupes de cybercriminels les plus performants au monde, qui se fait appeler TA505, semble avoir modifié sa tactique. Dans le cadre de la dernière campagne malveillante d'attaque et de vol d'informations financières, le groupe est en train de distribuer une nouvelle forme de malware. Au lieu de cibler un grand nombre d'individus, dans le cadre du pivot, le groupe TA505 semble s'en prendre aux banques et autres services financiers. Soit dit en passant, le point d’entrée ou d’origine reste le même, mais la cible et l’attention voulues semblent être le secteur financier organisé. Incidemment, il est conseillé aux sociétés financières aux États-Unis, aux Émirats arabes unis et à Singapour d'être en état d'alerte et de rechercher tout contenu suspect. Certains des points les plus courants de l'attaque restent des courriels d'apparence officielle.

Le groupe TA505 utilise Andromeda Base pour développer et déployer AndroMut

Le tristement célèbre groupe TA505 semble avoir augmenté son intensité au cours du dernier mois et a continué avec la même férocité. Il n’essaie plus de déployer des vagues d’attaques aléatoires qui tentent de prendre le contrôle des machines des victimes. En d'autres termes, les e-mails de phishing de masse ne sont plus la tactique privilégiée. Au lieu de cela, le groupe TA505 a considérablement réduit le volume des attaques et est clairement passé à des attaques plus ciblées.

Bel article de @proofpoint

chercheurs discutant de deux campagnes distinctes de TA505 qui utilisaient AndroMut pour télécharger FlawedAmmyy. AndroMut est écrit en C ++ et est un type de téléchargeur.

Blog: https://t.co/vIDcrhKQ3z

Échantillons: https://t.co/QM83SVr0GA pic.twitter.com/TNO7COhcl0

- InQuest (@InQuest) 3 juillet 2019

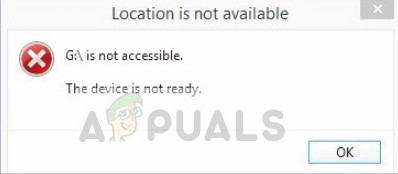

Sur la base de l'analyse de plusieurs e-mails suspects et d'autres formes de communication et de médias électroniques, les chercheurs en cybersécurité de Proofpoint ont indiqué que le groupe de pirates informatiques semble cibler les employés de banques et d'autres prestataires de services financiers. Les chercheurs ont également découvert l'utilisation d'une nouvelle forme de malware sophistiqué. Les chercheurs l'appellent AndroMut et ont découvert que le malware présente de nombreuses similitudes avec Andromeda. Conçu et déployé par un groupe de pirates entièrement différent, Andromeda a été l'un des réseaux de botnets malveillants les plus exécutés, les plus dangereux et l'un des plus vastes au monde. Jusqu'en 2017, Andromeda se propageait de manière prolifique et s'installait avec succès sur des PC vulnérables exécutant le système d'exploitation Windows.

Comment le groupe TA505 exécute-t-il l'attaque contre les logiciels malveillants?

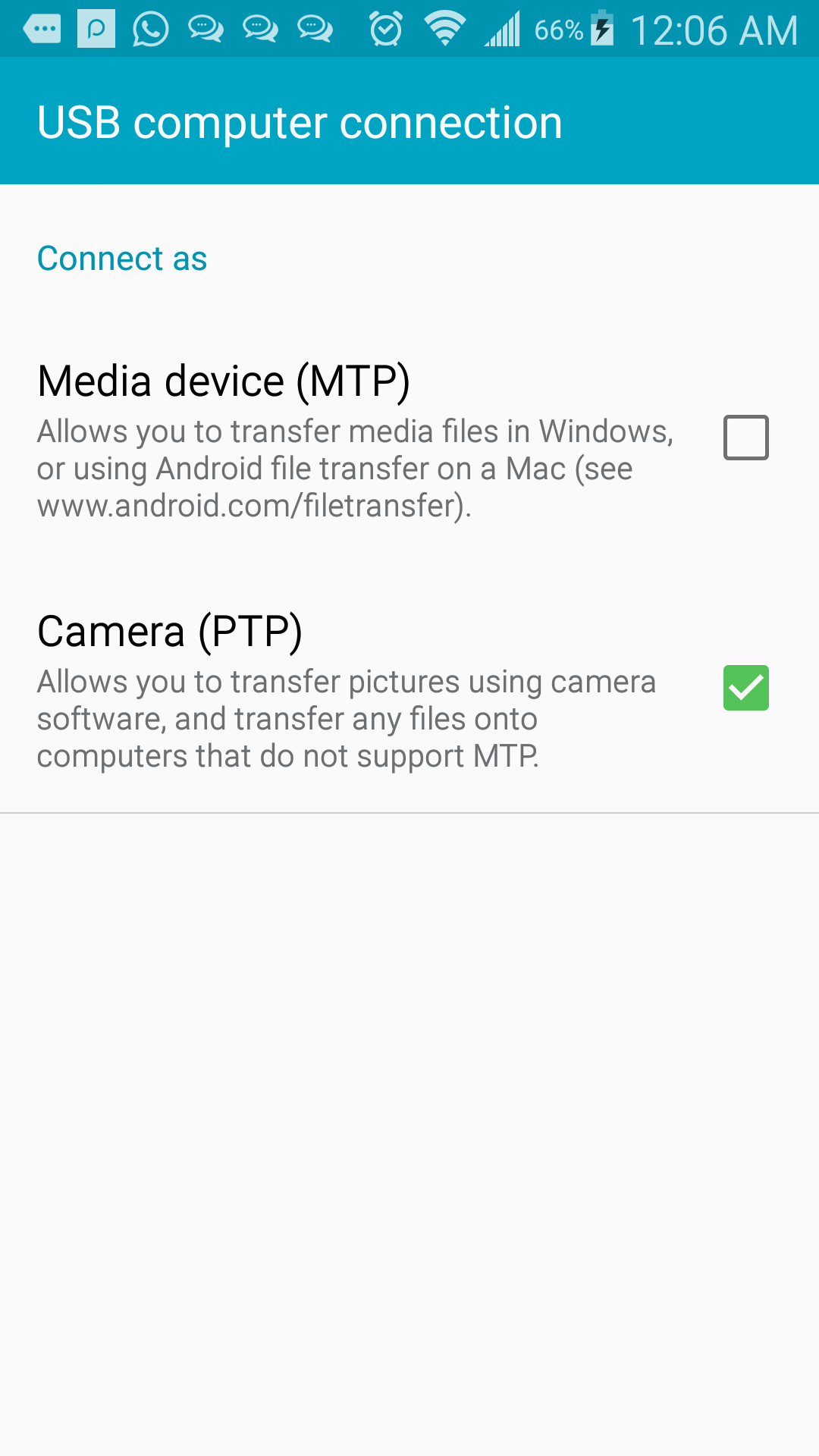

Comme la plupart des attaques des autres groupes TA505, le nouveau malware AndroMut est également distribué via des e-mails d'apparence légitime. Les attaques de phishing impliquent des e-mails qui semblent et se sentent hautement officiels et authentiques. Ces e-mails prétendent généralement contenir des factures et d'autres documents prétendant être liés à la banque et aux finances. Les e-mails utilisés dans le cadre du phishing sont souvent créés avec soin. Bien que plusieurs e-mails contiennent le document PDF populaire, les e-mails de phishing du groupe TA505 semblent reposer sur des documents Word.

https://twitter.com/rsz619mania/status/1146387091598667777

Une fois que la victime sans méfiance ouvre le document Word lacé, le groupe s'appuie sur l'ingénierie sociale pour poursuivre l'attaque. Cela peut sembler compliqué, mais en fait, l’attaque repose sur une méthode assez ancienne de «macros» dans un document Word. Les cibles sont informées que les informations sont «protégées» et doivent permettre l’édition pour voir leur contenu. Cela active les macros et permet à AndroMut d'être livré à la machine. Ce malware télécharge ensuite discrètement FlawedAmmyy. Une fois les deux installés, les machines des victimes sont entièrement compromises.

Qu'est-ce qu'AndroMut et comment fonctionne le logiciel malveillant en plusieurs étapes?

TA505 utilise actuellement AndroMut comme première étape d'une attaque en deux étapes. En d’autres termes, AndroMut est la première partie d’une infection et d’un contrôle réussis des ordinateurs des victimes. Une fois la pénétration réussie, AndroMut utilise l'infection pour déposer discrètement une deuxième charge utile sur la machine compromise. La deuxième charge utile de code malveillant est appelée FlawedAmmyy. Essentiellement, FlawedAmmyy est un cheval de Troie ou RAT d'accès à distance puissant et efficace.

Le RAT FlawedAmmyy agressif de deuxième étape est un malware virulent qui accorde un accès à distance aux ordinateurs des victimes. Les attaquants peuvent obtenir des privilèges administratifs à distance. Une fois à l'intérieur, les attaquants ont un accès complet aux fichiers, aux informations d'identification et plus encore.

Incidemment, les données en elles-mêmes ne sont pas la cible. En d'autres termes, le vol de données n'est pas l'intention principale. Dans le cadre du pivot, le groupe TA505 est à la recherche d'informations qui lui permettent d'accéder au réseau interne des banques et autres institutions financières.

TA505 lance le logiciel malveillant AndroMut https://t.co/Gv0krE1U66 pic.twitter.com/dStN33FsUy

- C_138 (@ C_138) 3 juillet 2019

Le groupe TA505 suit l'argent, disent les experts:

Parlant des activités du groupe de piratage informatique, Chris Dawson, responsable du renseignement sur les menaces chez Proofpoint a déclaré: «La décision d'A505 de distribuer principalement des RAT et des téléchargeurs dans des campagnes beaucoup plus ciblées que ce qu'il employait auparavant avec les chevaux de Troie bancaires et les ransomwares suggère un changement fondamental dans leurs tactiques. Essentiellement, le groupe s'attaque à des infections de meilleure qualité avec un potentiel de monétisation à plus long terme - la qualité plutôt que la quantité. '

Les cybercriminels peaufinent essentiellement leurs attaques et sélectionnent leurs cibles au lieu d'entreprendre des campagnes massives d'e-mailing et d'espérer attraper des victimes. Ils recherchent les données, et plus important encore, les informations sensibles, pour voler de l'argent. Le dernier pivot n'est essentiellement qu'un exemple de pirates informatiques suivant le marché et l'argent. Par conséquent, le changement de stratégie ne doit pas être considéré comme permanent, a observé Dawson: «Ce qui n’est pas clair, c’est le résultat ultime ou la phase finale de ce changement. A505 suit très bien l'argent, s'adaptant aux tendances mondiales et explorant de nouvelles géographies et charges utiles pour maximiser leurs rendements. »

Mots clés malware