Plus tôt cette semaine, un utilisateur de Twitter qui utilise le nom d’utilisateur SandboxEscaper a publié sur le fil de la plate-forme de médias sociaux des informations concernant une vulnérabilité d’escalade des privilèges locaux zero-day affectant le système d’exploitation Windows de Microsoft. L'utilisateur, SandboxEscaper, a également inclus une preuve de concept avec son message qui était lié via une référence de site Web GitHub contenant le preuve de concept en détail.

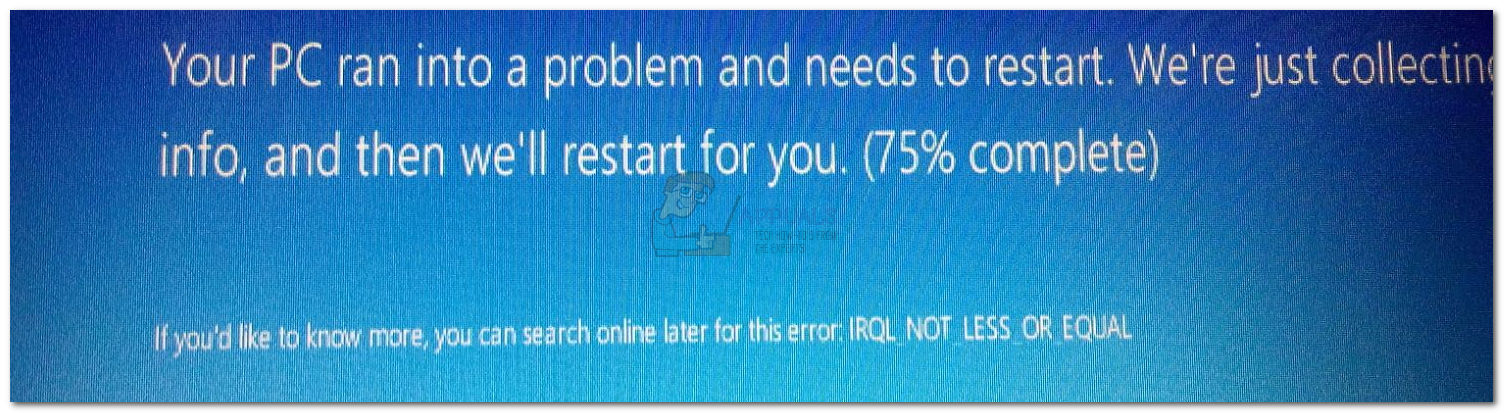

Selon les informations publiées par l’utilisateur, la vulnérabilité d’escalade de privilèges locaux existe dans l’interface ALPC (Advanced Local Procedure Call) utilisée par le planificateur de tâches de Microsoft Windows. L'exploitation de cette vulnérabilité peut accorder à un attaquant malveillant le droit d'obtenir les privilèges d'utilisateur local du système sur l'appareil exploité.

Poursuivant le tweet de l'utilisateur, il semble qu'aucun fournisseur de solutions de contournement pour cette vulnérabilité ne soit encore disponible. Il semble également que malgré la discussion de la vulnérabilité sur Twitter par SandboxEscaper et sa validation par d'autres chercheurs en sécurité tels que Kevin Beaumont, la vulnérabilité n'a pas été officiellement résolue par le fournisseur et n'a même pas encore reçu d'étiquette d'identification CVE pour une enquête plus approfondie. et la diffusion d’informations publiques. Bien qu’elle n’ait pas été traitée dans le domaine CVE, la vulnérabilité a été classée sur l’échelle CVSS 3.0 comme présentant un risque moyen exigeant une attention rapide.

Il y a un utilisateur final -> Bogue d’escalade des privilèges système dans Windows via le planificateur de tâches, cela fonctionne. Aussi quelqu'un embauche @SandboxEscaper . https://t.co/TArOrY0YGV

- Inscrivez-vous pour voter (@GossiTheDog) 27 août 2018

Bien que Microsoft n'ait pas encore publié de correctif, de mise à jour officielle ou d'avis concernant le problème, un porte-parole de Microsoft a confirmé que la société était au courant de la vulnérabilité, ajoutant que Microsoft «mettra à jour de manière proactive les avis concernés dès que possible». Compte tenu des antécédents de Microsoft dans la fourniture de correctifs rapides et intelligents pour les vulnérabilités à risque, nous pouvons nous attendre à une mise à jour très bientôt.

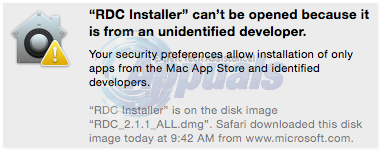

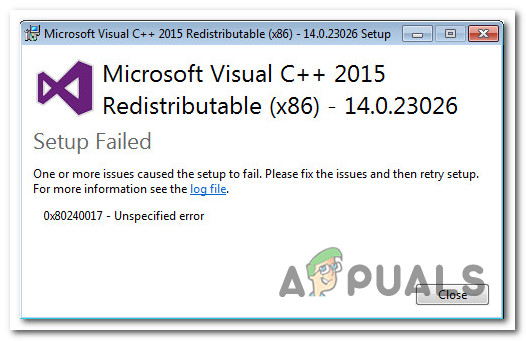

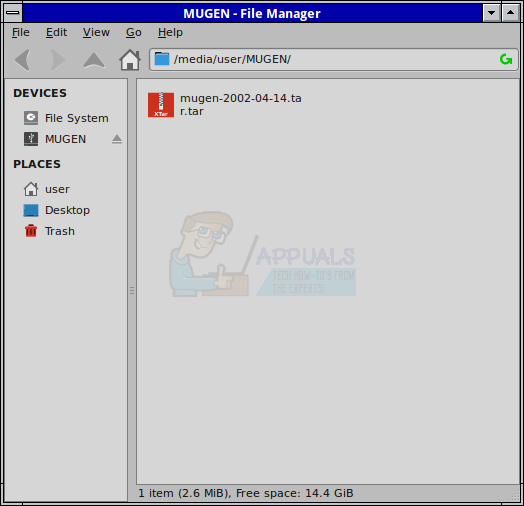

0patch, cependant, a publié un micropatch pour la vulnérabilité dans l'intervalle que les utilisateurs concernés peuvent mettre en œuvre si nécessaire. Le micropatch fonctionne sur Windows 10 version 1803 64 bits entièrement mise à jour et Windows Server 2016 64 bits. Pour atteindre ce micropatch, vous devez télécharger et exécuter le programme d'installation de l'agent 0patch, vous inscrire au service avec un compte, puis télécharger les mises à jour micropatch disponibles en fonction des besoins. de votre système. La page de téléchargement contient également ce dernier micropatch de vulnérabilité du planificateur de tâches. 0patch avertit que le micropatch est un correctif temporaire et que la version officielle de Microsoft doit être recherchée comme solution permanente à la vulnérabilité.

Étonnamment, SandboxEscaper a complètement disparu de Twitter, son compte disparaissant des flux grand public peu après le information concernant l'exploit de Windows zero-day a été publié. Il semble que l'utilisateur soit maintenant de retour sur Twitter (ou fluctue hors et sur le site de médias sociaux), mais aucune nouvelle information n'a été partagée sur la question.

Mots clés Microsoft les fenêtres

![[FIX] Brave Browser ne démarre pas](https://jf-balio.pt/img/how-tos/40/brave-browser-won-t-start.png)