Source d'illustration Android - Fossbytes

Google a travaillé d'arrache-pied pour nettoyer le code d'Android et rendre les futures versions plus sûres. Ils ont toujours fait des choix de conception cette année qui faciliteraient le déploiement des correctifs de sécurité. Même après des efforts acharnés des développeurs pour corriger les vulnérabilités, il semble y en avoir une nouvelle.

Une vulnérabilité a été découverte dans Android RSSI diffusions par des chercheurs. Android étant open source, il existe plusieurs méthodes de canaux de communication entre différentes applications et le système d'exploitation, les applications peuvent utiliser le canal «intent» pour diffuser des messages à l'échelle du système qui peuvent être captés par d'autres applications. Il existe des moyens d'empêcher la diffusion d'aller vers certaines applications, mais en raison de la négligence de certains développeurs, ces restrictions ne sont pas correctement imposées.

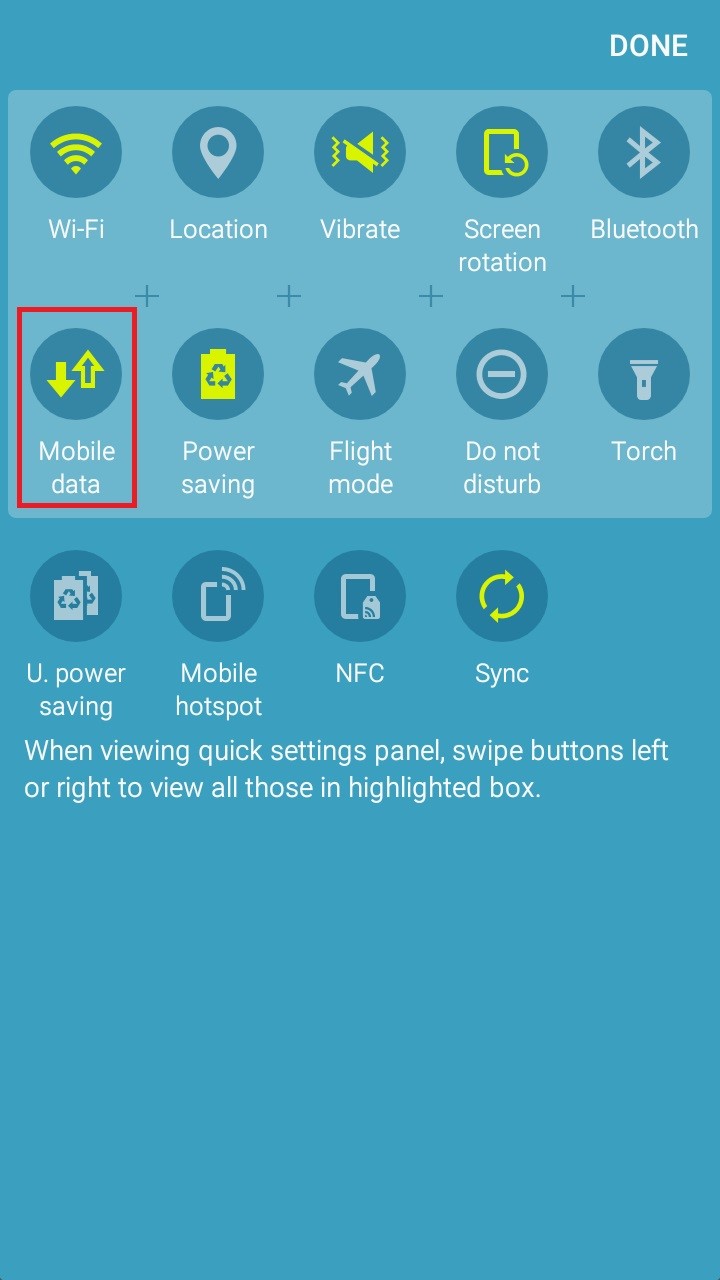

Google a mis en place des autorisations dans Android, ce qui invite l'utilisateur avant que le système d'exploitation ne transmette les données pertinentes à une application. C'est une excellente fonctionnalité de sécurité, mais malheureusement, aucune autorisation spéciale n'est requise pour diffuser la valeur de la force WiFi. La force du signal reçu par l'appareil est représentée par des valeurs RSSI. Bien que cela ne soit pas corrélé aux valeurs dBm (physiques).

La version Android 9.0 a une 'intention' différente pour ces valeurs, ' android.net.wifi.STATE_CHANGE ». Alors que les anciennes versions utilisent toujours le ' android.net.wifi.RSSI_CHANGED » intention. Les deux donnent des valeurs RSSI par diffusion, en contournant les autorisations requises normalement.

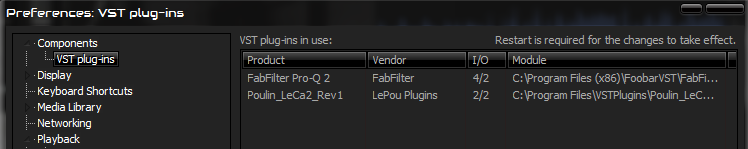

Selon l'article source de surveillance de la nuit , cela peut être reproduit par les utilisateurs normaux. Il vous suffit d'installer le ' Moniteur de diffuseur interne ”App, et exécutez-le. Vous pourrez observer les valeurs RSSI diffusées depuis votre appareil.

Cela a même été testé sur plusieurs appareils par surveillance de la nuit .

Pixel 2, exécutant Android 8.1.0, niveau de correctif de juillet 2018

Nexus 6P, exécutant Android 8.1.0, niveau de correctif de juillet 2018

Moto G4, sous Android 7.0, niveau de correctif avril 2018

Kindle Fire HD (8 génération), exécutant Fire OS 5.6.10, qui provient d'Android 5.1.1, mis à jour en avril 2018

Le routeur utilisé était ASUS RT-N56U exécutant le dernier firmware

Tous ont montré une gamme unique de valeurs RSSI.

Réponse de Google

Google a reconnu le problème et l'a classé comme un exploit de niveau modéré. Ce problème a été partiellement résolu dans Android 9.0, car l'une des intentions ne génère pas de données sensibles.

Les valeurs RSSI peuvent être utilisées pour géolocaliser des individus sur les réseaux wifi locaux. Étant donné que cela affecte tous les téléphones Android, quel que soit le fournisseur, cela peut devenir un problème de sécurité grave s'il n'est pas corrigé.

Mots clés Sécurité Android Les données