Description présumée des pirates

Les ransomwares, malwares et autres créateurs de virus, ainsi que les cybercriminels parrainés par l'État, se sont de plus en plus concentrés sur les grandes entreprises et les entreprises, en particulier dans le secteur des technologies. Tout récemment, ces groupes de menaces persistants sont devenus très sélectifs sur leurs cibles au lieu de déployer des attaques à grande échelle. Il semble que les développeurs de logiciels, les codeurs et autres employés de haut niveau du secteur des technologies soient désormais les principales cibles des pirates informatiques qui mènent des cyberattaques.

Nous avons récemment rapporté comment les groupes de piratage parrainés par l'État déployés pour mener du cyberespionnage sur de grandes entreprises étrangères sont mener des cyberattaques sur l'industrie du jeu . Leur tactique consistait à pénétrer la fin du développement du processus de création du jeu, puis à utiliser des licences et des certificats acquis illégalement pour mener d'autres attaques. Suivant la même méthodologie, ces cybercriminels semblent s'en prendre aux développeurs de logiciels et aux rédacteurs de code. En accédant aux comptes, aux connexions et à d'autres informations d'identification qui leur accordent un accès privilégié, les pirates peuvent exécuter plusieurs attaques et mener également du cyberespionnage.

Glasswall «Août 2019 Threat Intelligence Bulletin» révèle que les développeurs de logiciels sont constamment poursuivis:

Le tout juste sorti Bulletin de renseignements sur les menaces d'août 2019 par la société de cybersécurité Glasswall révèle les industries qui restent dans la ligne de mire des cybercriminels. Le rapport se concentre principalement sur les attaques de phishing et indique que l'industrie de la technologie reste le segment le plus attaqué. Selon le rapport, environ la moitié de toutes les campagnes de phishing malveillantes ciblent le secteur de la technologie.

Dans la plupart des cas, les cybercriminels ciblant l'industrie technologique veulent la propriété intellectuelle et d'autres données sensibles à l'entreprise. Les criminels ont soit l'intention de transmettre les données à leurs gestionnaires, soit de les vendre à profit sur le Dark Web. Il y a eu des exemples de grandes piles de des informations financièrement intéressantes qui ont été mises aux enchères illégales . Les groupes menaçants persistants parrainés par l'État tentent de voler des données qui peuvent aider leurs pays à créer des versions moins chères ou des contrefaçons de produits que des entreprises étrangères ont minutieusement développées grâce à de nombreuses recherches et développements.

Il est préoccupant de noter que les développeurs de logiciels et les autres membres principaux de l'équipe de développement semblent figurer sur la liste des pirates hautement prioritaires. De multiples attaques de phishing reposant sur l'ingénierie sociale sont déployées pour attirer les développeurs. Une fois leur identité et leurs identifiants acquis illégalement, les cybercriminels tentent alors de pénétrer le réseau et d'accéder à des informations sensibles.

Comment les développeurs de logiciels et les codeurs sont-ils attaqués dans le monde de la technologie?

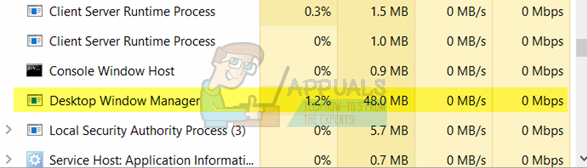

Les développeurs de logiciels dans le secteur des technologies font partie des atouts les plus précieux. Plus important encore, ils ont souvent accès aux privilèges d'administrateur sur divers systèmes. De plus, comme ils sont impliqués dans le développement de base du produit logiciel, les développeurs de logiciels doivent se déplacer dans le cyberespace interne de l'entreprise technologique sans être limités. Inutile d'ajouter que les attaquants qui parviennent à accéder aux informations de connexion de ces développeurs peuvent également se déplacer latéralement autour des réseaux et accéder à leur objectif final, a noté Lewis Henderson, vice-président de Glasswall,

' En tant qu'attaquant, si vous pouvez atterrir sur une machine administrateur, ils ont un accès privilégié et c'est ce que recherchent les attaquants. Les développeurs de logiciels ont cet accès privilégié à l'IP et cela les rend intéressants. '

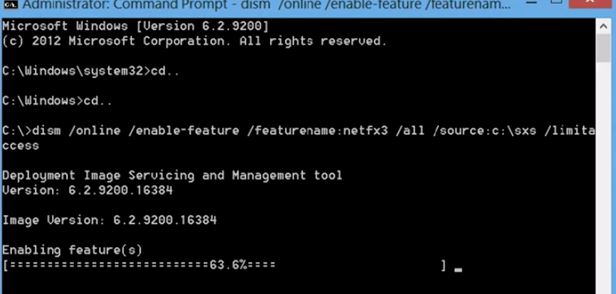

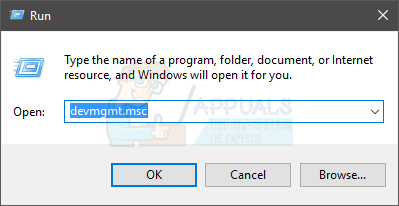

Il peut sembler étrange que les ingénieurs en logiciel soient la proie d'attaques de phishing car ils sont au cœur du monde de la technologie et pourraient être considérés comme assez familiers lors de telles tentatives. Cependant, c’est là que les cybercriminels deviennent créatifs et spécifiques. Au lieu de déployer une attaque à grande échelle qui pourrait être arrêté par un logiciel antivirus , ces criminels envoient des courriels soigneusement conçus et déploient d'autres méthodes qui ont été minutieusement créées pour éviter les soupçons. ' Les méchants ne font pas de grandes campagnes mondiales; ils font beaucoup de recherches. Et lorsque nous examinons une analyse d'attaque dans le processus, la plupart des points de départ sont la collecte de renseignements », A observé Henderson.

Les cybercriminels ciblant les développeurs de logiciels visitent de plus en plus les profils que ces personnes créent sur des sites de réseautage social professionnel comme LinkedIn. Par la suite, ces pirates se font passer pour des recruteurs et envoient des messages spécialement conçus pour cibler une personne de l'organisation à laquelle ils souhaitent accéder. Les attaquants effectuent des vérifications des antécédents pour déterminer les compétences de leurs cibles. En termes simples, les attaquants exploitent régulièrement les informations sur les compétences et les intérêts spécifiques de leur victime potentielle et créent un courrier électronique de phishing hautement personnalisé et d'autres communications, a noté Henderson,

' Il peut s'agir d'une offre d'emploi au format PDF, indiquant qu'ils savent que vous êtes dans l'industrie et que ce sont vos compétences, car ils vous ont recherché sur LinkedIn. Ils essaient d'attirer les gens par l'ingénierie sociale et le phishing dans une combinaison assez mortelle. '

La victime ciblée n'a qu'à ouvrir le fichier PDF contaminé chargé de code malveillant. Il y a eu plusieurs succès infiltrations causé par l'ouverture de tels e-mails et fichiers. Les administrateurs essaient constamment d'éduquer les employés sur les protocoles de sécurité d'ouverture de ces fichiers suspects et soumettre le même pour analyse.

Mots clés Sécurité