Coinhive, iMonero

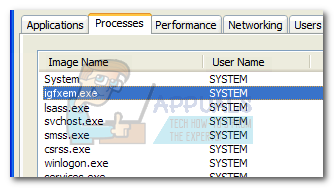

Bien que l'implémentation JavaScript de Coinhive ait été développée à des fins légitimes, il semble qu'un nombre croissant d'experts en sécurité Web signalent que les développeurs l'ont intégrée dans le code du site. Ce type d'attaque, si l'on souhaite s'y référer en tant que tel, utilise le processeur du visiteur pour extraire des pièces de crypto-monnaie Monero pendant que l'utilisateur visite la page.

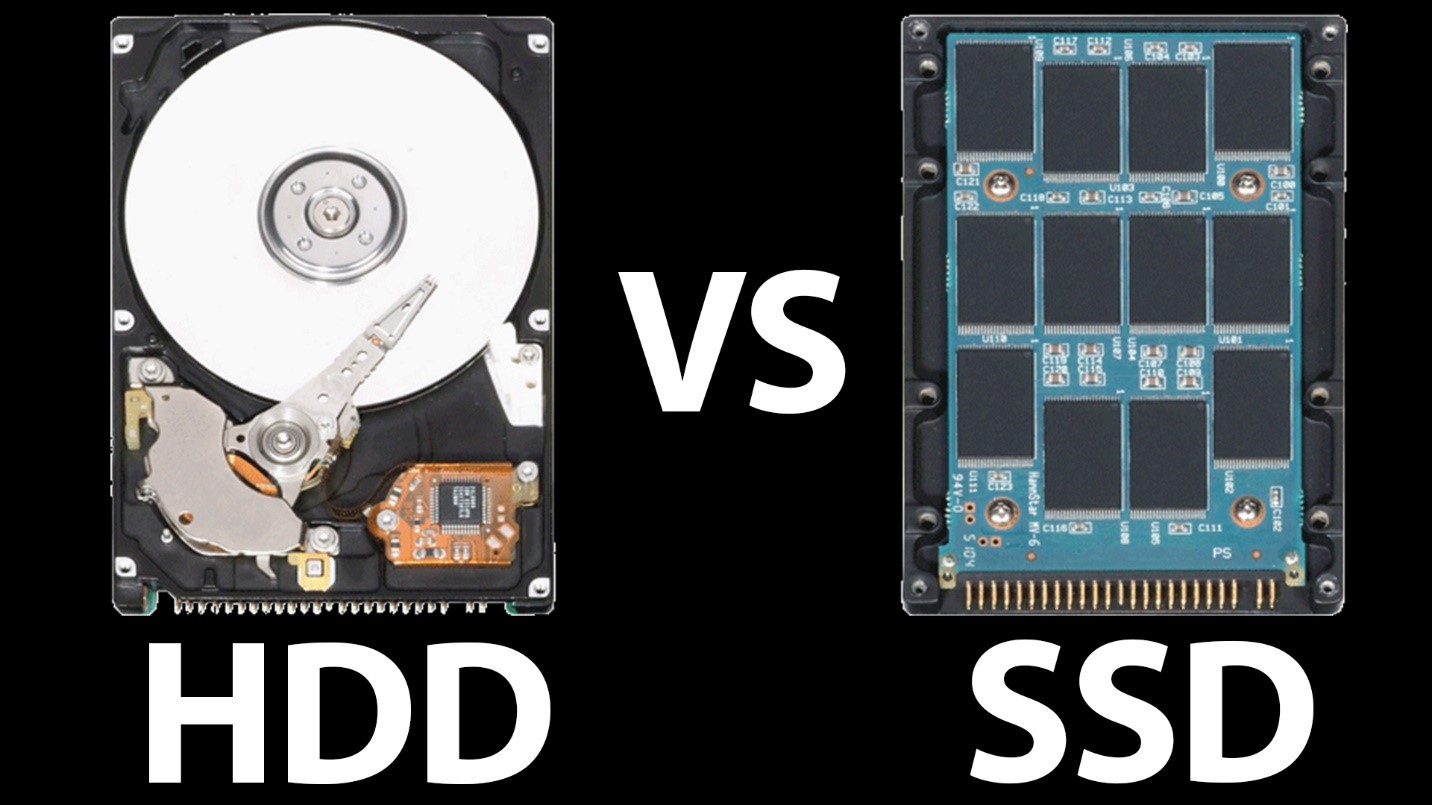

Techniquement, cela n'endommage pas vraiment l'installation du visiteur en plus de réduire la puissance de traitement des tâches utiles, bien que cela puisse entraîner de graves problèmes de performances sur les appareils sous-alimentés.

Quelques sites ont utilisé cette méthode avec consentement éclairé comme alternative à la publicité en ligne, car la technique peut influencer tous les navigateurs capables d'analyser le code JavaScript, quelle que soit la plate-forme sur laquelle ils s'exécutent.

Néanmoins, plusieurs implémentations qui l'ont fait sans le consentement des utilisateurs. Un rapport de la National Crime Agency du Royaume-Uni publié en avril indique que des sites populaires sont compromis avec un code malveillant conçu pour aider au cryptomining.

Dès le 15 juin, le service de presse Asahi Shimbun à Tokyo signalait que la police de dix préfectures japonaises avait procédé à 16 arrestations individuelles contre des personnes soupçonnées d'avoir transmis du code arbitraire aux utilisateurs des sites visités.

L'un des programmes envoyés dans le code a été identifié comme Coinhive tandis que l'un des autres suspects a conçu un code qui ressemblait à celui de Coinhive et l'a envoyé aux utilisateurs de sites spécifiques.

Les enquêteurs ont annoncé qu'ils surveillaient les opérations de Coinhive depuis la sortie du logiciel en septembre 2017.

Les arrestations ont été effectuées parce que les utilisateurs du site n’ont pas été invités à donner leur consentement. Néanmoins, Coinhive lui-même reste un programme légitime lorsqu'il est utilisé avec le consentement approprié.

Étant donné que ces types de déploiements semblent généralement influencer les moteurs JavaScript intégrés dans les navigateurs au lieu du système d'exploitation ou de fichiers sous-jacent, il peut être difficile pour les experts en sécurité de trouver une atténuation pour eux.

Les conseils de sécurité en ligne habituels, tels que le nettoyage régulier des caches du navigateur, peuvent aider à réduire le risque que les scripts intégrés continuent à extraire des pièces de crypto-monnaie. Dans la plupart des cas, les scripts ne peuvent s'exécuter que lorsque les utilisateurs visitent un site compromis ou avec leur autorisation.

Mots clés Crypto sécurité web

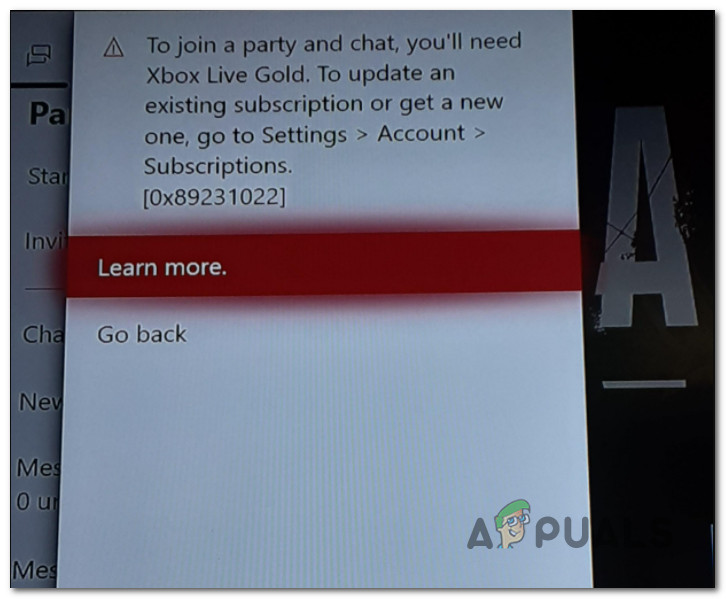

![[FIX] Impossible d'entendre le clavardage de groupe dans la Xbox Game Bar](https://jf-balio.pt/img/how-tos/54/can-t-hear-party-chat-xbox-game-bar.png)