Cortana. Sur MSFT

Windows 10 de Microsoft est connu pour être un système d'exploitation très personnalisable. Cela permet également une multitude de façons d'exploiter le système d'exploitation. Cela étant, cependant, Microsoft se consacre à l’amélioration continue de la sécurité de son système, en publiant des mises à jour de sécurité rapides et des corrections de bogues pour les vulnérabilités critiques découvertes. Alors que Microsoft continue d'investir ses efforts dans l'amélioration de Windows de cette manière, une autre vulnérabilité est apparue qui permet aux pirates d'exécuter des commandes arbitraires sur un système simplement en utilisant la commande vocale sur l'appareil.

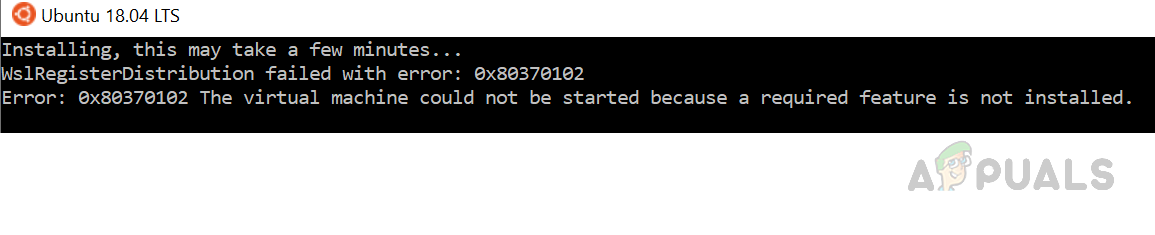

La vulnérabilité, surnommée «Open Sesame», est une vulnérabilité de l'assistant numérique basé sur les commentaires vocaux de Microsoft, Cortana. Cette vulnérabilité a été discutée lors de la conférence Black Hat USA 2018 à Las Vegas qui s'est terminée il y a quelques jours à peine. Il a été découvert que la vulnérabilité Open Sesame permettait aux pirates d'utiliser la commande vocale pour accéder aux données sensibles ainsi que de donner au système des commandes pour télécharger ou exécuter des fichiers susceptibles de le connecter à des serveurs malveillants. En plus de cela, seule la commande vocale suffit à elle seule à accorder au système certains privilèges pour effectuer ces actions même lorsque l'ordinateur est verrouillé sur l'écran de verrouillage.

Comme Cortana est conçu pour être un assistant vocal, même lorsque le système est verrouillé, la commande vocale est considérée comme suffisante pour contourner toute entrée de clavier ou toute exigence de souris pour déverrouiller le système, car la voix est suffisante pour accorder des autorisations. De plus, même si l’écran est verrouillé, étant donné que Windows 10 exécute ses applications en arrière-plan, la commande vocale peut exploiter les applications en cours d’exécution pour les inciter à se comporter d’une certaine manière.

La vulnérabilité a reçu le label CVE-2018-8410 . Il s'avère que cela affecte la mise à jour Windows 10 Fall Creators v1709, la mise à jour d'avril 2018 v1803 et les mises à jour plus récentes. Microsoft a été informé de cette vulnérabilité en avril lorsque les chercheurs israéliens qui l'ont découverte leur en ont fait part. Microsoft n'a publié que la déclaration suivante sur le sujet de cette vulnérabilité critique.

Une vulnérabilité d'élévation de privilège existe lorsque Cortana récupère les données des services d'entrée utilisateur sans tenir compte de l'état. Un attaquant qui parviendrait à exploiter la vulnérabilité pourrait exécuter des commandes avec des autorisations élevées. Pour exploiter la vulnérabilité, un attaquant aurait besoin d'un accès physique / console et le système aurait besoin d'activer l'assistance Cortana. La mise à jour de sécurité corrige la vulnérabilité en garantissant que Cortana prend en compte l'état lors de la récupération des informations des services d'entrée - Microsoft

Il n'y a pas encore de techniques d'atténuation disponibles à part garder votre appareil à votre portée afin qu'un attaquant à proximité ne puisse pas lui donner de commande vocale pour l'exploiter. Nous attendons une mise à jour de Microsoft pour résoudre ce problème.

La vidéo suivante de Ron Marcovich montre l'exploit en action.