TappLock Corp., HiConsumption

Les experts d'Infosec de PenTest Partners ont effectué un test la semaine dernière où ils ont pu déverrouiller la technologie de cadenas intelligent de TappLock en quelques secondes seulement. Ces chercheurs ont pu exploiter les vulnérabilités de la méthode d'authentification numérique, qui, selon eux, posaient de graves problèmes. Les techniciens de PenTest ont fait remarquer qu'ils pensaient qu'une personne qui pouvait trouver l'adresse MAC Bluetooth Low Energy attribuée à la serrure intelligente pourrait alors déverrouiller le code.

Bien que ce ne soit pas une tâche simple pour la plupart des individus, l'appareil diffuse cette adresse afin que les personnes expérimentées en technologie sans fil soient en mesure de déverrouiller le verrou dès qu'elles interceptent une diffusion. Les outils nécessaires pour intercepter une telle émission ne seraient pas non plus très difficiles à trouver pour ceux qui possèdent de telles compétences.

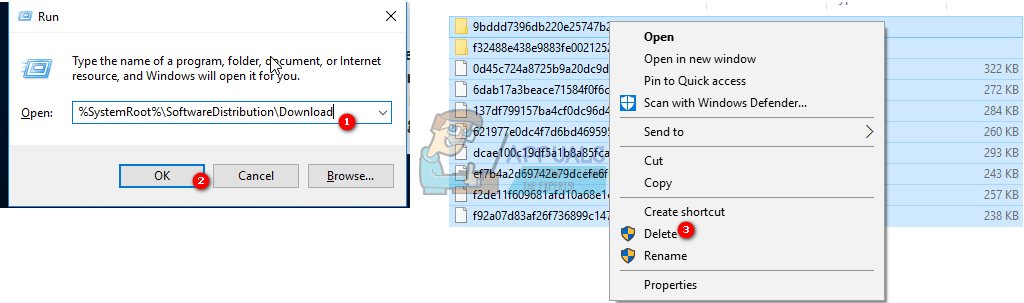

Vangelis Stykas, un chercheur IoT de Thessalonique, a maintenant publié un rapport indiquant que les outils d'administration basés sur le cloud de TappLock sont également influencés par une vulnérabilité. Le rapport indique que ceux qui se connectent à un compte sont fonctionnellement habilités à contrôler d'autres comptes s'ils connaissent les noms d'ID d'autres utilisateurs.

TappLock ne semble pas utiliser actuellement une connexion HTTPS sécurisée pour transmettre les données à la base d'origine. De plus, les identifiants de compte sont basés sur une formule incrémentielle qui les rend plus proches des adresses personnelles que les identifiants réels.

Stykas a constaté qu'il était incapable de s'ajouter en tant qu'utilisateur autorisé d'un verrou qui ne lui appartenait pas, ce qui signifie que la vulnérabilité a des limites même sans que l'entreprise derrière le verrou ne publie un correctif.

Il a toutefois déclaré qu'il pouvait lire certaines informations personnelles d'un compte. Cela inclut le dernier emplacement où la serrure a été ouverte. En théorie, un attaquant pouvait déterminer quel était le meilleur moment pour accéder physiquement à une zone. Il semble également qu'il ait pu ouvrir une autre serrure avec l'application officielle.

Bien qu'aucune annonce de correctifs n'ait encore été faite, il n'est pas difficile de croire que la société publierait des modifications assez rapidement, étant donné qu'elle a travaillé dur pour corriger d'autres vulnérabilités. Néanmoins, les chercheurs ont également constaté que, quelles que soient les fonctions de sécurité numérique activées sur l'application, ils pouvaient toujours couper la serrure avec une paire de coupe-boulons à l'ancienne.

Mots clés infosec