GTFOBins / GitHub

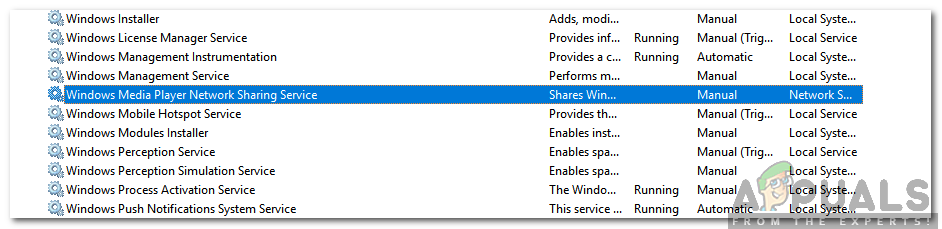

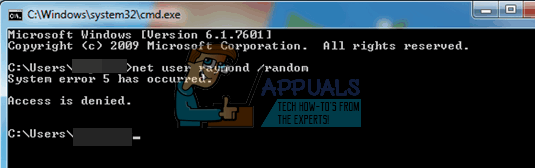

Alors que la plupart des commentateurs considèrent que Linux et le grand écosystème Unix sont beaucoup plus sûrs dans leur ensemble que les autres plates-formes technologiques, une liste sur GitHub est différente. Un projet du nom de GTFOBins a collecté les noms de binaires Unix par ailleurs légitimes qui peuvent être abusés par des attaquants pour sortir d'un shell restreint ou élever des privilèges. Comme son nom l'indique, ces binaires peuvent tous être utilisés pour sortir de leurs opérations habituelles et dans quelque chose qui donne à un attaquant la capacité de faire quelque chose de néfaste à une machine compromise.

Dans le véritable esprit du développement open-source, GTFOBins est un projet partagé et n'importe qui peut apporter des binaires supplémentaires à la liste ainsi que de nouvelles techniques qui pourraient être utilisées pour abuser de celles déjà sur la liste de nouvelles manières. Cette idée est sûre de devenir populaire car à chaque fois que ces exploits peuvent être détectés avant que les attaquants ne tentent de les utiliser, les administrateurs système sauront quoi rechercher si quelqu'un le fait.

La plupart des commandes répertoriées dans le dernier commit GTFOBins sont celles que les utilisateurs Linux expérimentés sont susceptibles de voir quotidiennement. Ceux qui travaillent avec le projet ont signalé des utilisations potentiellement non sécurisées pour des binaires généralement sûrs comme awk, bash et tar.

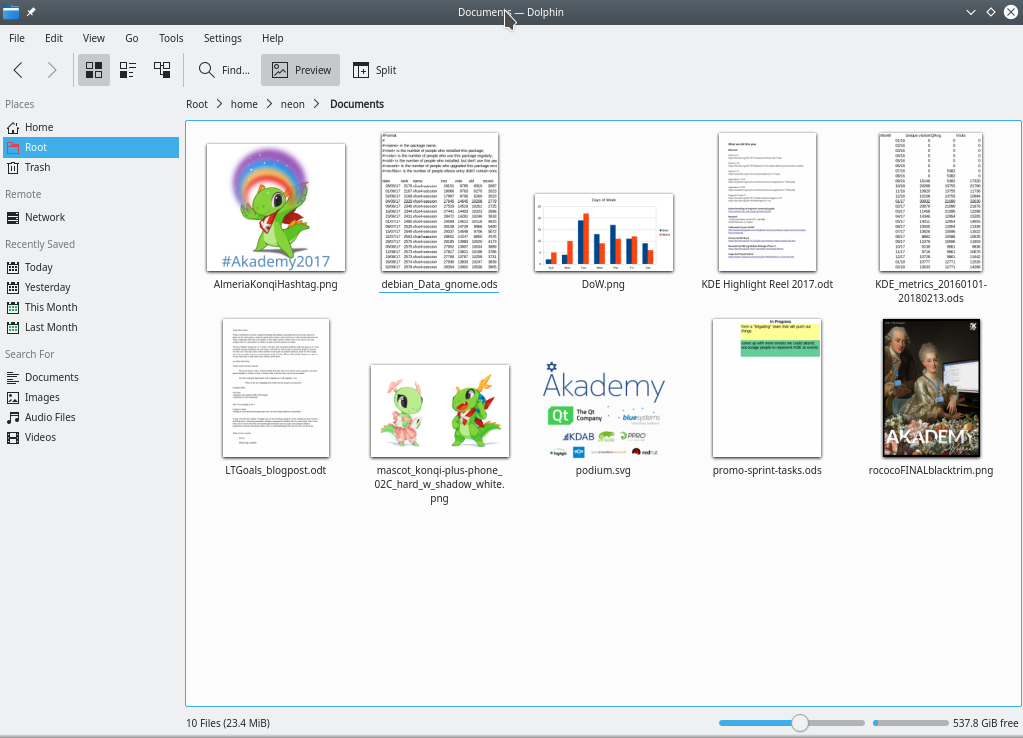

Certains de ces exploits, comme ceux impliquant les éditeurs de texte populaires vi et emacs, utilisent la capacité naturelle de certains logiciels à lire et à écrire des fichiers. D'autres utilisent le fait que python et ruby peuvent offrir un shell de programmation interactif et des applications de réseautage comme sftp peuvent être utilisées à mauvais escient pour télécharger des fichiers depuis un emplacement distant sur un système de fichiers local.

Aucun des exploits répertoriés ne devrait envoyer d'ondes de choc dans le monde de la sécurité Linux, et quelques-uns comme la possibilité de télécharger d'autres binaires avec wget sont bien compris depuis des années. Le projet LOLBins selon lequel le référentiel a été inspiré par des listes d'innombrables autres exploits pour Windows, ce qui semble indiquer qu'il y a certainement moins d'exploits par conception.

Néanmoins, il est important de garder à l’esprit que le projet GTFOBins ne remonte qu’au 21 mai. La reformulation et la clarification de certains exploits sont aussi récentes qu’il ya quelques heures au moment de la rédaction de cet article. Il devrait être intéressant de voir si des scripts populaires reçoivent des mises à jour pour empêcher les attaquants de contourner les restrictions de sécurité en utilisant les méthodes contre lesquelles ce référentiel met en garde.

Mots clés Sécurité Linux