Microsoft

La fonction de protection X-XSS du Microsoft Edge navigateur a été mis en place pour empêcher les attaques de script intersite sur le système depuis son introduction en 2008. Bien que certains dans l'industrie de la technologie, tels que les développeurs de Mozilla Firefox et plusieurs analystes, aient critiqué cette fonctionnalité, Mozilla refusant de l'intégrer dans son navigateur, détournant les espoirs d'une expérience de navigation croisée plus intégrée, Google Chrome et Internet Explorer de Microsoft ont maintenu cette fonctionnalité en marche et aucune déclaration n'a émergé de Microsoft pour indiquer le contraire. Depuis 2015, le filtre de protection Microsoft Edge X-XSS a été configuré de telle manière qu'il filtre ces tentatives de croisement de code sur les pages Web, que le script X-XSS ait été activé ou non, mais il semble que la fonctionnalité qui était une fois allumé par défaut a été découvert par Gareth Heyes de PortSwigger être maintenant désactivé dans le navigateur Microsoft Edge, ce qu'il considère comme étant dû à un bogue car Microsoft n'a pas revendiqué la responsabilité de ce changement.

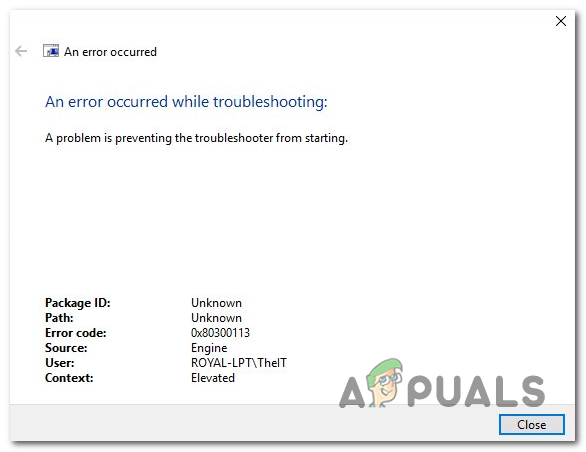

Dans le langage binaire des scripts off et on, si le navigateur héberge un en-tête de rendu «X-XSS-Protection: 0», le mécanisme de défense des scripts intersites sera désactivé. Si la valeur est définie sur 1, elle sera activée. Une troisième déclaration de «X-XSS-Protection: 1; mode = block »empêche complètement la page Web de se présenter. Heyes a découvert que bien que la valeur soit censée être définie sur 1 par défaut, elle semble maintenant être définie sur 0 dans les navigateurs Microsoft Edge. Cela ne semble toutefois pas être le cas dans le navigateur Internet Explorer de Microsoft. Si vous tentez d'annuler ce paramètre, si un utilisateur définit le script sur 1, il revient à 0 et la fonction reste désactivée. Étant donné que Microsoft ne s'est pas manifesté à propos de cette fonctionnalité et qu'Internet Explorer continue de la prendre en charge, on peut en conclure que cela est le résultat d'un bogue dans le navigateur que nous espérons que Microsoft résoudra dans la prochaine mise à jour.

Les attaques de script intersite se produisent lorsqu'une page Web approuvée transmet un script secondaire malveillant à l'utilisateur. Étant donné que la page Web est approuvée, le contenu du site n'est pas filtré pour garantir que ces fichiers malveillants ne se manifestent pas. La principale façon d'éviter cela est de s'assurer que HTTP TRACE est désactivé sur le navigateur pour toutes les pages Web. Si un pirate a stocké un fichier malveillant sur une page Web, lorsqu'un utilisateur y accède, la commande HTTP Trace est exécutée pour voler les cookies de l'utilisateur que le pirate peut à son tour utiliser pour accéder aux informations de l'utilisateur et potentiellement pirater son appareil. Pour éviter cela dans le navigateur, la fonctionnalité X-XSS-Protection a été introduite, mais les analystes affirment que de telles attaques sont capables d'exploiter le filtre lui-même pour obtenir les informations qu'elles recherchent. Malgré cela, cependant, de nombreux navigateurs Web ont maintenu ce script comme première ligne de défense pour empêcher les types les plus élémentaires de phishing XSS et ont incorporé des définitions de sécurité plus élevées pour corriger les vulnérabilités que le filtre lui-même pose.