MikroTik.

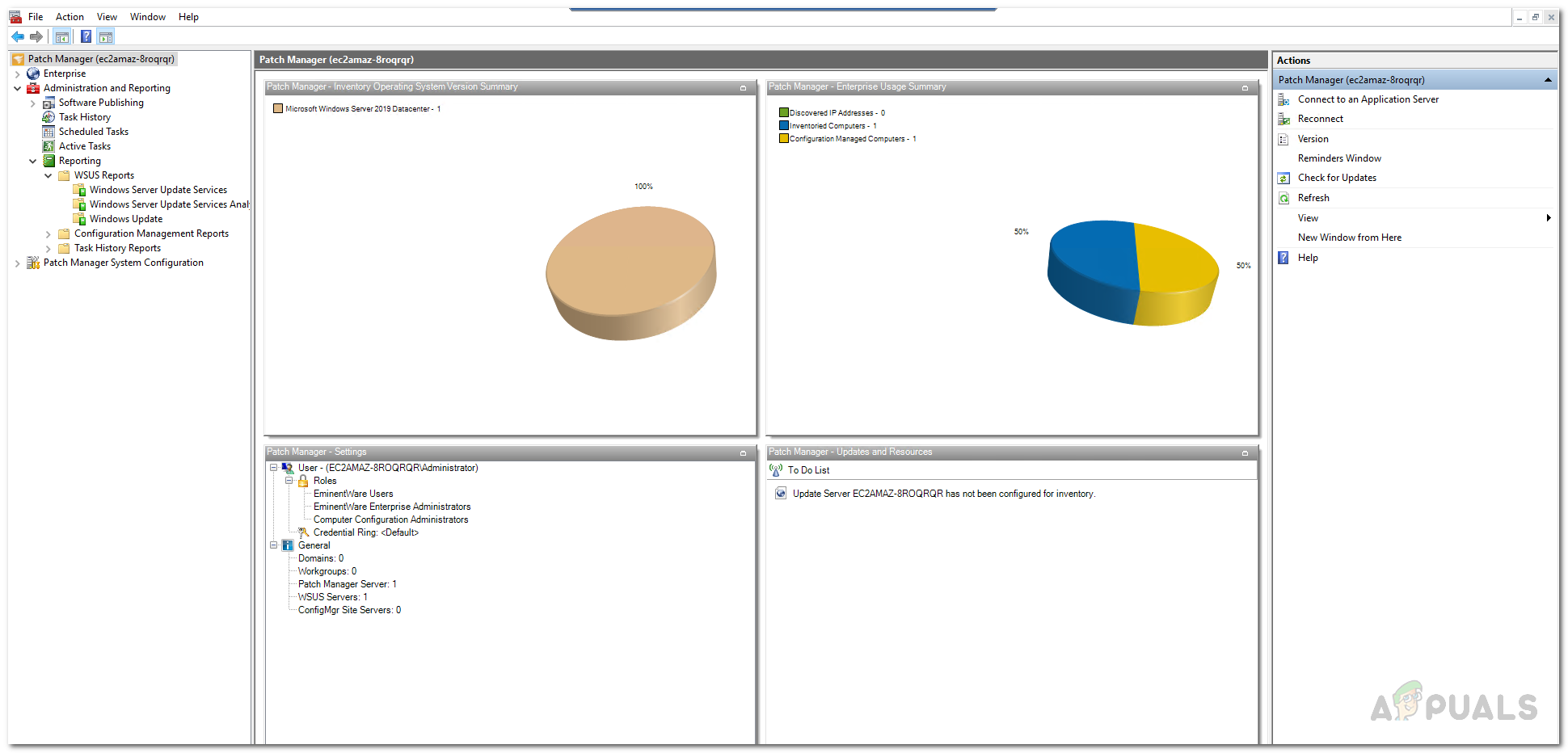

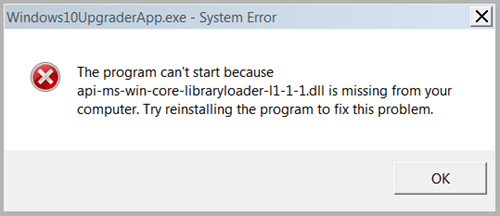

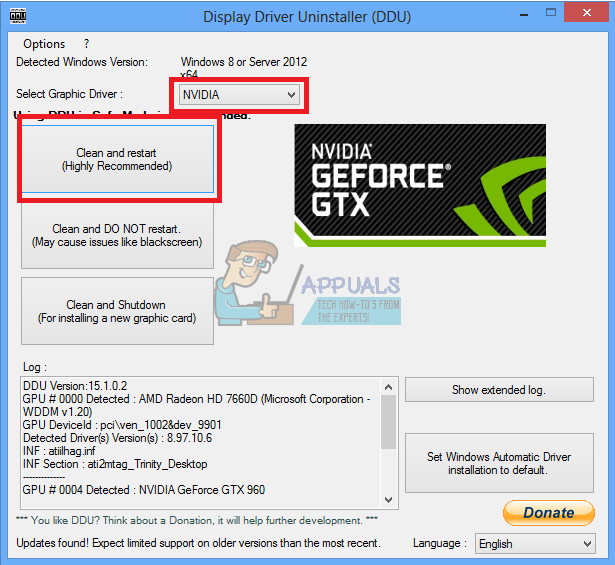

Ce qui aurait pu être un compromis de site Web à petite échelle s'est avéré être une attaque massive de cryptojack. Simon Kenin, chercheur en sécurité chez Trustwave, venait de rentrer d'une présentation à RSA Asia 2018 sur les cybercriminels et l'utilisation des crypto-monnaies pour des activités malveillantes. Appelez cela une coïncidence, mais immédiatement après son retour à son bureau, il a remarqué une augmentation massive de CoinHive, et après une inspection plus approfondie, il a trouvé qu'il était spécifiquement associé aux périphériques réseau MikroTik et ciblait fortement le Brésil. Lorsque Kenin a approfondi les recherches sur cet événement, il a découvert que plus de 70 000 appareils MikroTik avaient été exploités dans cette attaque, un nombre qui est depuis passé à 200 000.

La recherche Shodan des appareils MikroTik au Brésil avec CoinHive a donné plus de 70000 résultats.Simon Kenin / Trustwave

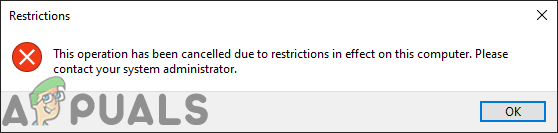

«Cela pourrait être une coïncidence étrange, mais après une inspection plus approfondie, j'ai vu que tous ces appareils utilisaient la même clé de site CoinHive, ce qui signifie qu'ils ont tous finalement misé entre les mains d'une entité. J'ai cherché la clé de site CoinHive utilisée sur ces appareils et j'ai constaté que l'attaquant se concentrait en effet principalement sur le Brésil. '

La recherche Shodan de la clé de site CoinHive a montré que tous les exploits cédaient au même attaquant. Simon Kenin / Trustwave

Kenin a initialement soupçonné l'attaque d'être un exploit zero-day contre MikroTik, mais il s'est rendu compte plus tard que les attaquants exploitaient une vulnérabilité connue des routeurs pour mener à bien cette activité. Cette vulnérabilité a été enregistrée et un correctif a été publié le 23 avril pour atténuer ses risques de sécurité, mais comme la plupart de ces mises à jour, la publication a été ignorée et de nombreux routeurs fonctionnaient sur le micrologiciel vulnérable. Kenin a trouvé des centaines de milliers de routeurs obsolètes dans le monde, des dizaines de milliers qu'il a découverts au Brésil.

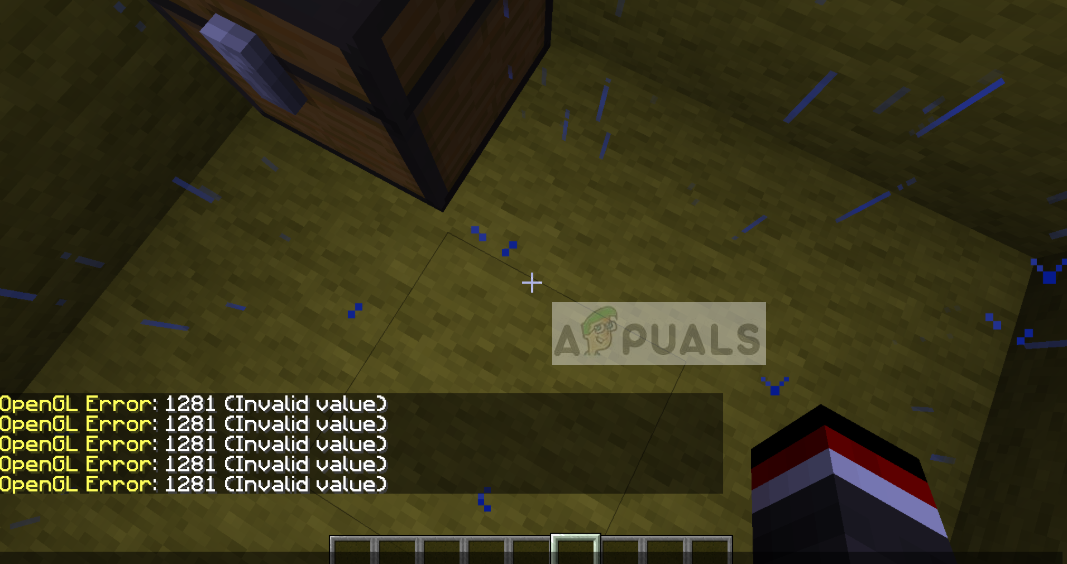

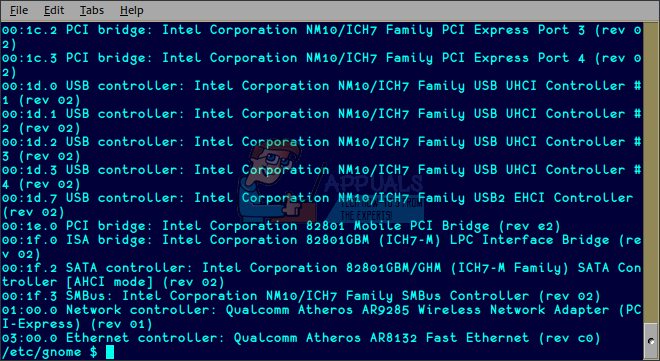

Auparavant, la vulnérabilité permettait l'exécution de code malveillant à distance sur le routeur. Cette dernière attaque, cependant, a réussi à aller plus loin en utilisant ce mécanisme pour «injecter le script CoinHive dans chaque page Web visitée par un utilisateur». Kenin a également noté que les assaillants ont utilisé trois tactiques qui ont renforcé la brutalité de l'attaque. Une page d'erreur basée sur un script CoinHive a été créée et exécutait le script chaque fois qu'un utilisateur rencontrait une erreur lors de la navigation. En plus de cela, le script a eu un impact sur les visiteurs de sites Web distincts avec ou sans les routeurs MikroTik (bien que les routeurs aient été le moyen d'injecter ce script en premier lieu). Il a également été constaté que l'attaquant utilisait un fichier MiktoTik.php programmé pour injecter CoinHive dans chaque page html.

Comme de nombreux fournisseurs d'accès Internet (FAI) utilisent des routeurs MikroTik pour fournir une connectivité Web à grande échelle aux entreprises, cette attaque est considérée comme une menace de haut niveau qui n'a pas été conçue pour cibler des utilisateurs sans méfiance à la maison, mais pour lancer un énorme coup dur aux grandes entreprises et aux entreprises. De plus, l’attaquant a installé un script «u113.src» sur les routeurs, ce qui lui a permis de télécharger d’autres commandes et du code ultérieurement. Cela permet au pirate de maintenir le flux d'accès via les routeurs et d'exécuter des scripts alternatifs de secours au cas où la clé de site d'origine serait bloquée par CoinHive.

La source TrustWave

![[FIX] La tromperie n'a pas pu charger le profil](https://jf-balio.pt/img/how-tos/94/deceit-failed-load-profile.png)

![[FIX] Code d'erreur vidéo Amazon Prime 7031](https://jf-balio.pt/img/how-tos/61/amazon-prime-video-error-code-7031.png)